D-Link WiFi range extender vulnerable to command injection attacks

2023/10/09 BleepingComputer — 人気の D-Link DAP-X1860 WiFi 6 Range Extender には、DoS (サービス拒否) 攻撃およびリモート・コマンド・インジェクションの脆弱性が存在する。現時点において、この製品は D-Linkのサイトで販売中と表示されており、また、Amazonでは数千件のレビューがあり、消費者の間で人気を得ている。この脆弱性を CVE-2023-45208 を発見したドイツの研究者チーム (RedTeam) は、D-Link に対して何度も警告を発したが、ベンダー側は沈黙を守っており、修正プログラムもリリースされていない状況のようだ。

脆弱性の詳細

この問題は、D-Link DAP-X1860 のネットワークスキャン機能に存在している。具体的には、名前に [ ‘ ] が1つ含まれる SSID を解析することができず、コマンド列の終端として誤認してしまうという。

技術面で見ると、この問題は libcgifunc.so ライブラリの “parsing_xml_stasurvey” 関数に起因しており、また、この関数には実行用のシステム・コマンドが含まれている。

しかし、この製品には SSID のサニタイズ機能がないため、この機能を攻撃者が悪用するのは簡単だとされる。

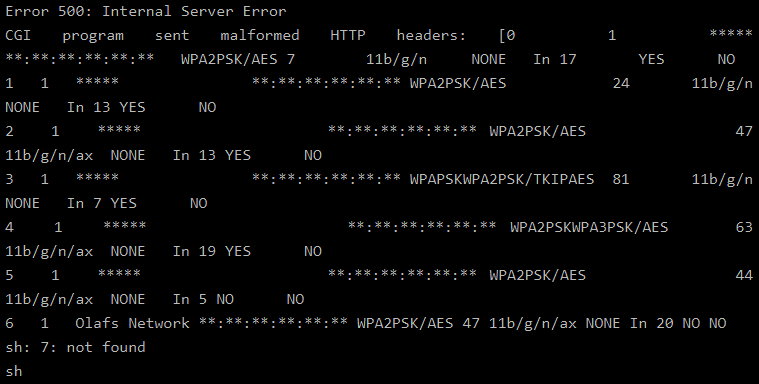

この Range Extender に侵入した攻撃者は、ターゲットが知っている名前に装うように、WiFi ネットワークをセットアップできる。たとえば、”Olaf’s Network” のようなかたちで、名前にバグを埋め込むことが可能になる。

その SSID に、デバイスが接続しようとすると、”Error 500: Internal Server Error” が発生し、正常な動作ができなくなる。

さらに、攻撃者が SSID に対して、 “Test’ && uname -a &&” のように、”&&” で区切られたシェル・コマンドを含む、第二のセクションを追加するのも可能である。この例の場合だと、セットアップ/ネットワークスキャン時に、Range Extender は ‘uname -a’ コマンドを実行するように騙されてしまう。

Range Extender 上のプロセスは、外部の脅威アクターが注入したコマンドを含めて、すべてが root 権限で実行される。したがって、攻撃者は Range Extender に接続された他のデバイスを調査し、ネットワークへの侵入を、さらに進めることも可能になる。

この攻撃プロセスにおいて、最も困難な前提条件は、ターゲット・デバイスにネットワーク・スキャンを強制することだが、認証解除攻撃を実行することで、それも可能になる。

いくつかの簡単に入手できるソフトウェア・ツールを用いれば、認証解除パケットを生成して Range Extender に送信し、メイン・ネットワークから切断させ、ターゲットにネットワーク・スキャンを実行させられる。

この脆弱性を、2023年5月に発見した RedTeam の研究者たちは、D-Link に報告し、何度もフォローアップしているが、回答は得られていない。

つまり、D-Link DAP-X1860 は、依然として攻撃に対して脆弱であり、比較的単純な悪用メカニズムにより危険な状況を引きずっている。

DAP-X1860 Range Extender の所有者は、手動によるネットワークスキャンを制限し、突然の切断を不審に思わなければならない。また、アクティブに使用しないときは、この Range Extender の電源を切ることが推奨される。

また、IoT デバイスと Range Extender を、別のネットワークに設置して、個人データや業務データを保持する機密性の高いデバイスから、隔離することも検討してほしい。

D-Link に限らず、WiFi を中継して増幅する Range Extender は、とても人気の消費運カテゴリのようです。そして、脆弱性を CVE-2023-45208 の悪用に成功した攻撃者は、Range Extender に接続された他のデバイスを調査し、ネットワークへの侵入を、さらに進めることも可能とのことなので、恐ろしいことが起こりそうです。よろしければ、D-Link で検索も、ご利用ください。

You must be logged in to post a comment.