EleKtra-Leak Cryptojacking Attacks Exploit AWS IAM Credentials Exposed on GitHub

2023/10/30 TheHackerNews — EleKtra-Leak と名付けられた現在進行中の新しいキャンペーンは、クリプト・ジャッキング活動を促進するために、パブリックな GitHub リポジトリ内の公開された、Amazon Web Service (AWS) の ID/IAM 資格情報に目をつけた。Palo Alto Networks Unit 42 の 研究者である William Gamazo と Nathaniel Quist は、「このキャンペーンに関与する脅威アクターたちは、複数の AWS Elastic Compute (EC2) インスタンスを作成し、広範かつ長期的なクリプトジャッキング操作に用いていた」と、The Hacker News と共有した技術レポートの中で述べている。

このキャンペンは、遅くとも 2020年12月から活動しており、2023年8月30日〜10月6日の間に、474 ものユニークな Amazon EC2 インスタンスから、Monero を採掘してきた。

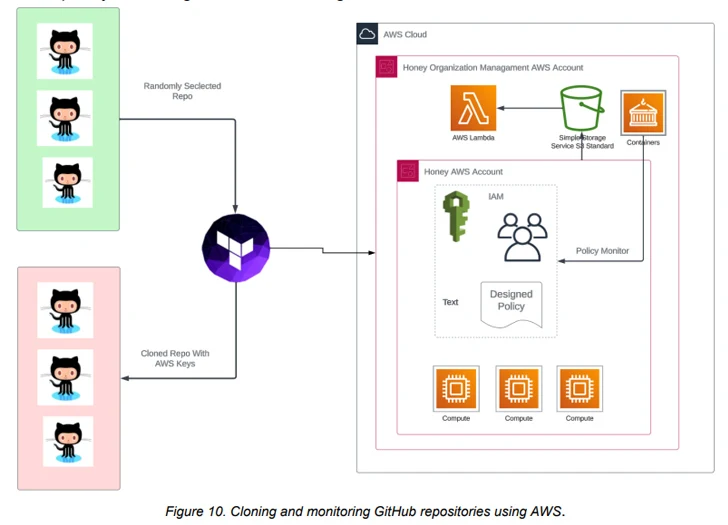

この攻撃の際立った側面は、GitHub 上での最初の公開から4分以内に、AWS IAM 認証情報が自動的にターゲットにされていることだ。つまり、この脅威アクターはプログラムによりリポジトリのクローンを作成し、公開されたキーをスキャン/キャプチャしていることが示される。

さらに、この敵対者は、IAM 認証情報を公開する AWS アカウントをブロックリスト化することで、分析/追跡を防いでいることも観察された。

この攻撃者は、2021年1月に Intezer により公開された、セキュリティの低い Docker サービスを狙ったクリプトジャッキング・キャンペーンにも、関連している可能性があるようだ。つまり、同じカスタム・マイニング・ソフトウェアが使用されているという証拠があるのだ。

このキャンペーンの成功の背景には、GitHub のシークレット・スキャン機能と、AWS の AWSCompromisedKeyQuarantine ポリシーの盲点がある。それは、EC2 インスタンスを実行/起動するために、漏洩/公開された IAM 認証情報の悪用を警告し、防止するものである。

この隔離ポリシーは、AWS 認証情報が GitHub 上で一般に公開されてから2分以内に適用されるが、厳密に言うと、その時点では鍵が公開されていたという疑いもある。

Unit 42 は、「この脅威アクターは、公開された AWS キーを見つけることが可能だが、それらのキーは、AWS による自動的な検出は不可能だというものだ。したがって、その後に脅威アクターは、AWSCompromisedKeyQuarantine ポリシーの外で、それらのキーを制御できたかもしれない」と述べている。

同社が発見した攻撃チェーンでは、窃取された AWS 認証情報の悪用によるアカウント偵察が行われ、その後に、AWS セキュリティ・グループが作成され、仮想 VPN の裏にある各種のリージョンにわたって、複数の EC2 インスタンスを起動されていたという。

このクリプトマイニングのオペレーションは、処理能力の高い c5a.24xlarge の AWS インスタンス上で行われ、オペレーターは短時間で大量の暗号通貨をマイニングしていく。

クリプト・ジャッキングを実行するために用いられるマイニング・ソフトウェアは、Google Drive の URL から取得され、脅威アクターたちが好むアプリケーションの信頼を悪用して、レーダーを潜り抜けるパターンが繰り返される。

研究者たちは、「この脅威アクター使用した Amazon Machine Images (AMI) のタイプも特徴的だった。特定されたイメージはプライベートなものであり、AWS Marketplace には掲載されていなかった」と述べている。

誤って AWS IAM 認証情報を公開してしまった組織は、このような攻撃を軽減するために、対象となるキーを使用した API 接続を直ちに取り消し、GitHub リポジトリから削除する必要がる。また、疑わしい操作がないか、GitHub リポジトリのクローン・イベントを監査することが推奨される。

研究者たちは、「この脅威アクターは、AWS IAM クレデンシャルがパブリックな GitHub リポジトリで公開されてから5分以内に、本格的なマイニング操作を開始できる。AWS の検疫ポリシーは成功しているが、このキャンペーンで侵害された被害者アカウントの数は、継続的な変動を維持している」と述べている。

GiHub の隔離ポリシーは、2分以内に適用されるが、その僅かな時間の中で、AWS IAM 認証情報が盗まれるという事態が発生しているようです。そして、2023年8月30日〜10月6日の間に、474 ものユニークな Amazon EC2 インスタンスから、Monero が採掘されてしまったようです。おそらく、それらの EC2 インスタンスのユーザーは、AWS からの請求書を見て、異変を知ることになったのでしょう。ご注意ください。

You must be logged in to post a comment.