Ebury Botnet Malware Compromises 400,000 Linux Servers Over Past 14 Years

2024/05/15 TheHackerNews — Eburyと呼ばれるボットネット・マルウェアは、2009年以降において 40万台の Linux サーバを危険にさらしており、そのうち10万台以上が、2023年の時点でも危険な状況にあると推定されている。この調査結果は、スロバキアのサイバーセキュリティ企業 ESET によるものである。同社は、このマルウェアについて、金銭的な利益を目的とした最も高度なサーバ・サイド・マルウェア・キャンペーンの1つだとしている。

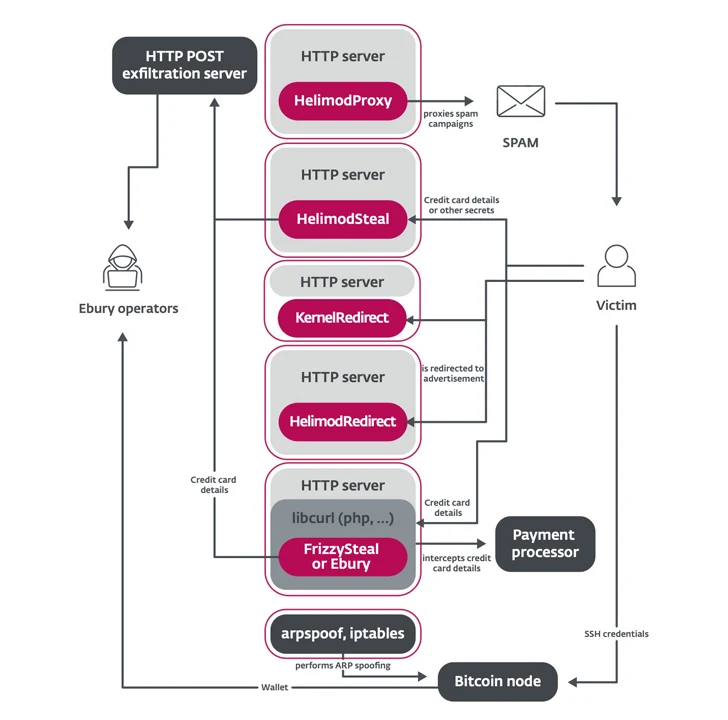

セキュリティ研究者の Marc-Etienne M.Leveille は、「Ebury を操る脅威アクターは、スパムの拡散/Web トラフィック・リダイレクト/認証情報の窃取などで、収益化活動を追求している。また、AitM を利用した暗号通貨の強奪や、ネットワーク・トラフィックの盗聴を介したクレジット・カード窃盗にも関与している」と述べている。

Ebury が最初に文書化されたのは、10年以上も前のことであり、その当時は、Operation Windigo というコードネームで呼ばれる、キャンペーンの一部として機能していた。Linuxサーバを標的としてマルウェアを展開し、Cdorked/Calfbot といったバックドアやスクリプトと協調し、Web トラフィックのリダイレクトや、スパムの送信などを行っていた。

その後の 2017年8月に、Maxim Senakh というロシア国籍の男が、このボットネット・マルウェアの開発/保守に関与したとして、米国で約4年の禁固刑を言い渡された。

当時の米国司法省は、「Maxim Senakh と共謀者たちは、さまざまなクリック詐欺やスパム・メール・スキームを推進するために、インターネット・トラフィックを生成してリダイレクトするために、Ebury ボットネットを使用し、数百万ドルの収益を不正に生み出していた」と述べている。

Maxim Senakh は司法取引の一環として、Ebury ボットネットのインフラ開発を支援する、ドメイン・レジストラにアカウントを作成し、Ebury ボットネットにより生成されたトラフィックから個人的に利益を得ることで、犯罪組織を支援していたたことを認めた。

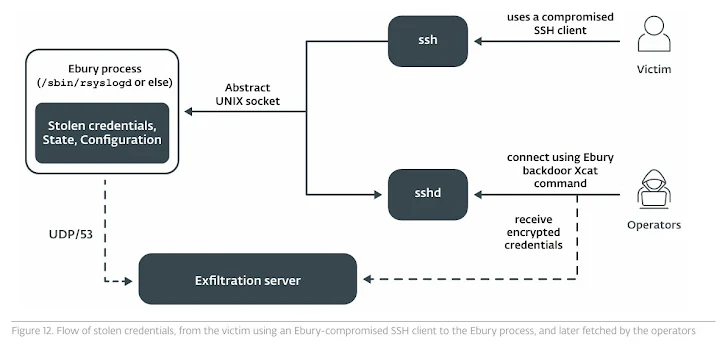

ESET の調査により、この攻撃者が Ebury を配信するために用いた、さまざまな手法が明らかになった。具体的に言うと、SSH 認証情報の窃取/クレデンシャル・スタッフィング/ホスティング・プロバイダー・インフラへの侵入/Control Web Panel の脆弱性の悪用 (CVE-2021-45467 など)/SSH の Adversary-in-the-Middle (AitM) 攻撃などが挙げられる。

また、このマルウェアを用いることで、他の攻撃者が悪用しているインフラを侵害することは言うまでもなく、この脅威アクターは自身の痕跡を隠すために、偽の ID や盗んだ ID を悪用することで、帰属確認を混乱させたことも確認されている。

ESET は、「その一例が、Vidar Stealer でデータを収集するという、サーバ群への侵害である。Ebury 脅威アクターは、Vidar Stealer を通じて入手した窃盗 ID を、サーバ・インフラのレンタルなどの活動で悪用し、法執行機関を誤った方向へと向かわせた。また、別の例で Ebury は、Mirai ボットネット作者のシステムの1つに侵入し、それが公開される以前から、コードを盗み出していたと言われる」と述べている。

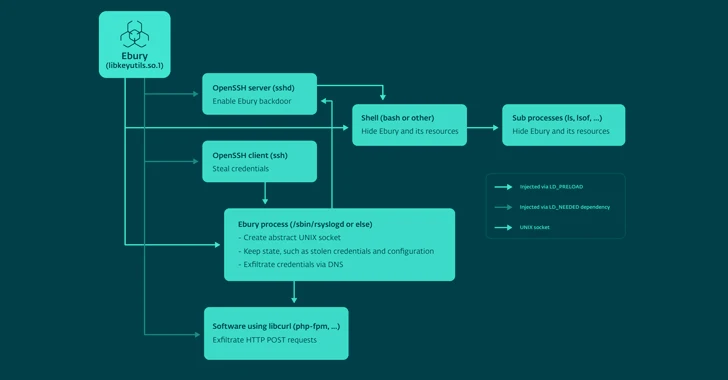

このマルウェアは、OpenSSH デーモン内のバックドアとして機能し、また、クレデンシャル・スティーラーとしても機能するだけではなく、HelimodSteal/HelimodRedirect/HelimodProxy などの追加のペイロードを展開し、侵害したネットワーク内で存在を拡大する能力を、攻撃者に提供する。現時点において確認されている、Ebury の最新バージョンは 1.8.2 である。

更新された Ebury のアーティファクトは、難読化技術および DGA (domain generation algorithm) を新たに導入し、SSH セッションのシェル内に注入された際に、ユーザー環境の root キットとして機能することで、その隠蔽の能力を強化している。

ESET は、「これらのツールは、侵害したサーバを悪用して、各種の方法で収益化するという共通の目的を持っているま。サーバを収益化する方法は、クレジット・カード情報の窃盗/暗号通貨の窃盗から、トラフィックのリダイレクト/スパムの送信/認証情報の窃盗にいたるまで、多岐にわたる。

HelimodSteal/HelimodRedirect/HelimodProxy は、Web サーバへの HTTP POST リクエストを傍受し、HTTP リクエストを広告にリダイレクトし、トラフィックをプロキシしてスパムを送信するために使用される、Apache HTTP サーバ・モジュールである。また、KernelRedirect と呼ばれるカーネル・モジュールは、HTTP トラフィックを変更してリダイレクトを実行する、Netfilter フックを実装している。

また、ホスティング・プロバイダーのデータセンター内で大規模な AitM 攻撃を実行し、貴重なターゲットに侵入し、そのサーバにホストされているウォレットから暗号通貨を盗み出していた。そこでは、悪意の Perl スクリプトが使用され、悪意のトラフィックを隠し、ファイアウォールを通過させていた。

2022年2月〜2023年5月の間に、34カ国の 75以上のネットワークに配置された 200台ものサーバが、これらの手口で標的化されたと考えられている。

なお、HelimodSteal は、被害者がオンラインストアに送信したクレジットカード・データをキャプチャするように設計されており、感染させたサーバが受信した情報を抽出する、サーバ・サイド Web スキマーとして効果的に機能する。

また、別の悪意のイベントでは、Ebury と FrizzySteal を介して、財務詳細が不正に取得されている。その結果として、libcurl に挿入された悪意の共有ライブラリが、侵害済みのサーバからのリクエストを、外部 HTTP サーバ (決済プロセッサなど) に漏洩する可能性が生じている。

ESET は、「Ebury と FrizzySteal は、Web サーバやアプリケーション内で動作しているため、End-to-End の暗号化 (HTTPS) では、この脅威を防ぐことが不可能だ。共有ホスティングに用いられるサーバにアクセスすることで、暗号化されていない多くの Web トラフィックにアクセスできるようになり、ステルス性の高いリダイレクトが試行され、オンライン・フォームで送信された詳細な情報などが不正に取得されていく」と付け加えている。

このブログ内を Ebury で検索してみましたが、何も見つかりませんでした。2009年から活動を開始しているとのことなので、すでに 15年ほどにわたり、Linux サーバを侵害し続けていることになります。こんな脅威アクターもいるのだと、改めて認識してしまいます。よろしければ、Botnet で検索も、ご利用ください。

You must be logged in to post a comment.