Attackers scan 1.6 million WordPress sites for vulnerable plugin

2022/07/15 BleepingComputer — セキュリティ研究者たちは、160万近い WordPress サイトをスキャンし、認証なしでファイルをアップロードする脆弱なプラグインの存在を探し出そうとする、大規模なキャンペーンを検出した。この攻撃者は、Kaswara Modern WPBakery Page Builderをターゲットにしているが、真の狙いは深刻な脆弱性 CVE-2021-24284 に対するパッチを受ける前に、作者により放棄されたサイトへの攻撃にある。

この脆弱性の悪用に成功した未認証の攻撃者は、あらゆるバージョンのプラグインを使用しているサイトに悪意の Javascript を注入し、ファイルのアップロードや削除などのアクションを実行し、サイトを完全に乗っ取ることができる。

今回のキャンペーンでは、1,599,852件のユニークなサイトが標的になっている、その規模には驚かされるが、脆弱性が存在するプラグインを実行しているのは、そのごく一部に過ぎない。

WordPress にセキュリティ Wordfence を提供する Defiant の研究者たちは、同社が保護する顧客サイトに対して、1日あたり平均で約 50万件の攻撃が行われていると述べている。

不明瞭な大規模攻撃

Wordfence のテレメトリー・データをベースにすると、この攻撃は 7月4日に始まり、今日まで続いている。 そして、平均 443,868回の試行で、今日も進行している。

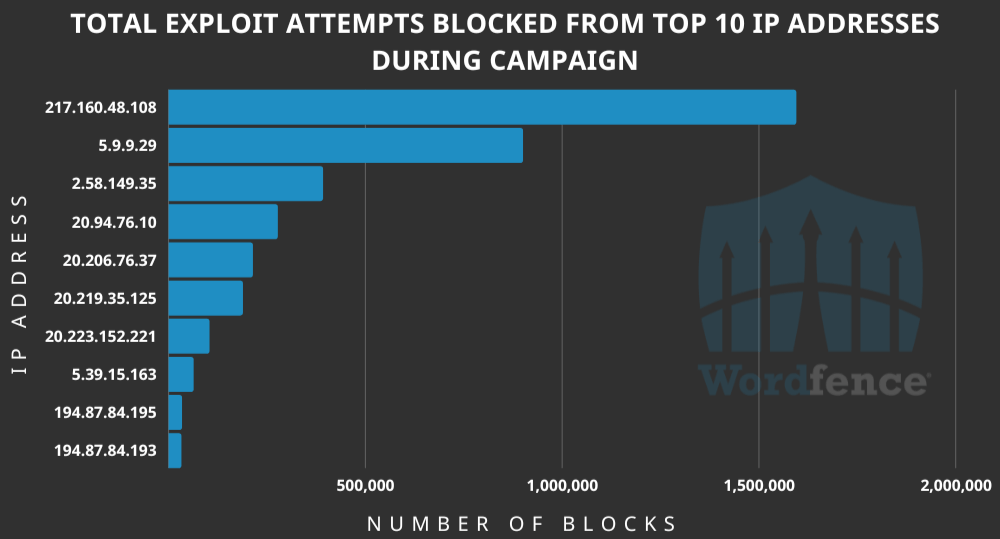

この攻撃は 10,215 種類の IP アドレスから発生しており、数百万のリクエストを発生させたものもあれば、それ以下の数にとどまったものもあると、研究者たちは述べている。

攻撃者は、”wp-admin/admin-ajax/php” に POST リクエストを送信し、プラグイン uploadFontIcon の AJAX 関数を悪用し、PHPファイルを含む悪意の ZIP ペイロードをアップロードしようと試みる。

このファイルは、NDSW トロイの木馬を取得し、ターゲットサイトに存在する正当な Javascript ファイルにコードを注入し、訪問者をフィッシング・サイトやマルウェア配布サイトなどの、悪意のディスティネーションへとリダイレクトさせる。

攻撃者が ZIP ペイロードで使用するファイル名としては、inject.zip/king_zip.zip/null.zip/plugin.zip/**_young.zip などが挙げられる。これらのファイルや、JavaScript ファイル内には、”;if(ndsw==” という文字列が存在すると、感染にいたることが判明している。

Kaswara Modern WPBakery Page Builder Addons プラグインを、現時点で使用している場合には、WordPress サイトから直ちに削除してほしい。このプラグインを使用していない場合であっても、攻撃者の IP アドレスをブロックすることが推奨される。最も多いリクエスト元の詳細などについては、Wordfence のブログ確認してほしい。

この脆弱性 CVE-2021-24284 について、お隣のキュレーション・チームに聞いてみたところ、7月16日にレポートされ、CVSS 値は 9.8 だったとのことです。WordPress のプラグインは怖いですね。最近だけでも、6月1日の「YODA という WordPress 検査ツール:24,000 のサイトで 47,000 の悪意の Plugin を検出」や、6月16日の「WordPress の Ninja Forms プラグインに深刻な脆弱性:73万のサイトに強制アップデートが適用」といった記事がありました。ただし、それは、7月1日の「Jenkins Plugin 29種類にゼロデイ脆弱性:パッチの適用/未適用の確認が重要」 にあるように、WordPress だけに限ったことではないようです。

You must be logged in to post a comment.