Experts Find Similarities Between New LockBit 3.0 and BlackMatter Ransomware

2022/07/27 TheHackerNews — サイバー・セキュリティ研究者たちは、ランサムウェア LockBit の最新版と、2021年11月に消えたランサムウェア DarkSide のリブランド版 BlackMatter との類似性を、あらためて指摘している。LockBit 3.0(LockBit Black) と呼ばれる新バージョンは、2022年6月にリリースされ、暗号通貨の支払いオプションとして Zcash を追加し、新しいリークサイトとバウンティプログラムを立ち上げた。

その暗号化プロセスでは、各ファイルに “HLJkNskOq” または “19MqZqZ0s” という拡張子が追加され、ロックされたファイルのアイコンを、LockBit がドロップする .icoファイルに変更し、感染を開始するそうだ。

月曜日のレポートで Trend Micro の研究者たちは、「このランサムウェアは、その後に、Ilon Musk と EU の GDPR に言及する身代金メモを投下する。そして、被害者のマシンの壁紙を変更して、ランサムウェア攻撃を通知する」と述べている。

LockBit の BlackMatter との広範な類似点は、プロセスの終了などに必要な API を特定するために使用される権限昇格や、ハーベスティング・ルーチンの重複、解析を妨害するために設計されたアンチデバッグや、スレッド化技術などに見られる。

また、メインルーチンを復号化するために、[-pass] 引数を使用している点も注目される。これは、Egregor という別の消滅したランサムウェア・ファミリーに見られる動作であり、対象となるパラメータが利用できない場合に、バイナリのリバースを難しくする。

さらに、LockBit 3.0 は、独立国家共同体 (CIS) 諸国に関連するシステムの侵害を避けるために、被害者マシンの表示言語をチェックするよう設計されている。

研究者たちは、「この LockBit 3.0 の注目すべき動作は、そのファイル削除技術である。削除のためのバッチやコマンドを cmd.exe で実行する代わりに、バイナリから復号化された .tmp ファイルをドロップして実行する。この .tmp ファイルは、フォレンジック・ツールによる復元を防ぎ、痕跡を消すために、元のファイル名の長さ (拡張子を含む) をベースにした新しいファイル名で、ランサムウェアのバイナリの内容を上書きし、バイナリの名前を何度も変更する」と述べている。

今回の発見は、2022年の最も活発な RaaS グループとして LockBit が浮上し、直近ではイタリア内国歳入庁 (L’Agenzia delle Entrate) 攻撃の疑いが噂された後のものである。

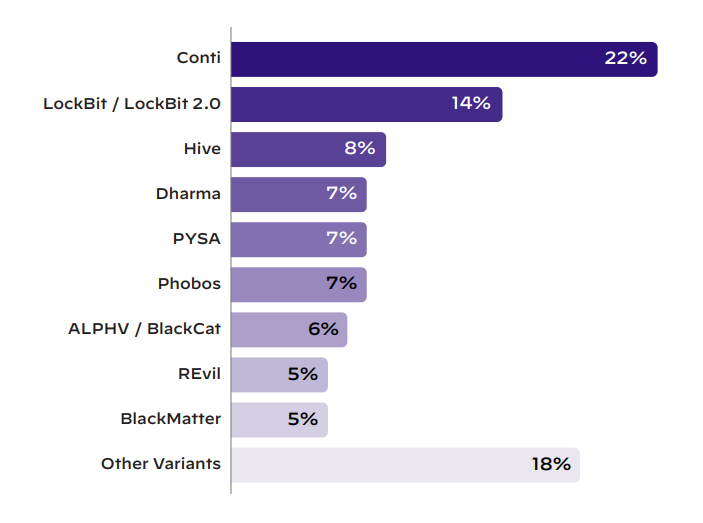

今日にリリースされた、Palo Alto Networks Unit 42 の 2022 Incident Response Report によると、2021年5月〜2022年4月における 600件のインシデントをベースにすると、このランサムウェア・ファミリーは 14% を占め、22%の Conti に次いで2番手となっている。

また、今回の LockBit の進化は、引き続いて RaaS ビジネス・モデルが成功を収め、恐喝攻撃の参入障壁が下がり、ランサムウェアの感染範囲が拡大していることを浮き彫りにしている。

Trend Micro が LockBit 3.0 と BlackMatter の関係を分析してくれました。専門家たちが指摘する類似点を見ていくと、両者の間には強い類似性があることが分かります。このような分析があると、防御する側も参照すべき情報が増えますし、攻撃の手法なども予測しやすくなります。こうして、ランサムウェアを分析して、情報を整理しておくことは、とても重要なのだと知らせてくれる記事です。

You must be logged in to post a comment.