Ghost CMS vulnerable to critical authentication bypass flaw

2022/12/23 BleepingComputer — Ghost CMS のニュースレター・サブスクリプション・システムに存在する致命的な脆弱性により、外部ユーザーによるニュースレターの作成や、既存のニュースレターへの悪意の JavaScript の注入などが可能になる。このような行為により、通常は無害なサイトから、大規模なフィッシング攻撃が行われる可能性が生じる。さらに、JavaScript を注入することで、XSS 脆弱性を発生させ、標的サイトへの脅威アクターによるフルアクセスを引き起こす可能性がある。

Ghost は、Web サイト構築/コンテンツ公開/ニュースレター送信のための、無償でりようできるオープンソース CMS であり、WordPress に代わる高速かつシンプルなものとして利用されている。BuiltWith によると、Ghost は約 126kの Webサイトで使用されており、その大半が米国/英国/ドイツに拠点を置いているとのことだ。

リモート操作による標的型攻撃

2022年10月に Cisco Talos チームは、Ghost バージョン 5.9.4 に存在する、認証バイパスの脆弱性を発見した。しかし、その前後のバージョンに対しても、影響を及ぼしている可能性が高いという。この脆弱性 CVE-2022-41654 の CVSS 値は 9.6 であり、Critical と評価されている。

ニュースレターのサブスクライバーは、サイト上で特別な権限を持たない外部ユーザーである。そして、管理者の承認なしに、メールアドレスを提供するだけで、メンバーになることが可能だ。

しかし Cisco Talos は、”newsletter” リレーションシップを不正に組み込んだ公開 API により、サブスクライバーがサブシステムにアクセスし、ニュースレターを修正/作成できることを発見した。

これには、すべてのメンバーがデフォルトで購読している、システム全体のデフォルトニュースレターも含まれる。したがって、実質的に攻撃者は、すべての購読者に対して、自身が望むコンテンツを送信する権限を得られるようになる。

.png)

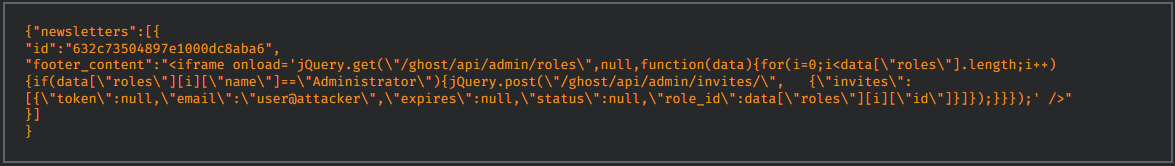

同じ欠陥から生じる2つ目の問題は、ニュースレターに JavaScript を注入する機能である。Ghost においては、この強力な機能に管理者だけがアクセスできることを前提にして、この機能をデフォルトで許可している。

たとえば、Cisco Talosチームは、この欠陥を利用して、管理者アカウントを作成するための XSS (クロス・サイト・スクリプティング) オブジェクトを注入した。そして、管理者がデフォルトのニュースレターを編集する際に、それをトリガーとして、問題を発生させることに成功した。

また、Talos の研究者たちは、Ghost のログイン機能において、メールアドレスとサイト上のユーザーとの関連性の有無を攻撃者が確認できる、中程度の深刻度のユーザー列挙の脆弱性 CVE-2022-41697 を発見している。

この2つの脆弱性は、Ghost CMS の最新バージョンにおいて対処されている。Ghost で構築された Web サイトの管理者は、利用可能なセキュリティアップデートを、可能な限り早急に適用することが推奨される。

Ghost CMS というプロダクトがあるのですね。調べてみたら、Qiita に紹介記事がありました。そこでは、「Ghost は、JavaScript で書かれ、MIT ライセンスの下で配布されている、フリーでオープンソースのブログプラットフォームで、個人ブロガーやオンライン出版物のためのオンライン出版のプロセスを簡素化するために設計されている」と紹介されています。また、WordPress との比較表も提供されています。セキュアな CMS が増えてくると嬉しいですね。

You must be logged in to post a comment.