Hackers abuse Google Ads to spread malware in legit software

2022/12/28 BleepingComputer — Google Ads のプラットフォームを悪用するマルウェアのオペレーターが、人気のソフトウェア製品を検索している無防備なユーザーに対して、マルウェアをばらまくというケースが増加している。これらのキャンペーンにおいて、なりすましに利用されているのは、Grammarly/MSI Afterburner/Slack/Dashlane/Malwarebytes/Audacity/μTorrent/OBS/Ring/AnyDesk/Libre Office/Teamviewer/Thunderbird/Brave などの製品である。

脅威アクターたちは、上記のプロジェクトの公式 Web サイトを複製し、偽の製品のダウンロード・ボタンをユーザーにクリックさせ、トロイの木馬化されたバージョンのソフトウェアを配布する。この方法により、被害者のシステムに配信されるマルウェアには、Raccoon Stealer 亜種/Vidar Stealer カスタムバージョン/IcedID マルウェア・ローダーなどが含まれる。

先日に BleepingComputer は、この種のキャンペーンについて報告しており、ソフトウェア・プロジェクトになりすました 200以上のドメインによる、大規模なタイポスクワッティング・キャンペーンの摘発に協力した。その一例として、偽の MSI Afterburner ポータルを使用して、ユーザーを RedLine スティーラーに感染させるキャンペーンなどがあった。

これらの偽の Web サイトに、ユーザーがアクセスした方法の詳細は不明だったが、ようやく判明した。Guardio Labs と Trend Micro の2つのレポートでは、これらの不正な Web サイトは、Google 広告キャンペーンを通じて、広範なユーザーに宣伝されていると説明されている。

Google Ads の不正利用

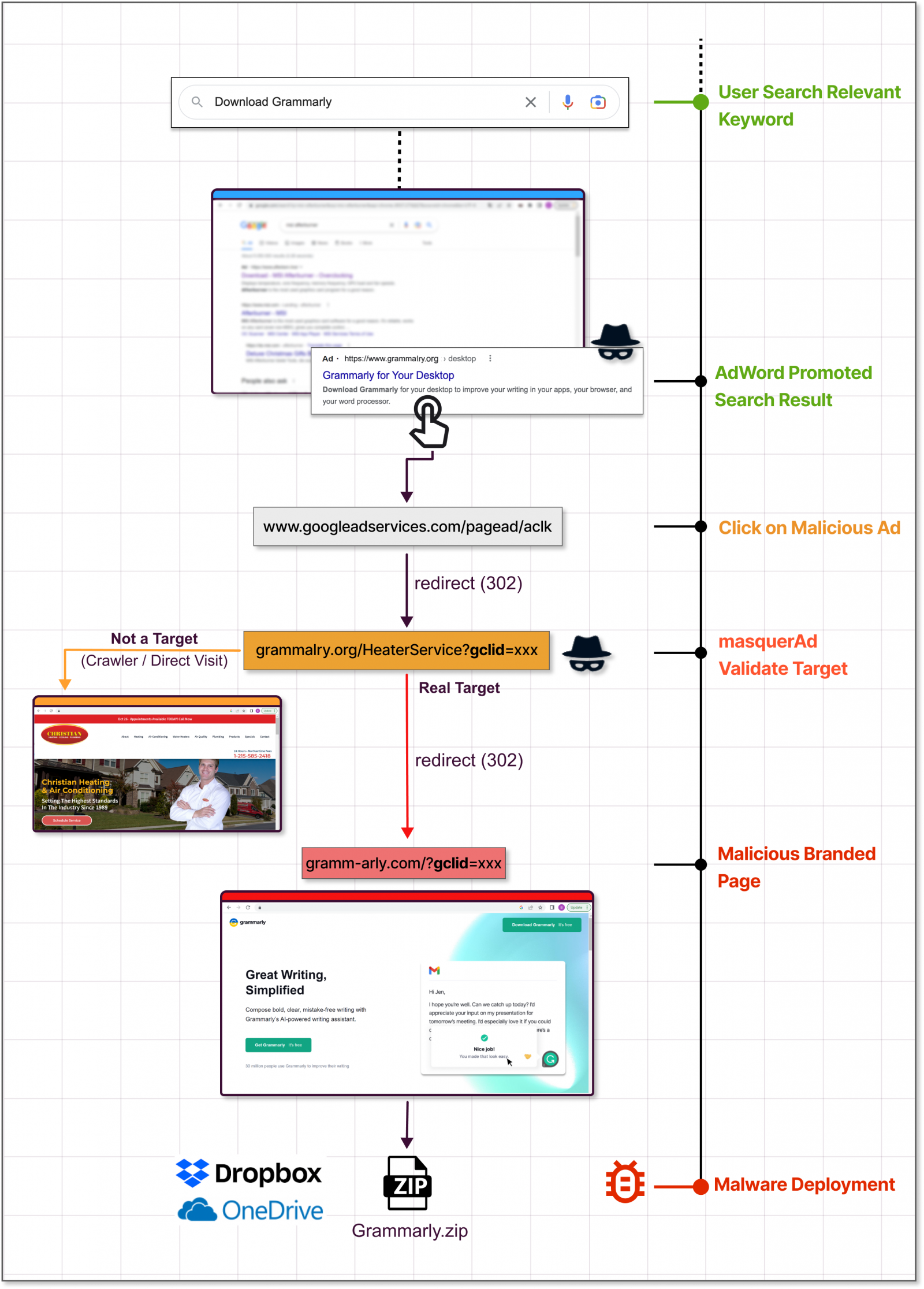

Google Ads プラットフォームが支援するのは、広告主が Google 検索ページでプロモーションを行い、検索結果リストの上位に広告を表示することだ。そのため、多くの場合において、プロモーションはプロジェクトの公式 Web サイトよりも上位に表示される。

つまり、広告ブロッカーを有効にしていないブラウザで、正規のソフトウェアを探しているユーザーは、プロモーションを最初に目にすることになる。それらのプロモーションは、実際の検索結果に非常によく似ているため、クリックしてしまう可能性が高い。

ランディング・サイトが悪質であると Google が検知した場合には、キャンペーンはブロックされ、広告が削除される。そのため、脅威アクターは、そのステップで Google の自動チェックを回避するための仕掛けを採用する必要がある。

Guardio と Trend Micro によると、その仕掛けとは、広告をクリックした被害者を、脅威アクターが作成した無関係だが良性のサイトに誘導し、その後に、ソフトウェア・プロジェクトになりすました不正なサイトにリダイレクトさせるというものだ。

.png)

Guardio Labs のレポートでは、「これらの偽装サイトは、ターゲットが訪問した瞬間に、直ちに不正サイトへとリダイレクトし、そこから悪意のペイロードに配信する。これらの不正なサイトは、クローラー/ボット/時折訪れる訪問者、そしてもちろん Google のポリシー実施者にとって、良性の無関係なサイトとして表示される。つまり、本当のプロモーション・フローから到達しない訪問者からは、実質的に見えないものと判別される」と説明されている。

一連のペイロードは、ZIP/MSI 形式で提供され、GitHub/Dropbox/Discord などの CDN といった、信頼できるファイル共有サービスやコード・ホスティング・サービスからダウンロードされる。それにより、被害者のマシンで実行されている全てのアンチウイルス・プログラムが、ダウンロードを拒否しないようにする。

Guardio Labs によると、2022年11月に観測したキャンペーンでは、脅威アクターは Raccoon Stealer を配信するトロイの木馬化した Grammarly で、ユーザーを騙していたという。このマルウェアは、正規のソフトウェアにバンドルされており、そのソフトウェアをユーザーがダウンロードすると、マルウェアも密かにインストールされる。

Trend Micro のレポートでは、IcedID のキャンペーンに焦点が当てられている。このキャンペーンでは、脅威アクターが Keitaro Traffic Direction System を悪用して、Web サイトの訪問者が研究者である場合には、リダイレクトが行われる前に検出するようだ。この TDS の悪用は、2019年以降に確認されている。

有害なダウンロードを避ける

プロモーションの検索結果には、合法を装うものが含まれるため、注意が必要だ。先日に FBI は、この種の広告キャンペーンについて警告を発し、インターネット・ユーザーに十分注意するよう促している。

このようなキャンペーンをブロックする良い方法の1つは、Web ブラウザで広告ブロッカーを有効化し、Google 検索からプロモーション結果をフィルタリングすることだ。

また、探しているソフトウェア・プロジェクトの公式ドメインが表示されるまで、スクロールダウンすることも予防策になる。ドメインが不明な場合は、そのソフトウェアの公式ドメインが記載されている Wikipedia を参照すべきだ。

もし、特定のソフトウェア・プロジェクトの Web サイトを頻繁に訪れて、更新情報を入手しているなら、その URL をブックマークし、その後はダイレクト・アクセスするのが良いだろう。

ダウンロードしようとしているインストーラが、悪意のものである可能性を示す一般的な兆候は、ファイルサイズが異常であることだ。

また、ダウンロードサイトのドメインが公式のものと似ていても、名前の文字が入れ替わっていたり、一文字違っていたりすることがある。それが、タイポスクワッティングと呼ばれる手口である

Google 検査における広告は、同社の生命線であり、絶対に止められることはないという前提で、さまざまな脅威アクターが参入してくる領域になるでしょう。このブログでも、ベンダー・ロゴを集めるために Google で画像を検索しますが、そのためのサービスを提供するサイトへは移動せずに、Google 検索の結果から、ダイレクトにロゴを切り取るようにしています。よろしければ、関連情報として、以下をご参照ください。

11月10日:PyPI 内の apicolor という悪意のパッケージ:画像ファイルにコード隠蔽

12月14日:QBot の新しい戦略:SVG ベクター画像ファイル内にマルウエアを隠し持つ

You must be logged in to post a comment.