Cisco Catalyst SD-WAN Manager flaw allows remote server access

2023/09/28 BleepingComputer — Cisco が警告しているのは、 Catalyst SD-WAN Manager 製品に存在する、新たな5件の脆弱性についてである。その中で、最も深刻なものは、サーバへの未認証のリモート・アクセスを許すものである。Cisco Catalyst SD-WAN Manager for WAN は、管理者に対して WAN 上のデバイスの可視化/展開/管理を提供する、ネットワーク管理ソフトウェアである。今回に公表された欠陥のうち、最も深刻な影響を及ぼすものは、脆弱性 CVE-2023-20252 (CVSS:9.8) であり、SAML (Security Assertion Markup Language) API の問題により、不正アクセスを許してしまうものだ。

Cisco のアドバイザリには、「Cisco Catalyst SD-WAN Manager の SAML (Security Assertion Markup Language) API に存在する脆弱性により、未認証のリモート攻撃者が任意のユーザーとして、このアプリケーションに不正アクセスする可能性がある」と記されている。

この欠陥は、特別に細工されたリクエストを、SAML API へ向けてダイレクトに送信することで悪用できるものである。それにより、任意の認証トークンが生成され、アプリケーションへの無条件アクセスが可能になる。

脆弱性 CVE-2023-20252 の悪用に成功した攻撃者は、ユーザーへのなりすまし/不正なデータアクセス/データの変更と削除/サービス中断などを実行できるようになる。

残りの4件の脆弱性は、それほど深刻ではないという:

- CVE-2023-20253 (CVSS : 8.4): CLI の脆弱性に起因する不正な設定のロールバック。

- CVE-2023-20034 (CVSS : 7.5): Elasticsearch のアクセス制御における情報漏えいの脆弱性。

- CVE-2023-20254 (CVSS : 7.2): セッション管理システムにおける認証バイパス。(マルチテナント機能を有効にする必要がある)

- CVE-2023-20262 (CVSS : 5.3): SSH サービスにおける DoS の脆弱性。(SSH アクセスにのみ影響)

なお、脆弱性 CVE-2023-20034 は認証を必要とせず、リモートからの悪用が可能である。ただし、アクセスの範囲は、Elasticsearch ユーザーの権限を用いた Elasticsearch データベースに限定されるため、深刻度は軽減される。

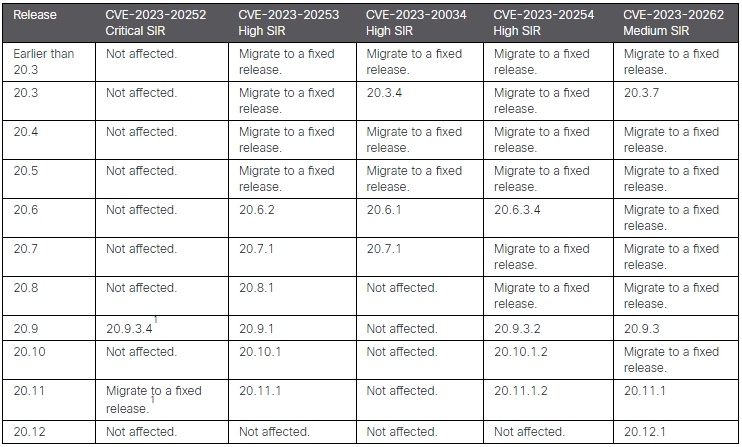

これら5つの脆弱性は、Cisco Catalyst SD-WAN Manager の各バージョンに影響を与える:

修正が最も急がれる脆弱性 CVE-2023-20252 は、リリース 20.9.3.2/20.11.1.2 に影響を及ぼすが、20.9/20.11 ブランチの古いリリースには影響しない。

Catalyst SD-WAN Manager の最新リリースであるバージョン 20.12 は、深刻度が中程度の不具合 (20.12.1で修正) を除いて、いかなる欠陥の影響も受けないため、可能であれば、このバージョンにアップグレードするのが最も安全である。

Cisco は、今回に修正された欠陥に対する回避策は共有していないため、推奨される対処法は、パッチを適用したリリースへのアップグレードのみとなる。

また Cisco は、IOS XE ソフトウェア/SD-WAN cEdge ルーター/SD-WAN vEdge ルーターには、これらの脆弱性がないことを明らかにしている。

いずれの欠陥も、積極的な悪用に関しては報告されていないが、推奨バージョンへのアップグレードは緊急で行うべきである。

先ほど、「Cisco IOS/IOS XE の脆弱性 CVE-2023-20109:RCE 悪用が観測されている」という記事をポストしたところであり、Cisco に関する記事が集中した、この数日間となりました。よろしければ、Cisco で検索も、ご利用ください。

You must be logged in to post a comment.