Experts Warn of Severe Flaws Affecting Milesight Routers and Titan SFTP Servers

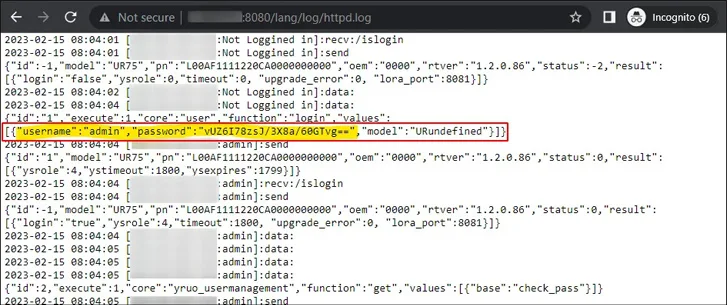

2023/10/17 TheHackerNews — Milesight の産業用セルラー・ルーターに影響を及ぼす深刻な脆弱性が、実際の攻撃で積極的に悪用されている可能性があることが、VulnCheck の新たな調査結果により明らかになった。 脆弱性 CVE-2023-43261 (CVSS:7.5) は、UR5X/UR32L/UR32/UR35/UR41 ルーターの 35.3.0.7 未満に影響を及ぼす、情報漏えいの欠陥だと説明している。この脆弱性の悪用に成功した攻撃者は、httpd.log などのログを含む、各種の機密情報にアクセスできる可能性がある。その結果として、リモートの未認証の攻撃者が、Web インターフェイスに不正にアクセスできるようになり、VPN サーバーの設定やファイアウォールの保護の解除などが可能になる。

10月の初めに、この脆弱性の発見者である Medium の Bipin Jitiya は、「一部のルーターが SMS メッセージの送受信を許可しているため、この脆弱性は、さらに深刻な被害をもたらすものになり得る。この機能を悪用する攻撃者は詐欺行為を行い、ルーターの所有者に金銭的損害を与える可能性がある」と述べている。

また、VulnCheck の Jacob Baines によると、この脆弱性は小規模ながら悪用された形跡があるという。

Baines は、「2023年10月2日に、5.61.39[.]232 が6つのシステムにログインを試みていたのが発見された。影響を受けたシステムの IP アドレスはフランス/リトアニア/ノルウェーのものだった。これらに関連性は見られず、すべてのログイン試行において、デフォルト以外の資格情報が使用されていた」と述べている。

攻撃が発見された6つのシステムのうち、4つのシステムにおいて、脅威アクターは最初の試行で認証に成功したと見られている。5つ目のシステムでは2回目にログインに成功し、6つ目では認証に失敗していた。

攻撃に使用された認証情報が httpd.log から抽出されていることは、CVE-2023-43261 の武器化を示唆している。この未知の脅威アクターは、settings and status ページをチェックしたようだが、それ以上の悪意の行為の証拠は見つかっていない。

VulnCheck によると、インターネットに公開されている Milesight ルーターは約 5,500台あるが、脆弱なファームウェア・バージョンを実行し、この脆弱性の影響を受けやすいものは約5%に過ぎないという。

Baines は、「Milesight の産業用セルラー・ルーターを使用している場合には、システム上の全ての認証情報が漏洩していると考えるべきだ。そして、新しい認証情報を生成し、インターネット経由で到達可能なインターフェースがないことを確認すべきだろう」とコメントしている。

Titan MFT/Titan SFTP サーバーで発見された6つの脆弱性

その一方で Rapid7 は、South River Technologies の Titan MFT/Titan SFTP (SSH File Transfer Protocol) サーバにおける、下記の6つの脆弱性について詳述している。これらの脆弱性が悪用されると、影響を受けるホストへのリモートのスーパー・ユーザー・アクセスを、攻撃者に許す可能性があるという。

- CVE-2023-45685:”Zip Slip” による認証されたリモート・コード実行

- CVE-2023-45686:WebDAV パス・トラバーサルを経由した、認証されたリモート・コード実行

- CVE-2023-45687:リモート管理サーバーのセッション固定化

- CVE-2023-45688:FTP のパス・トラバーサルによる情報漏えい

- CVE-2023-45689:管理インターフェイスのパス・トラバーサルによる情報漏えい

- CVE-2023-45690:World-Readable Database + Logs を経由した情報漏えい

Rapid7 は、「これらの問題の悪用に成功すると、攻撃者は root または SYSTEM ユーザーとしてリモートでコードを実行できる。しかし、すべての問題は認証後であり、デフォルト以外の設定を必要とするため、広範囲に悪用される可能性は低い」と述べている。

Milesight Router という産業用のルーターと、Titan Server に複数の脆弱性とのことです。Titan に関しては、MFT (Managed File Transfer) と SFTP (SSH File Transfer Protocol) とのことなので、もっと広い分野で利用されているのかと思います。よろしければ、カテゴリ ICS も、ご利用ください。

You must be logged in to post a comment.