Fake Google Chrome errors trick you into running malicious PowerShell scripts

2024/06/17 BleepingComputer — Google Chrome/Microsoft Word/OneDrive のエラーを装い、ユーザーを騙してマルウェアをインストールさせるために、PowerShell の悪質な “修正プログラム” を実行させるという、新たなマルウェア配布キャンペーンが発生している。この新しいキャンペーンは、ClearFake や ClickFix と呼ばれる新しい攻撃クラスターを操る、複数の脅威アクターにより使用されていることが確認されている。また、大量のメールを送信してマルウェアやランサムウェアの感染を引き起こす、スパム配信者 TA571 にも使用されているようだ。

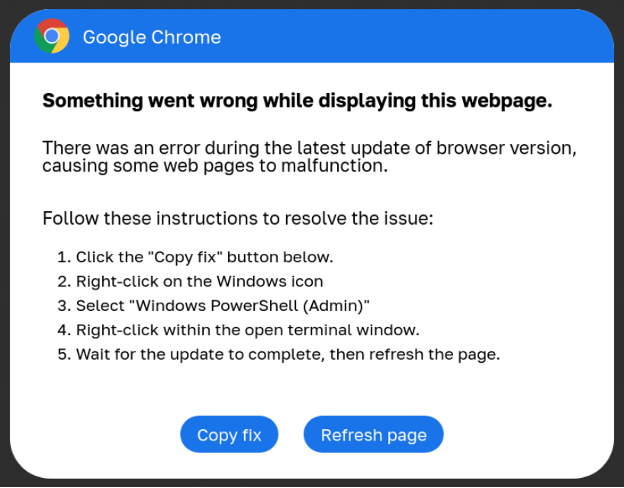

これまでの ClearFake 攻撃は、マルウェアをインストールさせるために、偽のブラウザ・アッデートを促す Web サイトのオーバーレイを利用していた。しかし、新たな攻撃では、HTML の添付ファイルや侵害した Web サイトで、JavaScript が利用されていた。そして、現在では、オーバーレイに偽の Google Chrome/Microsoft Word/OneDrive のエラーが表示されている。

これらの偽のエラー表示は、訪問者にボタンをクリックさせて PowerShell の “修正プログラム” をクリップボードにコピーさせ、”ファイル名を指定して実行” ダイアログ、または、PowerShell プロンプトに貼り付けて実行するよう促すという。

ProofPoint の最新レポートは、「攻撃の連鎖を成功させるには、ユーザーによる多大な操作が必要だが、巧妙なソーシャル・エンジニアリングにより、実際の問題と解決策のように見えるものを同時に提示するため、ユーザーはリスクを考慮せずに行動を起こす可能性がある」と警告している。

Proofpoint が確認したペイロードには、DarkGate/Matanbuchus/NetSupport/Amadey Loader/XMRig/Clipboard Hijacker/Lumma Stealer などが含まれるという。

PowerShell の “修正” がマルウェアにつながる

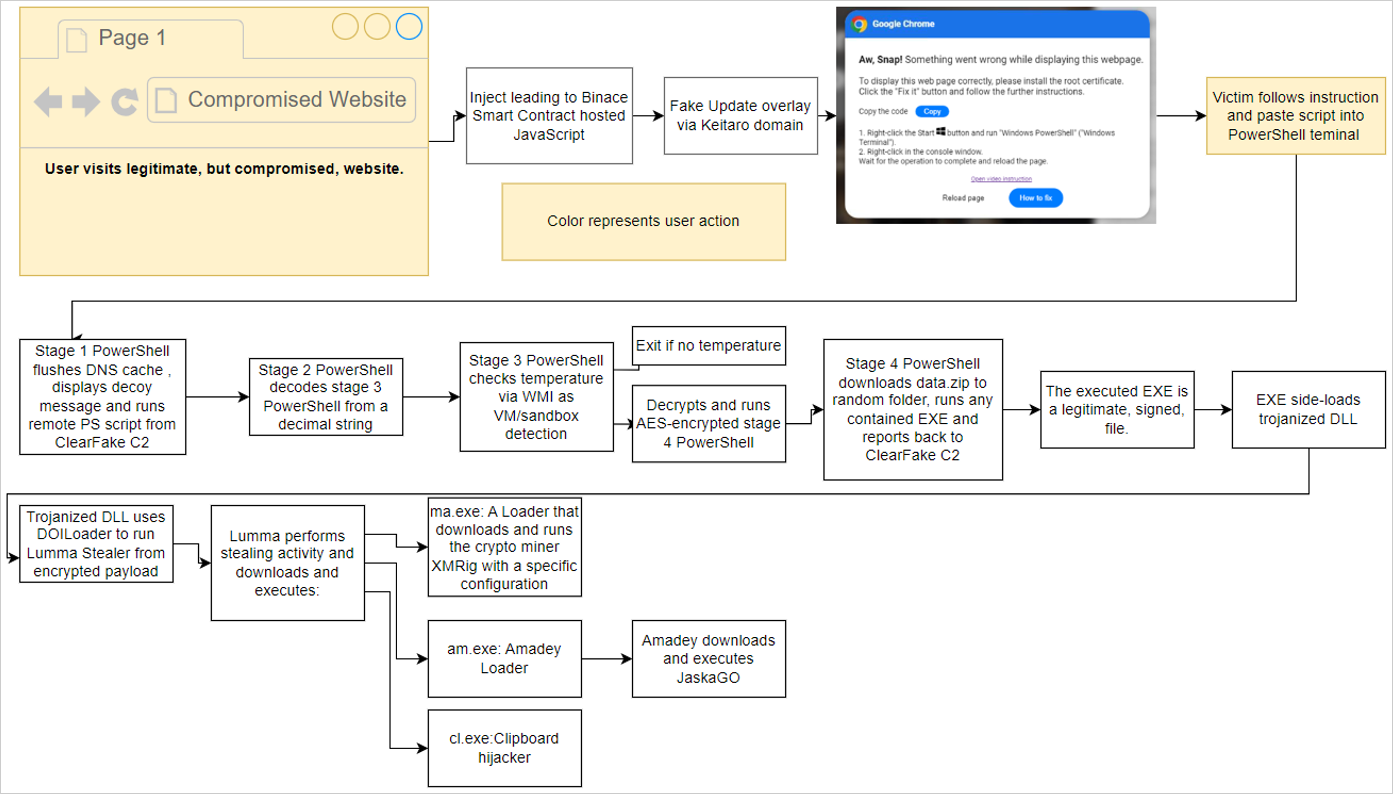

Proofpoint アナリストの観測によると、初期段階において3種類の攻撃チェーンがあるが、TA571 に起因すると確信が持てなかったのは、1つ目のケースだけだという。

この1つ目のケースには、ClearFake の背後にいる脅威アクターに関連しており、侵害された Web サイトにアクセスしたユーザーは、Binance のスマート・チェーン・コントラクトを介して、ブロックチェーン上にホストされた悪意のスクリプトをロードするよう促されるという。

このスクリプトでは多段階のチェックが実行され、Web ページの表示に問題があることを示す、偽の Google Chrome 警告が表示される。その後に、このダイアログは PowerShell スクリプトを Windows のクリップボードにコピーし、Windows PowerShell (管理者) コンソールで実行することで、”ルート証明書” をインストールするよう訪問者に促す。

この PowerShell スクリプトが実行されると、デバイスが有効なターゲットであることを確認するために、さまざまな手順が実行され、次に示すような追加のペイロードがダウンロードされていく。

- DNS キャッシュをフラッシュする。

- クリップボードの内容を削除する。

- おとりメッセージを表示する。

- 別のリモート PowerShell スクリプトをダウンロードして、情報ステーラーをダウンロードする前に、アンチ VM チェックを実行する。

2つ目の攻撃チェーンは、ClickFix キャンペーンに関連しており、侵害した Web サイト上でインジェクションを使用し、Google Chrome の偽エラーをオーバーレイするための “iframe” が作成される。

ユーザーに対する指示は、Windows PowerShell (管理者) を開き、提供されたコードを貼り付けろというものであり、上記と同じ感染につながる。

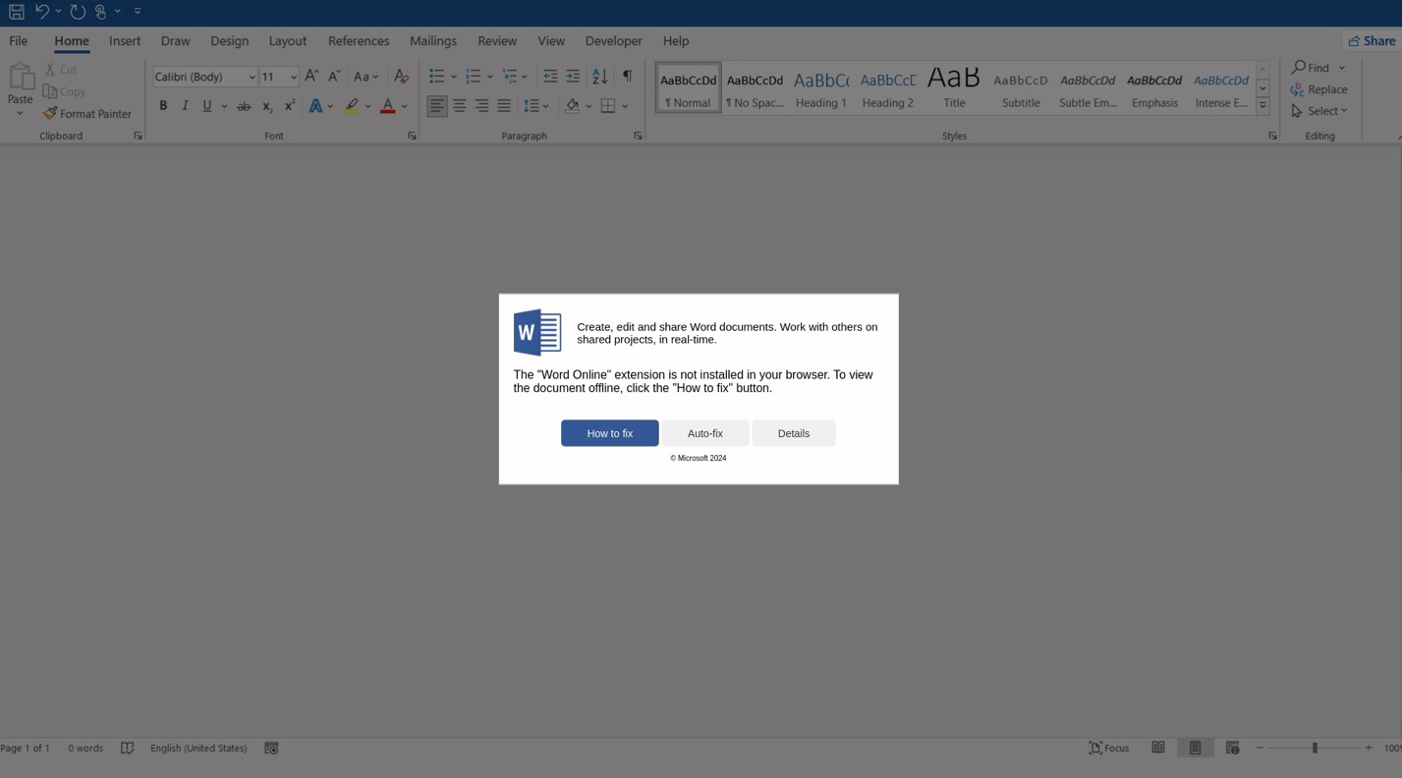

3つ目の、Microsoft Word ドキュメントに似せた、HTML 添付ファイルを用いる電子メールベースの感染チェーンは、ドキュメントを正しく表示させるために、Word Online の拡張機能をインストールするようユーザーに促す。

このエラー・メッセージには、”How to fix” と “Auto-fix” のオプションがある。”How to fix” では、base64 エンコードされた PowerShell コマンドがクリップボードにコピーされ、PowerShell に貼り付けるよう指示される。

“Auto-fix “は、”search-ms” プロトコルを使用するものであり、リモートの攻撃者が制御するファイル共有上に、WebDAV ホストされた “fix.msi” または “fix.vbs” ファイルを表示する。

この場には、PowerShell コマンドが MSI ファイル/VBS スクリプトをダウンロードして実行し、それぞれが Matanbuchus/DarkGate を感染させる。

いずれのケースにおいても、システム上で PowerShell コマンドを実行するリスクについて、ターゲットが認識していないことが悪用される。また、貼り付けられたコードにより開始される悪意のアクションを、Windows が検出/ブロックできないことも利用される。

このような攻撃の連鎖が示唆するのは、より多くのシステムを侵害するために、より多くの感染経路を見つけ出し、その有効性を向上させるために、TA571 が複数の手法を積極的に試していることである。

訳していても、騙しの手順が長いと感じましたが、文中にもあるように、そうすることで説得力を積み上げていくのがソーシャル・エンジニアリングなのでしょう。そう考えると、ともても巧妙に練り上げられたシナリオが、猛威を振るっていると思って良さそうです。数多くの人々が、ターゲットになり得る攻撃だけに、注意が必要です。よろしければ、カテゴリ SocialEngineering も、ご利用ください。

You must be logged in to post a comment.