PKfail Secure Boot bypass lets attackers install UEFI malware

2024/07/25 BleepingComputer — 攻撃者がPKfail と呼ばれる深刻なファームウェア・サプライチェーン問題を悪用する攻撃者により、Secure Boot をバイパスしたマルウェアのインストールが可能となり、10 社のベンダーの何百もの UEFI 製品の侵害の可能性が生じている。Binarly Research Team が発見した、この問題の影響を受けるデバイスは、American Megatrends International (AMI) が生成したテスト用の Secure Boot “master key” である、Platform Key (PK) を使用しているものとなる。

Binarly Research Team は、「このプラットフォーム・キーは、Secure Boot データベースを管理し、ファームウェアからオペレーティング・システムにいたる信頼の連鎖を維持するものだ。しかし、それらが OEM やデバイス・ベンダーにより交換されないことが多々あり、その結果として、信頼されていないキーでデバイスが出荷されることになる」と述べている。

信頼されていないテスト・キーを使用していた、UEFI デバイス・メーカーの 813 の製品には、Acer/Aopen/Dell/Formelife/Fujitsu/Gigabyte/HP/Intel/Lenovo/Supermicro などのものが含まれる。

2023年5月の時点で Binarly は、Intel Boot Guard から流出した秘密鍵を含むサプライチェーン・セキュリティ・インシデントを発見したが、それにより、複数のベンダーに影響が生じている。BleepingComputer が最初に報告したように、Money Message 恐喝団が、Intel のマザーボードで使用されているファームウェアの、MSI ソースコードを流出させている。

このコードには、MSI 製品用の 57種類のイメージ署名秘密鍵と、別の MSI 製品用の 116種類の Intel Boot Guard 秘密鍵が含まれていた。

また、2024年初頭には、American Megatrends International (AMI) から、セキュアブートの “master key” に関連する秘密鍵が流出し、さまざまな企業向けのデバイス・メーカーに影響を与えている。その影響を受けたデバイスは、現在も使用されており、また、最近リリースされたエンタープライズ・デバイスでも、その鍵は使用されている。

PKfail の影響と推奨事項

Binarly が説明するように、この問題の悪用に成功した脅威アクターたちは、脆弱なデバイスとプラットフォーム・キーのプライベート部分にアクセスし、

Key Exchange Key (KEK) database/Signature Database (db)/Forbidden Signature Database (dbx) などを操作することで、Secure Boot をバイパスできる。

ファームウェアからオペレーティング・システムにいたるまでの、セキュリティ・チェーン全体を侵害した後に、悪意のコードへの署名を行うことで、CosmicStrand や BlackLotus といった UEFI マルウェアの展開が可能になる。

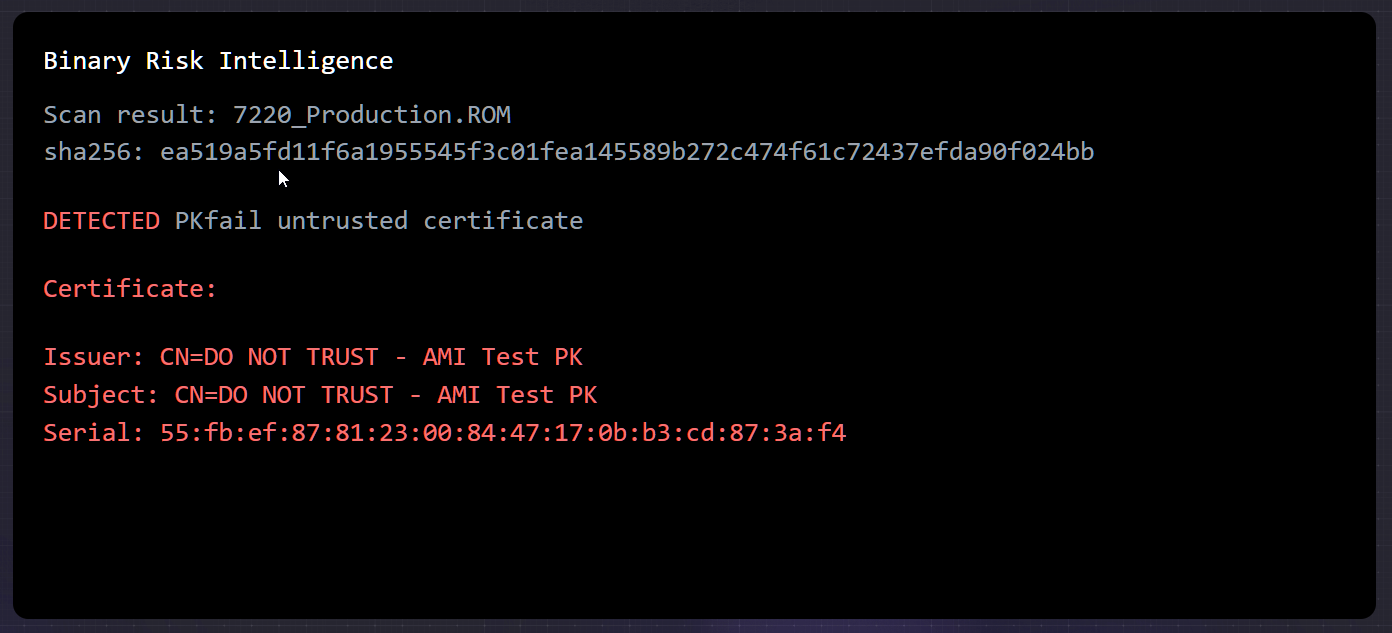

Binarly は、「PKfail に対して脆弱な、最初のファームウェアは 2012年5月にリリースされ、最新のものは 2024年6月にリリースされている。全体的に見て、この問題は、最も長期にわたるサプライチェーン問題であり、その期間は 12年以上にも及んでいる。当社の BRLY-2024-005 アドバイザリに掲載されている、影響を受けるデバイスのリストは、現時点で 900台ほどに達している。スキャン結果を詳しく見ればわかるが、我々のプラットフォームは 22個の信頼できない鍵を抽出/識別している」と付け加えている。

PKfail の問題を軽減するために、ベンダーに対して推奨されるのは、ハードウェア・セキュリティ・モジュールなどの暗号鍵管理のベスト・プラクティスに従って、プラットフォーム鍵を生成し、管理することである。また、AMI のような独立系 BIOS ベンダーが提供するテスト・キーを、安全に生成された独自のキーに置き換えることも不可欠である。

その一方で、ユーザーとしてできることは、デバイス・ベンダーが発行するファームウェア・アップデートを監視し、PKfail のサプライチェーン問題に対処するセキュリティ・パッチを、可能な限り早急に適用することである。

さらに Binarly は、ファームウェア・バイナリを無料でスキャンできる、pk.fail Web サイトも公開している。それを利用するユーザーは、PKfail に対して脆弱なデバイスや悪意のペイロードを、容易に見つけ出せるだろう。

テスト用に生成されたセキュアブート “master key” である Platform Key (PK) が、サプライチェーンの下流であるベンダーや OEM で変更されずに使用されているという、問題が発覚したとのことです。意図的な手抜きとも思えないので、なんらかの情報伝達ミスがあったのでしょう。よろしければ、UEFI で検索も、ご利用ください。

You must be logged in to post a comment.