Cyber defense: Prioritized by real-world threat data

2022/04/12 HelpNetSecurity — サイバー・セキュリティ侵害の影響は、あらゆる企業にとって痛手であり、一部の企業にとっては壊滅的なものとなる。マルウェア/ランサムウェア/Web アプリ・ハッキング/インサイダー権限の悪用/標的型攻撃という、今日の環境で見られる5大脅威はどれも深刻であり、長期間にわたる金銭的/風評的な損害をもたらす可能性を持つ。IBM の 2021 Cost of a Data Breach Report によると、金銭的コストに関しては平均で $4.24 million が費やされている。そして風評被害だが、定量化が難しく、克服するのに何年もかかる可能性がある。

このような、最も一般的なサイバー攻撃から身を守るために、企業は何をすればよいのだろうか。業界のフレームワークに基づく、コンプライアンス要件の遵守を推進するにしても、サイバー防御プログラムの改善に取り組むにしても、その道のりは険しいものとなる。特に、明確で実用的なガイダンスが存在しない場合はなおさらである。この記事では、CIS (Center for Internet Security) が提供する、実証済みの効果的なガイダンスにより、攻撃者の手を 92% まで防御する方法について紹介していく。

重要なサイバー衛生を実現するための優先的なガイダンス

セキュリティ・フレームワークへの準拠を目指す際に、数多くの IT セキュリティ・チームは、戦略の指針として CIS Critical Security Controls (CIS Controls) を参照している。この CIS Control は、優先順位を付けた 18 種類のアクションと 153種類の防御策で構成される、Safeguard と呼ばれるセットのことだ。CIS Control は、CIS のリーダーシップのもとで、ボランティアの専門家たちが参加するグローバル・コミュニティにより開発/改良されている。

CIS Control を導入する企業からは、[まず何をすべきか] を特定するための、繰り返しの問い合わせがあった。それを受けて、Control コミュニティは、CIS Control Safeguard を、3つの Implementation Groups (IGs) に分類したが、その際の基準は、導入の難易度とコストに基づくものだとされている。

Implementation Group 1 (IG1) は、本質的なサイバー衛生と呼ぶものを、企業が達成できるよう支援するものであり、すべての企業が導入すべき、最低限の項目を推奨する Safeguard でもある。高度な攻撃に直面している企業や、重要なデータやシステムを保護する必要がある企業にとっても、この Safeguard が基盤となり、次のステップである IG2 および IG3 への道が開かれる。

MITRE ATT&CK フレームワークを使用した実証済みの防御策

当然ながら、最も一般的なタイプの攻撃に対する CIS Control の有効性を、数多くの企業は知りたいと考えている。CIS Community Defense Model (CDM) v2.0は、業界の主要レポートによる脅威データに基づき、Control の価値などに関する疑問/質問に答えるために作成された。

CIS は、すべての企業が、この種の分析を独自に行えないことを理解しており、そのため、Community Defense Model から作成し始めた。そして、改良された CDM v2.0 は、セキュリティ・プログラムの設計/優先順位/実装/改善において、あらゆる企業が使用できるものとなった。それは、CIS Control の作成に携わった、セキュリティ専門家の経験に基づくものにもなっている。

CDM は、MITRE の ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) フレームワークを使用しており、あらゆる攻撃タイプに対して、一連の攻撃テクニック/攻撃パターンとして表現することが可能になっている。前述の、最も一般的な5つの攻撃タイプごとに、対応する攻撃パターンを収集し、そのパターンに見られる各技術に対して、適合する CIS Safeguard を追跡していく。この手法により、攻撃の種類を問うことなく、全体を最も効果的に防御する Safeguard を測定できる。

CDM v2.0 の結果は、私たちがすでに真実だと思っていたこと、つまり CIS Control IG1 が Top-5 の攻撃に対して、実行可能なサイバー防御を提供していることを、客観的データで再確認/強化するもになった。

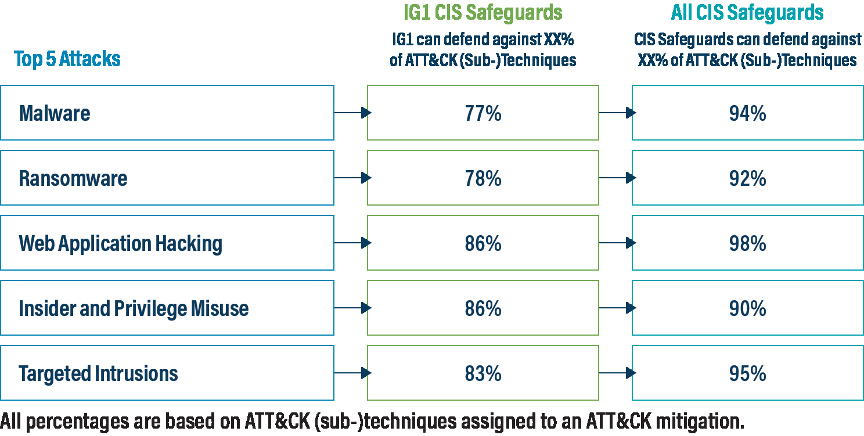

CDM v2.0 では、マルウェア/ランサムウェア/Web アプリ・ハッキング/インサイダー権限の悪用/標的型攻撃の5つが、Top-5 の攻撃タイプに挙げられている。当社の分析によると、IG1 Safeguard を導入することで、Top−5 の攻 撃タイプで使用されるATT&CK (サブ) テクニックの 77% に対して、防御が可能であることが分かった。この効果は、すべての CIS Safeguard 導入した場合には 91% に向上する。

これらの結果は、比較的少数の、適切に選択された基本的な防御ステップ (IG1) が、企業のサイバー・セキュリティ体制を大幅に改善する状況を示し、また、IG1 が CIS Control 実装への理想的な足がかりであることを実証している。また、CIS Safeguard 4.1「Establish and Maintain a Secure Configuration Process」が、Top-5 の攻撃パターンを防御する上で最も効果的であることが分かり、CIS ベンチマークに含まれるような安全な設定の重要性が、より明確になった。

また、各攻撃の種類を、個別にも調査している。その結果、IG1 Safeguard を導入することで、ランサムウェアの ATT&CK (サブ) テクニックの 78% を防御でき、すべての CIS Safeguard を導入することで、これらのテクニックの 91% を防御できることも判明した。なお、どのような攻撃タイプであっても、すべての攻撃者の、すべてのテクニックを防御することは困難であり、防御できないテクニックもあるため、注意が必要となる。

また、IG1 Safeguard の中には、企業やソフトウェアの資産管理など、基礎的でプロセス指向のものがある。これらの基礎的な Safeguard は、防御策としては ATT&CK モデルに含まれないかもしれないが、ATT&CK にマッピングされる他の Safeguard を適切に実装するために必要なものとなる。

事実上、すべてのサイバー攻撃は、サイバー衛生の欠如を利用して成功することが、新たな研究により次々と証明されている。CIS は、時流に乗る悪質な行為者に対抗するための、幅広いツールやリソースを提供している。

実証済みの効果的なガイダンスにより、攻撃者の手を 92% まで防御する方法について紹介していくという、CIS (Center for Internet Security) のとても有り難い試みです。CIS Critical Security Controls と CIS Community Defense Model 2.0 のダウンロードが可能ですので、ご興味のある方は、ぜひ ど〜ぞ。前者は、メールが届いて、そこからダウンロードです。日本語もあります。後者は英語のみですが、そのまま Web からダウンロードできました。