Popular vehicle GPS tracker gives hackers admin privileges over SMS

2022/07/19 BleepingComputer — 脆弱性研究者たちは、169カ国の約 150万台の車両に搭載されていると宣伝される、GPS トラッカーにセキュリティ上の問題があることを発見した。MiCODUS MV720 は、Fortune 50/欧州の各政府/米国の各州/南米の軍事機関/原子力発電所運営会社などが使用する車両に搭載されているが、合計で6件の脆弱性が存在しているという。

今回の発見から派生するリスクは大きく、プライバシー/セキュリティの双方に影響を及ぼる。MV720 の侵害に成功したハッカーは、それを悪用することで、搭載車両の追跡/特定や、経路情報の収集、データ操作などを行うことが可能になる。

この種のデバイスの役割を考慮すると、国家安全保障に影響を及ぼす攻撃を行うために、それらのデバイスが、国家に支援された脅威アクターに悪用される可能性が生じる。

今日のレポートで、サイバー・セキュリティ企業 BitSight の研究者たちは、「たとえば、MiCODUS GPS トラッカーは、国営のウクライナ交通機関が使用しているため、ロシアのハッカーが供給ルート/部隊の動き/パトロール・ルートなどを特定し、それら標的にすることができる」と述べている。

脆弱性の詳細

BitSight は、MiCODUS の特定のモデルに注目している。それらのモデルは低価格 ($20) で販売される人気のデバイスであり、信頼性の高いセルラー対応の追跡機能を備え、燃料の遮断などの危険な業務にも使用されているようだ。

BitSight が発見した6件の脆弱性だが、すべてに対して CVE が付与されているわけではなく、以下のように説明されている。

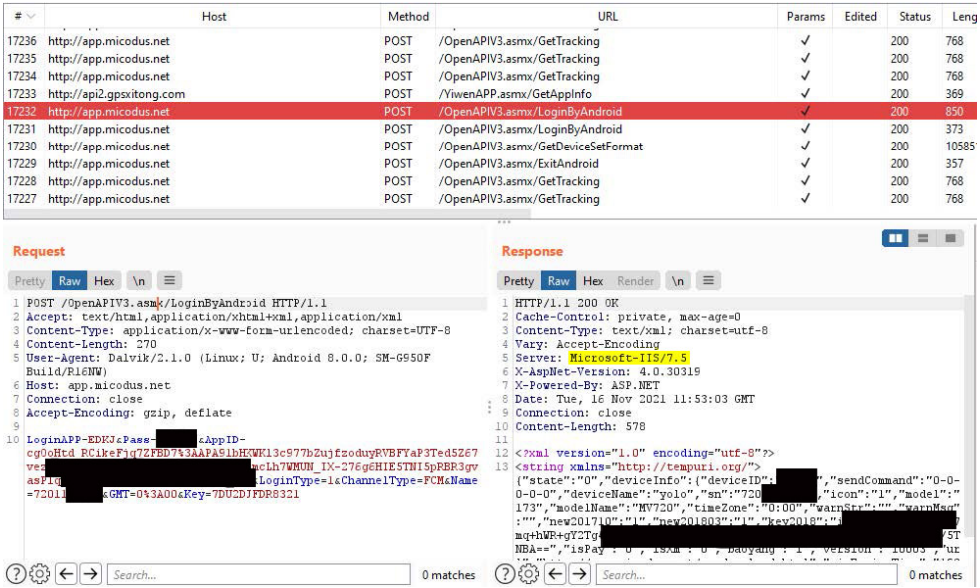

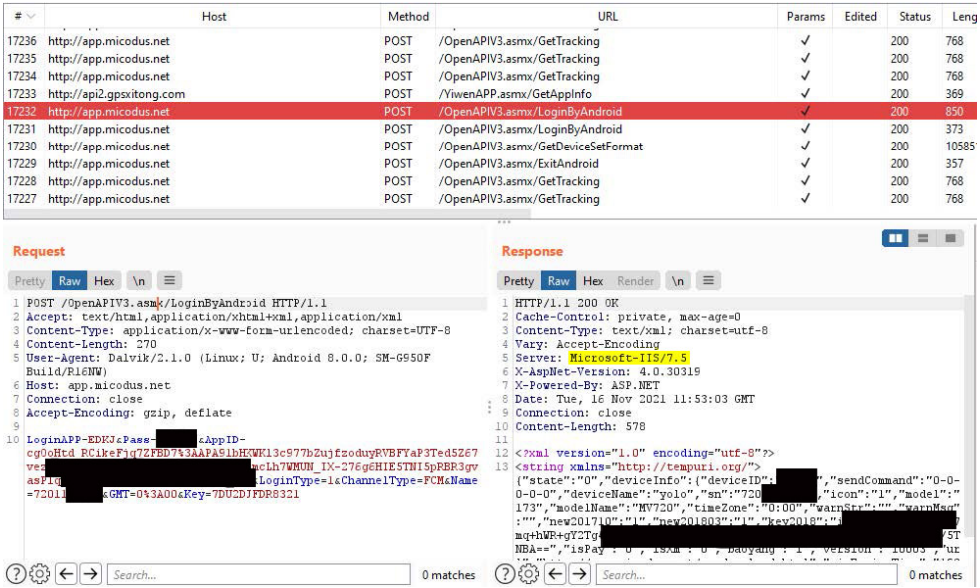

CVE-2022-2107 (CVSS : 9.8):API サーバのマスター・パスワードがハードコードされており、認証されていないリモート攻撃者が、MV720 トラッカーの完全制御/燃料切断アクション/ユーザー追跡/アラームの解除を行うことが可能。

CVE-2022-2141 (CVSS : 9.8):認証スキームが壊れており、誰もが SMS 経由で GPS トラッカーに対して、いくつかのコマンドを送信し、管理者権限で実行できる。

CVE なし (CVSS : 8.1):すべての MV720 トラッカーに、脆弱なデフォルト・パスワード (123456) が設定されており、デバイスの初期セットアップ後に、ユーザーに対してパスワードの変更を求める強制ルールが存在しない。

CVE-2022-2199 (CVSS : 7.5):メイン Web サーバに存在するクロスサイト・スクリプティング (XSS) の脆弱性により、攻撃者によるユーザアカウントへのアクセス/アプリとの対話が生じ、対象となるユーザーがアクセスできる、すべての情報の参照が可能になる。

CVE-2022-34150 (CVSS : 7.1): メインサーバに、安全が確保されていないダイレクトなオブジェクト参照があり、不正にログインしたユーザーが、サーバ・データベース内の任意のデバイス ID を用いて、データにアクセスする可能性が生じます。

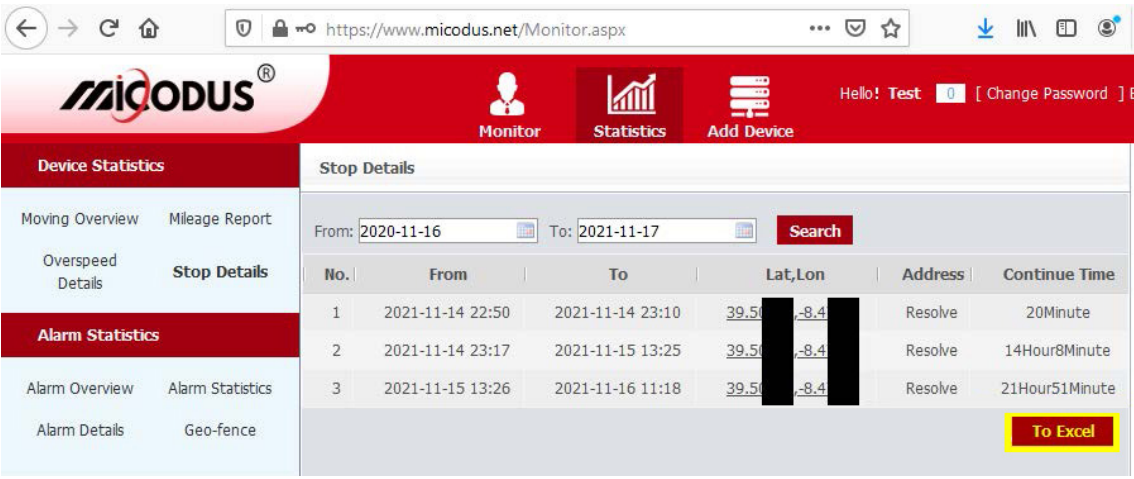

CVE-2022-33944 (Medium):メイン Web サーバに、安全が確保されていないダイレクトなオブジェクト参照があり、GPS トラッカーのアクティビティに関する Excel レポートを、認証されていないユーザーが生成する可能性が生じる。

BitSight は、識別番号 (CVE) を取得した5つの脆弱性について、PoC エクスプロイトコードを作成し、それらの悪用の可能性について実証している。

公開と修正

BitSight が、一連の深刻な脆弱性を発見したのは 2021年9月9日であり、直ちに MiCODUS に報告しようと試みたが、セキュリティ・レポートを受け付ける窓口を見つけることが困難な状況に陥った。

GPSトラッカーを提供する中国ベンダーに対して、2021年10月1日に再度連絡を取ったが、セキュリティ担当者またはエンジニアの連絡先の提供は拒否された。その後に、11月にもベンダーへの連絡を試みたが、回答は得られなかった。

最終的に、2022年1月14日に BitSight は、米国国土安全保障省 (Department of Homeland Security) との間で、すべての調査結果と技術的詳細を共有し、彼らのコミュニケーション・チャネルを通じてベンダーに関与するよう要請した。

現時点において、MiCODUS MV720 GPS トラッカーには、前述の脆弱性が残っており、ベンダーは修正プログラムを公開していない。

そのため、一連のデバイスのユーザーは、修正版が出るまでのデバイスの無効化、もしくは、積極的にサポートされている GPS トラッカーへの交換が、推奨されている。これらのデバイスを使用し続けることは、今回の情報公開の後には、さらなるセキュリティリスクとなる。

MiCODUS MV720 ですが、この記事を読む限り、産業用の特殊車両などに搭載されている、中国製の GPS トラッカーのようです。また、文中の6件の脆弱性ですが、お隣のキュレーション・チームに聞いてみたところ、脆弱性 CVE-2022-2199 は Windows Server などに存在し、2月の Patch Tuesday で対応されているようです。また、脆弱性 CVE-2022-2141 はOracle MySQL および Apache Struts に存在し、2022年4月〜6月に公表されているとのことでした。ベンダーである MiCODUS の対応が悪いようなので、かなり心配な状況です。

You must be logged in to post a comment.