VMware, Microsoft warn of widespread Chromeloader malware attacks

2022/09/19 BleepingComputer — VMware と Microsoft の警告は、現在進行中で蔓延している ChromeLoader マルウェア・キャンペーンにより、悪意のブラウザ・エクステンションや、node-WebKit マルウェアが、場合によってはランサムウェアまでがドロップされるという、かなり危険な脅威が迫っているというものだ。ChromeLoader の感染は 2022 Q1 に急増しており、Red Canary の研究者たちは、マーケティングのアフィリエイトや広告詐欺に利用される、ブラウザ・ハイジャッカーの危険性について警鐘を鳴らしていた。

そのころ、このマルウェアは 、Chrome に悪意のエクステンションを感染させ、ユーザーのトラフィックを広告サイトにリダイレクトして、クリック詐欺による収益を得ていた。しかし、それから数ヵ月が経ったころ、Palo Alto Network の Unit 42 は、ChromeLoader がアドウェア機能を保持しながら、ブラウザに保存されたデータを盗み取ろうとする、情報窃盗ツールに進化していることを発見した。

金曜日の夜に Microsoft は、DEV-0796 として追跡されている脅威アクターが、ChromeLoader を介して様々なマルウェアを感染させたとする、進行中の広範なクリック詐欺キャンペーンについて警告を発した。

Source: Microsoft

今日、VMware のアナリストたちは、8月と9月に使用された ChromeLoader の各亜種について詳述する技術レポートを発表した。

マルウェアを投下する新たな亜種

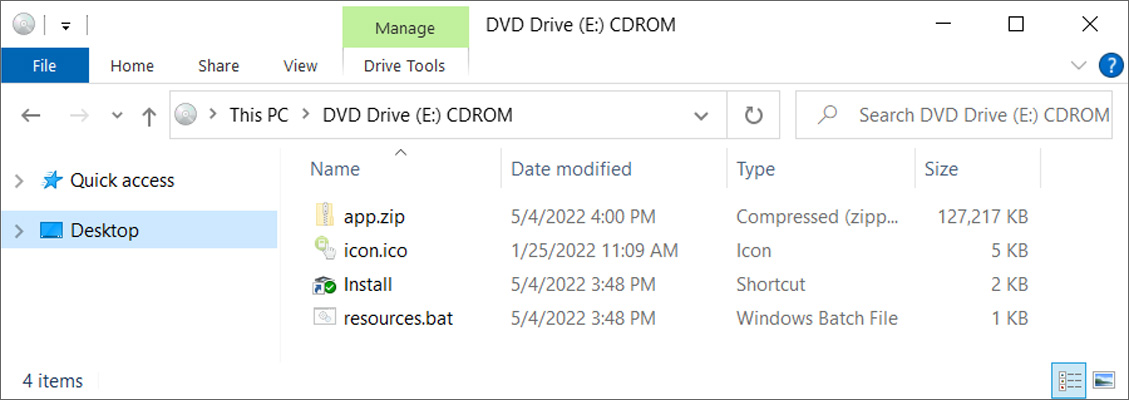

ChromeLoader は、ISO ファイルとして配信され、悪意の広告/ブラウザのリダイレクト/YouTube の動画コメントなど通じて配布される。

Microsoft が Office VBA マクロをデフォルトでブロックするようになって以来、ISOファイルはマルウェアを配布する手法として、一般的になっている。さらに、Windows 10以降では、ISO をダブルクリックすると、自動的に新しいドライブレターの下に CDROM としてマウントされるため、複数のマルウェア・ファイルを一度に配布するための効率的な手段となっている。

ChromeLoader ISO には、一般的に、マルウェアを含む ZIP アーカイブ/ICON ファイル/マルウェアをインストールするバッチファイル (通称 Resources.bat) /バッチファイルを起動させる Windows ショートカットなどの、4つのファイルが含まれている。

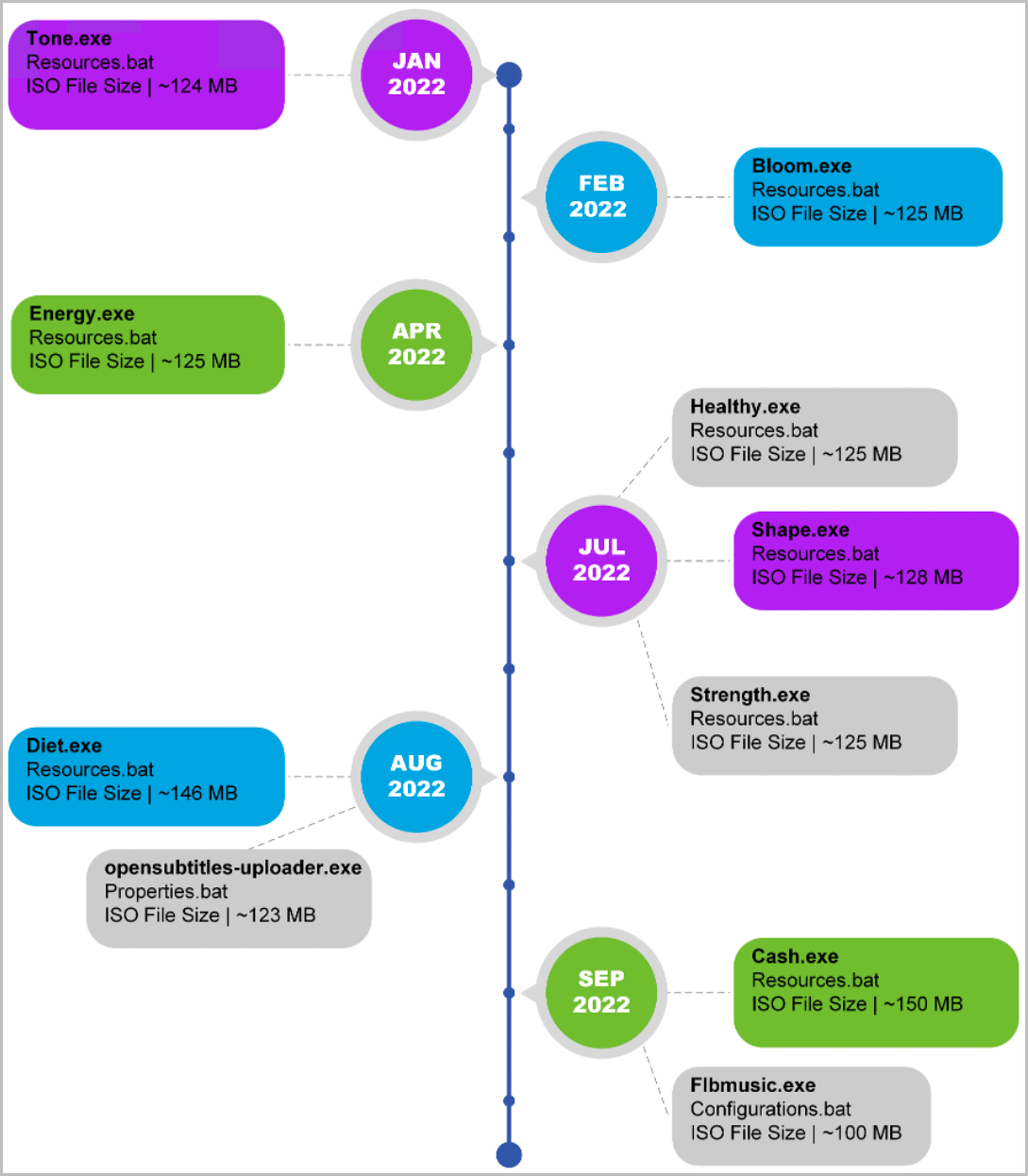

VMware は、調査の一環として、今年に入ってから少なくとも 10種類の ChromeLoader の亜種を調査したが、最も興味深いのは8月以降に出現したものだったという。

1つ目の例は、ユーザーが映画やテレビ番組の字幕を見つけるためのユーティリティである、OpenSubtitles を模倣したプログラムだ。このキャンペーンにおいて、脅威アクターは、マルウェアのインストールとレジストリキーの追加による永続性の確立のために、通常の Resources.bat ファイルから properties.bat という名前のファイルに切り替えている。

また、FLB Music プレーヤーを模倣した Flbmusic.exe もある。これは Electron ランタイムを搭載し、ネットワーク通信とポート・スヌーピングのための追加モジュールをロードする。

一部の亜種では、攻撃が破壊的な方向へと向かっている。その種のものとしては、大規模な解凍オペレーションでシステムに負荷をかける ZipBomb が抽出されている。VMware はレポートで、「8月下旬には、感染したシステム上に ZipBomb が投下される事例が確認されている。ZipBomb は、ユーザーがダウンロードしたアーカイブの中で、最初の感染と一緒にドロップされるものだ。ユーザーが ZipBomb を実行するためにダブルクリックすると、マルウェアがユーザーのシステムを、データでオーバーロードすることで破壊する」と説明している。

さらに懸念されるのは、最近の ChromeLoader の亜種が、Enigma ランサムウェアを HTML ファイル内に展開することが確認されている点だ。Enigma は、古いランサムウェアの系統であり、JavaScript ベースのインストーラを使い、デフォルトのブラウザから直接起動できるように実行ファイルを埋め込んでいる。暗号化が完了すると、ファイル名の拡張子が .enigma になり、ランサムウェアは被害者への指示を含む readme.txt ファイルを投下する。

軽視できないアドウェア

一般的なアドウェアは、帯域幅を消費するだけで、被害者のシステムに目立った損害を与えないため、アナリストが無視/軽視する脅威となっている。しかし、検出されずにシステムに入り込むソフトウェアは、作者が積極的な収益化を促進するために修正を加える可能性があり、より重大な問題を引き起こす可能性を秘めている。

ChromeLoader は、アドウェアとして始まったものだが、脅威の発信者がより強力なペイロードを試し、広告詐欺よりも収益性の高い方法を、模索していることを示す好例と言える。

ChromeLoader をサイト内で検索してみたら、5月25日の「ChromeLoader マルウェアが急増:新たな脅威が Chrome/Safari を脅かす」と、5月28日の「ChromeLoader ブラウザ・ハイジャックの恐怖:PowerShell と ISO の悪用について深堀りする」が見つかりました。どちらの記事も、Red Canary のレポートを参照していますが、今回は VMware と Microsoft も警告を発するようになったという話です。文中にもあるように、アドウェアとして侵入していたものが、さらに大きな脅威を生み出すものに、一夜にして変身する可能性は否定できません。この先も、ChromeLoader の名前を繰り返して聞く予感がします。

You must be logged in to post a comment.