New GoBruteforcer malware targets phpMyAdmin, MySQL, FTP, Postgres

2023/03/10 BleepingComputer — 新たに発見された Golang ベースのボットネット・マルウェアは、phpMyAdmin/MySQL/FTP/Postgres サービスを実行している Web サーバをスキャンして感染させる。 このマルウェアは、Palo Alto Networks Unit 42 の研究者たちに発見され GoBruteforcer と名付けられたが、x86/x64/ARM アーキテクチャに対応しているという。GoBruteforcer は、脆弱な *nix デバイスをハッキングするために、脆弱なパスワードまたは、デフォルトのパスワードを持つアカウントに対してブルートフォースを仕掛ける。

Unit 42 の研究者たちは、「このサンプルを正常に実行させるためには、被害者システムにおける特別な条件として、特定の引数が使用されていることや、対象となるサービスが脆弱なパスワードを持っていることが必要となる」と述べている。

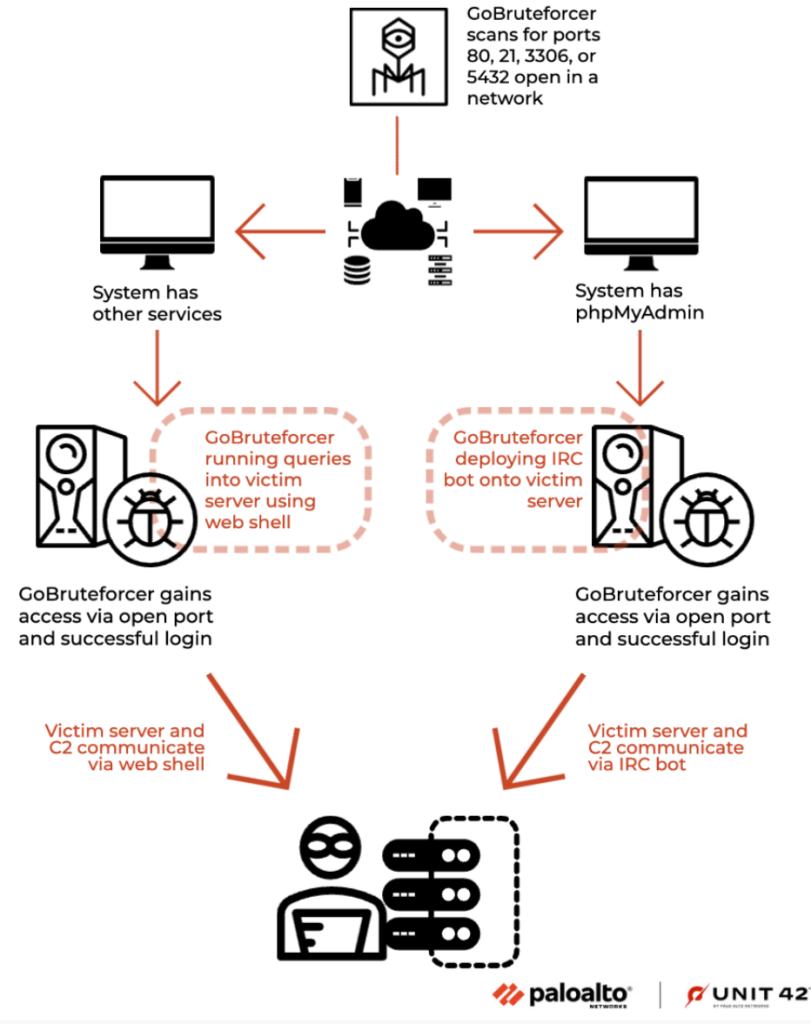

このマルウェアは、ターゲットとなる IP アドレスごとに、phpMyAdmin/MySQL/FTP/Postgres に対するスキャンを開始する。続いて、接続を受け入れるオープン・ポートを検出すると、ハードコードされた認証情報を用いてログインを試みる。

そしてログインに成功すると、侵害した phpMyAdmin システムには IRC ボットを、その他の標的型サービスを実行しているサーバには PHP Web シェルを展開する。

攻撃チェーンにおける次のステップでは、GoBruteforcer は Command and Control サーバと通信し、先にインストールされた IRC ボットまたは Web シェル経由で、指示た配信されまで待ち続ける。

GoBruteforcer は、マルチスキャン・モジュールを使用して、Classless Inter-Domain Routing (CIDR) 内の潜在的な被害者を見つけ出し、ネットワークに侵入するための幅広いターゲットを、そこから選択していける。

また、このマルウェアは、攻撃する IP アドレスをスキャンする前に、CIDR ブロックを選択し、その範囲内のすべての IP アドレスをターゲットにできる。つまり、単一の IP を標的とするのではなく、CIDR ブロックスキャンを使用して、さまざまな IP アドレス上の多様なホストにアクセスし、攻撃の範囲を拡大していくことになる。

現時点において、GoBruteforcer の開発は積極的に進められているようであり、その運営者は、Web サーバを標的とした戦術へと機能を適応させることで、セキュリティ防御の先を行こうとしている。

Unit42 は、「このマルウェアが、コインマイナーなどの各種マルウェアを、リモートからペイロードとして展開するのを確認している。我々は、GoBruteforcer の開発は活発に行われていると考えている。したがって、初期感染ベクターやペイロードといったものは、近い将来に変更される可能性がある」と付け加えている。

phpMyAdmin/MySQL/FTP/Postgres といった、Web サーバの構築と運営に欠かせないオープンスース・スタックが、GoBruteforcer というマルウェアの標的となっているようです。このブログに phpMyAdmin が登場するのは初めてのことですが、それに関連するものとして MySQL/FTP/Postgres なども挙げられ、攻撃範囲が広範におよぶことが推測されるので、かなり心配な状況だと言えるでしょう。

You must be logged in to post a comment.