Microsoft issues optional fix for Secure Boot zero-day used by malware

2023/05/09 BleepingComputer — Microsoft がリリースしたセキュリティ・アップデートは、Secure Boot のゼロデイ脆弱性に対応するものであり、パッチを適用した Windows システムであっても、BlackLotus UEFI Bootkit による感染を許すものだった。Secure Boot とは、セキュリティ機能のひとつである。Unified Extensible Firmware Interface (UEFI) ファームウェアと Trusted Platform Module (TPM) チップを搭載したコンピュータにおいて、OEM に信頼されていないブートローダーがブロックされ、起動プロセス中にルートキットがロードされないようにするものだ。

Microsoft Security Response Center のブログによると、2022年の BlackLotus 攻撃で使用された、脆弱性 CVE-2022-21894 用にリリースされたパッチを回避するために、この脆弱性 CVE-2023-24932 が悪用されたという。

Microsoft はアドバイザリで、「この攻撃を阻止するための、Windows Boot Manager の脆弱性 CVE-2023-24932 に対する修正プログラムは、2023年5月9日のセキュリティ・アップデートに含まれている。しかし、デフォルトでは無効になっており、保護は実行されない」と説明している。

同社は、「この脆弱性により、攻撃者は Secure Boot が有効な状態で、Unified Extensible Firmware Interface (UEFI) レベルで自己署名コードを実行できる。この脆弱性は、永続性と防御回避のメカニズムとして、脅威アクターに悪用される。この攻撃を成功させる攻撃者は、ターゲットとなるデバイスへの物理的なアクセス権、あるいは、ローカル管理者権限を持っている必要がある」と述べている。

この脆弱性の影響を受けるのは、オンプレミス/仮想マシン/クラウド・ベースのデバイスを含め、Secure Boot 保護が有効になっている全ての Windows システムである。ただし、今日に公開された CVE-2023-24932 セキュリティ・パッチは、Windows 10/Windows 11/Windows Server の対応バージョンでのみ利用が可能となる。

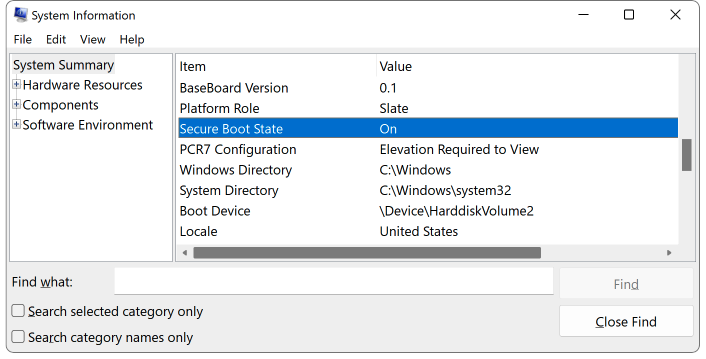

Secure Boot 保護が有効になっているかどうかは、システム情報アプリで確認できる。Windows のコマンド・プロンプトから、msinfo32 コマンドを実行してシステム情報アプリを開き、”System Summary” を選択する。Secure Boot が有効になっていれば、ウィンドウの左側に “Secure Boot State ON” のメッセージが表示される。

CVE-2023-24932 を緩和するために必要なステップ

Microsoft が発表した、今日のセキュリティ・アップデートには、Windows Boot Manager の修正が含まれている。しかしデフォルトでは無効になっており、BlackLotus 攻撃で悪用された攻撃ベクターは除去できない。

Windows デバイスを保護するためには、「この更新プログラムを有効にする前に、ブータブル・メディアを更新し、取り消しを適用する」という、複数の設定を手動で行わなければならない。

Secure Boot バイパスの脆弱性 CVE-2023-24932 に対して、手動で保護を有効にするには、以下の手順に沿って正確に対処する必要がある (正確に行わないと、システムが起動しなくなる可能性がある):

- 2023年5月9日の更新プログラムを、影響を受ける全てのシステムにインストールする。

- 2023年5月9日以降にリリースされた Windows の更新プログラムで、ブータブル・メディアをアップデートする。自分でメディアを作成しない場合は、Microsoft またはデバイスのメーカー (OEM) から、更新された公式メディアを入手する。

- CVE-2023-24932 の脆弱性から保護するために、APPLY のリボケーションを行う。

また Microsoft は、CVE-2023-24932 の保護を有効化することで生じる、ユーザーへの影響を軽減するため、この脆弱性からの保護に対処する段階的なアプローチをとっている。

ロールアウトのタイムラインには、3つのフェーズが含まれる:

- 2023年5月9日: CVE-2023-24932 に対するイニシャル・フィックスがリリースされる。このリリースでの修正は、2023年5月9日の Windows セキュリティ・アップデートと、保護を完全に実装するためのユーザーのアクションを必要とする。

- 2023年7月11日:2回目のリリースで、保護機能の導入を簡素化するための追加の更新オプションが提供される。

- 2024年第1四半期:最終リリースでは、CVE-2023-24932 の修正がデフォルトで有効化され、すべての Windows デバイスで Boot Manager の取り消しが実施される。

さらに Microsoft は、脆弱性 CVE-2023-24932 に対する緩和策が完全に展開されると、変更を元に戻す方法がないことを警告している。

同社は、「この問題に対する緩和策がデバイス上で有効になると、つまり取り消しが適用されてしまうと、そのデバイスで Secure Boot を使用し続ける場合であっても、元に戻すことが不可能になる。すでに適用している場合には、ディスクの再フォーマットを行っても、取り消しを削除できない」と述べている。

この Secure Boot バイパスですが、強固なセキュリティ機能であるが故に、それが突破された場合の対応も複雑になるようです。これまでの、この問題に関連する記事は、以下のとおりです。よろしければ、UEFI で検索も、ご利用ください。

2023/03/01:BlackLotus という UEFI Bootkit マルウェア

2022/10/17:BlackLotus は新種の Windows UEFI ブートキット

2022/08/12:UEFI ブートローダー:Secure Boot バイパスの脆弱性

You must be logged in to post a comment.