Netgear Routers’ Flaws Expose Users to Malware, Remote Attacks, and Surveillance

2023/05/12 TheHackerNews — Netgear RAX30 ルーターに存在する、5つものセキュリティ脆弱性が公表された。これらの脆弱性は、連鎖的に認証を回避し、リモート・コード実行を許すものだ。Claroty のセキュリティ研究者である Uri Katz は、「これらの脆弱性の悪用に成功した攻撃者たちは、ユーザーのインターネット活動の監視/インターネット接続の乗っ取り/悪意の Web サイトへのトラフィックのリダイレクト/ネットワーク・トラフィックへのマルウェア注入などが可能になる」とレポートで述べている。

さらに、ネットワーク隣接する脅威アクターは、防犯カメラ/サーモスタット/スマートロックなどのネットワーク上のスマートデバイスに対して、この欠陥を武器にアクセス/制御できるようになる。また、ルーターの設定を改ざんや、侵害したネットワークを回した他のデバイス/ネットワークへの攻撃も可能になる。

2022年12月にトロントで開催された、ハッキング・コンペティション Pwn2Own で実証された脆弱性は、以下の通りだ:

- CVE-2023-27357 (CVSS:6.5) – 認証情報の欠落による情報漏えいの脆弱性

- CVE-2023-27368 (CVSS:8.8) – スタックバッファ OF による認証バイパスの脆弱性

- CVE-2023-27369 (CVSS:8.8) – スタックバッファ OF による認証バイパスの脆弱性

- CVE-2023-27370 (CVSS:5.7) – デバイス構成の平文保存による情報漏洩の脆弱性

- CVE-2023-27367 (CVSS:8.0) – コマンド・インジェクションによる RCE の脆弱性

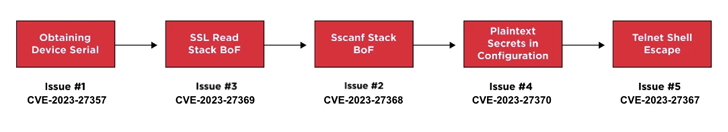

Claroty が示した PoC (Proof-of-Concept) のエクスプロイト・チェーンによると、CVE-2023-27357/CVE-2023-27369/CVE-2023-27368/CVE-2023-27370/CVE-2023-27367 の順で脆弱性をひも付けて、標的デバイスのシリアル番号を取り出し、最終的にが root アクセスを取得できることが示されている。

Katz は、「これらの5つの CVE を連鎖させることで、RAX30 ルーターを侵害できる。最も深刻なものは、標的デバイス上で事前認証リモート・コード実行を可能にする連鎖だ」と指摘している。

Netgear RAX30 ルーターのユーザーに対して推奨されるのは、同社が 2023年4月7日にリリースしたファームウェア 1.0.10.94 にアップデートすることで、脆弱性を修正して潜在リスクを軽減することだ。

2022年12月の Pwn2Own Toronto では、Netgear も含む 63件の脆弱性が証明され、総額で $1M 近い報奨金が支払われたとのことです。なお、Netgear に関しては、2023/05/03 にも「Netgear NMS300 ProSAFE の深刻な脆弱性:権限昇格と認証情報の漏えい」という記事がポストされていました。よろしければ、Netgear で検索も、ご利用ください。

You must be logged in to post a comment.