Exploits released for Linux flaw giving root on major distros

2023/10/05 BleepingComputer — GNU C Library の Dynamic Loader に存在する深刻度の高い脆弱性を介して、主要な Linux ディストリビューション上でローカル攻撃者が root 権限を取得するという、PoC エクスプロイトがオンライン上で提供されている。Looney Tunables と名付けられた脆弱性 CVE-2023-4911 は、バッファオーバー・フローに起因するものであり、デフォルトでインストールされている Debian 12/13 および、Ubuntu 22.04/23.04、Fedora 37/38 に影響を及ぼす。

攻撃者は、ld.so ダイナミックローダーにより処理される、悪意を持って細工された GLIBC_TUNABLES 環境変数を介して、この脆弱性を誘発できる。そして、SUID 権限でバイナリを起動する際に、root 権限で任意のコード実行にいたる可能性がある。

10月3日 (火) に、Qualys の Threat Research Unit が問題を公表して以来、すでにセキュリティ研究者たちが、いくつかのシステム構成で動作する、PoC エクスプロイト・コードを公表している。

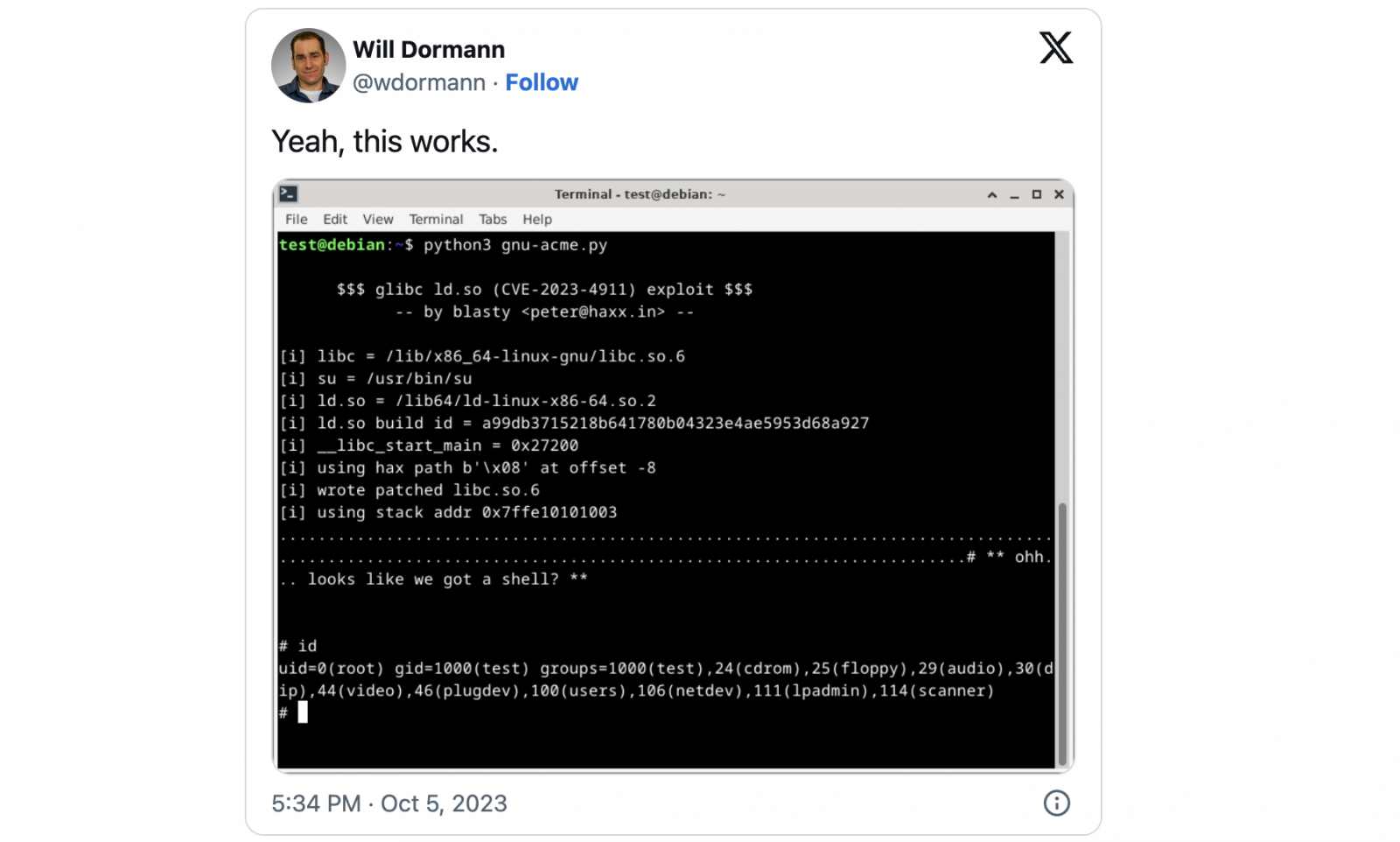

これらの Po Cエクスプロイトの1つには、今日の未明に公開された、独立系セキュリティ研究者である Peter Geissler (blasty) によるものもある。その動作は、脆弱性とエクスプロイトの専門家である Will Dormann が、すでに確認しているという。

Peter Geissler のエクスプロイトは、限られた数のターゲットに対して使用するものだが、それぞれのシステムの ld.so ダイナミック・ローダーに、実行可能なオフセットを特定することで、ターゲットを追加していく手順も含まれているという。

その他の研究者たちも、それぞれの CVE-2023-4911 エクスプロイトを開発して、GitHub などで公開し始めているが、それらが動作について、BleepingComputer は確認していない。

このセキュリティ上の欠陥は、Fedora/Ubuntu/Debian などの、模範で利用される Linux システムにおいて、完全な root アクセスを許可するものであり、深刻な脅威となり得るため、管理者には迅速な対応が求められる。

この脆弱性の影響を受けない Alpine Linux は、「我々のシステムにパッチを適用する必要はないが、影響を受ける他のシステムの管理者は、システムの完全性とセキュリティを守るために、パッチを優先的に適用すべきだ。Fedora/Ubuntu/Debian などの主要なディストリビューションにおいて、完全な root 権限を取得が証明されたことで、この脆弱性の深刻さと、広範な影響力が浮き彫りになった」と指摘している。

同社は、「私たちは、今のところ悪用コードを公開していないが、バッファ・オーバーフローをデータへの攻撃に変換することは容易である。したがって、他の研究チームがキンキンにエクスプロイト・コードを作成し、公開する可能性がある。つまり、特に Linux ディストリビューション全体で、glibc が広範に使用されていることを考えると、無数のシステムが危険にさらされる可能性がある」と付け加えている。

近年において Qualys 研究者たちは、深刻度の高い Linux セキュリティ欠陥を発見している。その中には、数多くの Linux ディストリビューションのデフォルト設定において、攻撃者による root 権限の獲得を可能にする脆弱性も含まれる。そのリストには、Polkit の pkexec コンポーネントの欠陥 (PwnKit) および、カーネルのファイル・システム層の欠陥 (Sequoia)、Sudo Unix プログラムの欠陥 (Baron Samedit) などが含まれている。

この件については、2023/10/03 の「Looney Tunables という Linux の脆弱性:glibc に存在する危険なバッファ・オーバーフロー」が、第一報としてポストされています。この Looney Tunables ですが、かなり広範に影響が及ぶことになるでしょう。そして、PoC エクスプロイトの提供が始まりました。まだまだ、続報が出てくると思いますので、このブログでも追いかけていきます。

You must be logged in to post a comment.