More Than Half of Initial Infections in Cyberattacks Come Via Exploits, Supply Chain Compromises

2022/04/20 DarkReading — Mandiant が実施した Incident Response (IR) 調査の最新レポートによると、攻撃者が被害者のネットワーク上で検知されずにいる日数は4年連続で減少し、2020年の 24日間から 2021年の 21日間へと短縮していることが明らかになった。この、Mandiant の IR 事例によると、最も危険な攻撃を素早く見つけるための検知能力は高まり、ランサムウェアは平均5日以内に検知され、ランサムウェア以外の攻撃は 2020年の45日間から 2021年の36日間へと短縮され、アクティブな状態を維持しているとのことだ。

しかし、ランサムウェア攻撃の迅速な検出という点は、必ずしもポジティブなものではなく、むしろペイロードの活性化によるものかもしれないと、Mandiant の Senior Director of Adversary Operations であるSteven Stone は述べている。しかし、一般的な傾向としては、より多くの企業が、サードパーティであるサイバー・セキュリティ企業と連携し、また、政府機関やセキュリティ企業から攻撃に関する通知が得られ、ランサムウェア以外の脅威の検知が迅速化したことが、この改善の要因であると同氏は述べている。

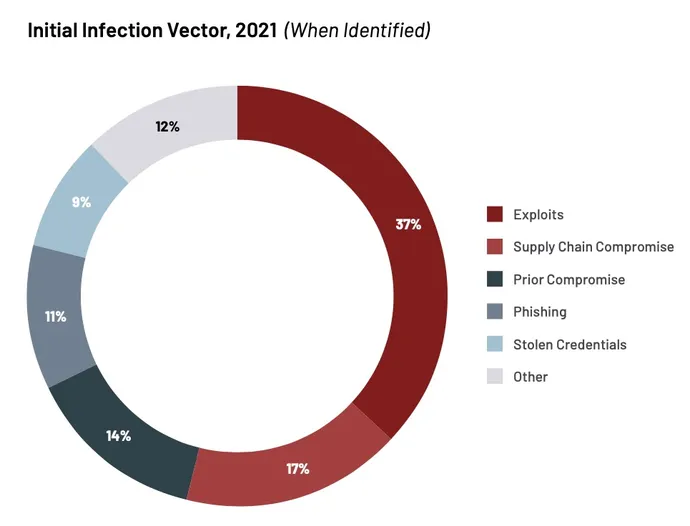

Steven Stone は、「このような要因が組み合わさり、これらの領域では前年と比べて改善されている。最終的に、攻撃者が選択する、脅威のイニシャル・ベクターは、さまざまな脆弱性の利用可能性に帰結する。全体として、一部の攻撃グループでは、異なる手法が同時に用いられることが分かるが、それは標的ごとに取り組み方を選んでいることの現れだと思われる」と述べている。

Mandiant M-Trends 2022 レポートによると、これまでの 10年間で検知時間は劇的に改善され、攻撃者を検知するまでの日数は、2011年の 418日から 2021年の 21日へと、ほぼ 1/20 に短縮されている。

企業の検知能力の向上は地域に応じて大きく異なり、アジア太平洋地域の企業における滞留時間は、2020年の 76日間から 2021年の 21日間へと劇的に減少した。欧州企業も、2020年の 66日間から 2021年の 48日間へ減少し、北米企業の検知日数は 17日を維持するに留まった。

攻撃者は Cobalt Strike を好む

最も人気のある攻撃ツールは、依然として Beacon バックドアであり、確認されたマルウェア・ファミリーの 28% を占めている。Beacon とは、ペンテスト・ツール Cobalt Strike のコンポーネントであるが、悪意の攻撃者にも好まれてしまっている。その他の攻撃ツールとしては、.NET 環境向けのバックドア Sunburst や、ペンテスト・プラットフォーム Metasploit、プロキシツール・キット SystemBC などがあるが、その利用頻度は急速に減少している。

Mandiant によると、全体として、脆弱性悪用とサプライチェーンを介した攻撃という、2種類の初期侵害の手法が比率を高めているという。具体的に言うと、初期感染経路が特定されている攻撃 54% を占め、2020年の 30% 未満から大きく上昇している。Mandiant の Executive VP for Service Delivery である Jurgen Kutscher は、「こうした戦術の変化は、攻撃者のテクニックに関する継続的に情報の取得が、きわめて重要であるあることを示している」と、このレポートを発表した声明で述べている。

Jurgen Kutscher は、「侵害のイニシャル・ベクターとして、脆弱性が引き続き悪用されていることを考慮すると、組織における資産/リスク/パッチの管理といった、セキュリティの基本を確実に実施する必要がある。回復力を高めるためのカギは、準備にある。堅牢な準備計画を策定し、十分にテストされた復旧プロセスを構築/文書化することで、企業は攻撃をうまく切り抜け、通常の業務へと迅速に復帰できるようになる」と述べている。

攻撃対象になる Active Directory

その他の傾向としては、ハイブリッド Active Directory (AD) のインストールを狙う攻撃者の増加が挙げられる。オンプレミスの Active Directory サービスと、クラウドの Azure Active Directory の間で、クレデンシャルとキーを同期するハイブリッド ID モデルのコンフィグレーション・ミスが侵害につながるためだと、Mandiant はレポートで述べている。

ユーザー企業においては、ハイブリッド Active Directory サーバーを最も機密性の高いレベルの資産 (Tier 0) として扱い、セグメント化されたネットワーク内の、特権ワークステーションからのアクセスだけを許可する必要がある。 Mandiant の Managing Director of Global Red Team ある EvanPena は、こうした手順を監視に加えて実施することで、悪用は極めて困難になるはずだと述べている。幸いなことに、ハイブリッド AD サーバーに対して、ベストなセキュリティ・プラクティスを正しく実装することは、それほど難しいことではない、と彼は述べている。

EvanPena は、「企業がハイブリッド・モデルを使用しながら、そのリソースをクラウドに移行するにつれて、ドメインとクラウドの両方を侵害しようとする攻撃者は、これらのハイブリッド・サーバーを標的にするようになる。したがって、オンプレミス・サーバー (ドメイン・コントローラーなど) やクラウド・リソースに対するハイレベルな特権を、これらのハイブリッド・サーバーに持たせるのが一般的な手法となる」と述べている。

Active Directory の実装に脆弱性やコンフィグレーション・ミスがないことを確認し、自社環境における異常な横移動の試みを検知/防止する方法を理解し、アプリケーションのホワイトリスト化やマクロの無効化を実施して、イニシャル・アクセス攻撃を大幅に制限することで、今年の主要な脅威に取り組むべきだと、Pena は述べている。

この記事のリソースになっている Mandiant M-Trends 2022 レポートですが、ダウンロードしてみたら 96ページもある大作なので驚きました。読もうとすると大変ですが、文中にあるようなチャートがたくさん提供されているので、それらを眺めるだけでも十分に価値があると思います。最近は、可能な限り、レポート類をダウンロードするようにしていますが、それぞれのセキュリティ・ベンダーたちの、ドキュメントにかける労力に感心するばかりです。