Conti ransomware shuts down operation, rebrands into smaller units

2022/05/19 BleepingComputer — 猛威を奮った Conti ランサムウェア・ギャングだが、チームリーダーからブランドが存在しないことが伝えられ、インフラはオフラインにされ、正式に活動を停止した。今日の午後に、Conti の内部インフラが停止されたことが、Advanced Intel の Yelisey Boguslavskiy によりツイートされた。公開されている Conti News の、データ漏洩サイトと身代金交渉サイトはオンラインだが、Boguslavskiy は BleepingComputer に対して、メンバーが交渉に使っていたデータ漏洩サイトで、ニュースを公開するために使用されていた、Tor 管理パネルはオフラインになっていると語った。

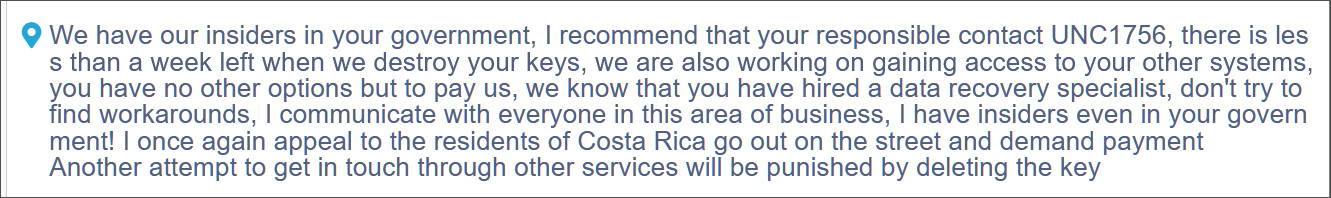

さらに、彼らのロケット・チャット・サーバーなどの、内部サービスも廃止が進んでいるようだ。コスタリカとの情報戦の最中に、Conti がシャットダウンするのは奇妙に思えるかもしれない。しかし、Conti のメンバーが小規模なランサムウェア運営へと徐々に移行する一方で、ライブ・オペレーションという見せかけのために、このパブリックな攻撃を実施したと、Boguslavskiy は述べている。

Source: BleepingComputer

Advanced Intel は、「当社による独自の可視化とインテリジェンスにより、実際には逆の結論が導き出された。この最後の攻撃で、Conti が満たしたかった唯一の目標は、プラットフォームを宣伝の道具として使い、自分たちの停止と再生を、思いつく限り、もっともらしい方法で実行することだった」と説明している。

身代金で騒がせるのではなく、宣伝のためにコスタリカへの攻撃を行うという議題は、Conti のリーダーシップにより内部的に宣言された。グループ・メンバー間の内部コミュニケーションでは、要求した身代金は $1 million を遥かに下回ることが示唆されていた。その身代金は、$10 million だという未確認の主張があり、その後に Conti 自身は $20 million であると主張していた。

Conti は消えたがオペレーションは生き続けている

Conti というランサムウェア・ブランドは、もう存在していないが、このサイバー犯罪シンジケートは、今後もランサムウェア業界で重要な役割を果たし続けるだろう。

Boguslavskiy が BleepingComputer に語ったところによると、Conti のリーダーは、別の大規模なランサムウェア・オペレーションとして再ブランド化するのではなく、小規模なランサムウェア・ギャングと提携して、攻撃を行うようになったようだ。

この提携により、小規模なランサムウェア・ギャングは、経験豊富な Conti のペンテスター/ネゴシエーター/オペレーターの流入が得られる。Conti のサイバー犯罪シンジケートは、センターのリーダーにより管理される、小さなセルに分割されることで、機動性を獲得し、法執行の回避も簡単になる。

Advanced Intel のレポートによると、Conti は HelloKitty/AvosLocker/Hive/BlackCat/BlackByte などの、数多くの有名なランサムウェア・オペレーターと提携しているとのことだ。たとえば、交渉担当者/情報アナリスト/ペンテスター/開発者などの、既存の Conti メンバーは、他のランサムウェア・オペレーターに分散している。これらのメンバーは、他のランサムウェア・オペレーションの暗号化装置や交渉サイトを利用することになるが、依然として Conti サイバー犯罪シンジケートの一員であることに変わりない。

このように、半独立的かつ自律的な小グループに分散している様子を、Advanced Intelは以下の画像で示している。

Source: Advanced Intel

さらに Advanced Intel は、データの暗号化ではなく、データの流出に完全に焦点を当てた、Conti メンバーによる新たな自律的グループが立ち上がったことも述べている。これらのグループには、Karakurt/BlackByte/Bazarcall などがある。このような取り組みにより、既存のサイバー犯罪シンジケートは、Conti という名前ではなくなったが、活動を継続していくことになる。

有害なブランド

Conti のブランド変更は、最近の Conti を追跡してきた研究者やジャーナリストにとって、驚くことではない。Conti ランサムウェアの活動は、Ryuk ランサムウェアの後を受け、2020年の夏に開始された。Ryuk と同様に Conti は、このランサムウェアにイニシャル・アクセスを提供する TrickBot/BazarLoader といった、他のマルウェア感染者とのパートナーシップを通じて配布されていった。

時間の経過とともに、Conti は最大のランサムウェアに成長し、TrickBot/BazarLoader/Emotet などの運営を引き継ぎ、徐々にサイバー犯罪シンジケートへと変化している。その間に Contiは、Tulsa City/Broward County Public Schools/Advantech などを含む、数多くの攻撃を担当してきた。

さらに Conti は、アイルランドの保健サービス執行機関 (HSE) と保健省 (DoH) を攻撃し、数週間にわたって同国の IT システムを停止させたことで、メディアの注目を集めることになった。

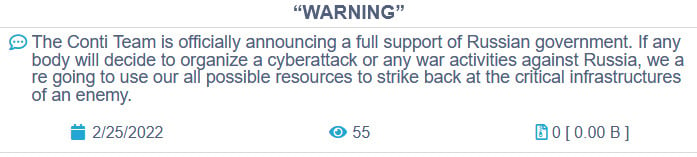

最終的に、このランサムウェア・ギャングは、アイルランドの HSE に無料で復号機を提供したが、その時点で、世界中の法執行機関により、しっかりとロックオンされてしまった。だたし、Conti ブランドが、彼らにとって信じられないほど有害になり、彼らの運命が封印されたのは、Conti がロシアのウクライナ侵攻に賛同してからのことだった。

Source: BleepingComputer

ロシアに味方した後に、ウクライナのセキュリティ研究者は、Conti ランサムウェアのギャング・メンバー間の、17万件以上の内部チャットの会話と、Contiランサムウェア暗号化装置のソース・コードのリークを開始した。

このソースコードが公開されると、他の脅威アクターも Conti のコトーを使って独自の攻撃を仕掛けるようになり、また、あるハッキンググループはロシア企業に対する攻撃で Conti の暗号機能を使用した。

その一方で米国政府は、数千人の被害者に $150 million 以上もの身代金を支払わせた Conti を、これまでのランサムウェアの中で最もコストのかかる一種と考えるようになった。その結果として同政府は、指導的役割を担う Conti メンバーの特定と、居場所の特定に対して、最大で $15,000,000 の報酬を提供することにしている。

悪名高き Conti がプレッシャーをかけられ、解散/逃亡したと考えるのは間違いのようです。Cinti 側も、たいへんな手間とコストをかけていますが、このような分散化が進むと、追跡/防御する側も、たいへんな手間とコストが必要になってくるはずです。それにしても、Gonti は強者ですね。2021年9月の「Conti PlayBook 英訳版:ランサムウェアの手口が明らかに」や、2022年3月21日の「ウクライナの研究者の反撃:Conti の最新ソースコードが新たにリークされる」にあるように、内紛やリークを跳ね除けて、活動形態を変化させているのでうから。よろしければ、Conti で検索も、ご利用ください。