New Linux malware evades detection using multi-stage deployment

2022/09/06 BleepingComputer — Shikitega という新たなステルス型 Linux マルウェアが、PC や IoT デバイスにペイロードを流し込み、感染させていることが発見された。このマルウェアは、脆弱性を悪用して権限を昇格させ、crontab を介してホスト上で永続性を確立する。そして最終的に、感染させたデバイス上で、暗号通貨マイナーを起動させる。Shikitega は非常にステルス性が高く、静的な署名ベースの検出を不可能にするポリモーフィック・エンコーダを使用して、ウイルス検出を回避する。

複雑な感染経路

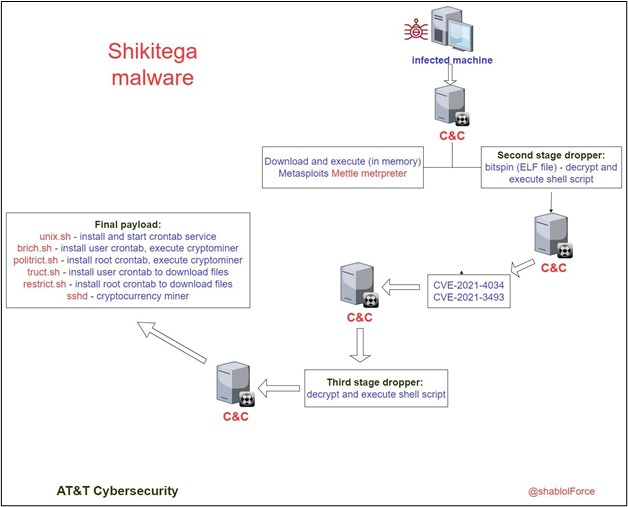

Shikitega の最初の感染経路は、現時点において不明だ。しかし、Shikitega を発見した AT&T の研究者たちによると、このマルウェアは、各層がわずか数百バイトを配信し、簡単なモジュールをアクティブにしてから次の層に移動する、多段階の感染チェーンを使用しているという。

AT&T はレポートで、「Shiketega マルウェアは洗練された方法で配信され、ポリモーフィック・エンコーダを使用し、各ステップでペイロード全体の一部のみを明らかにしながら、徐々に配信していく」と説明している。

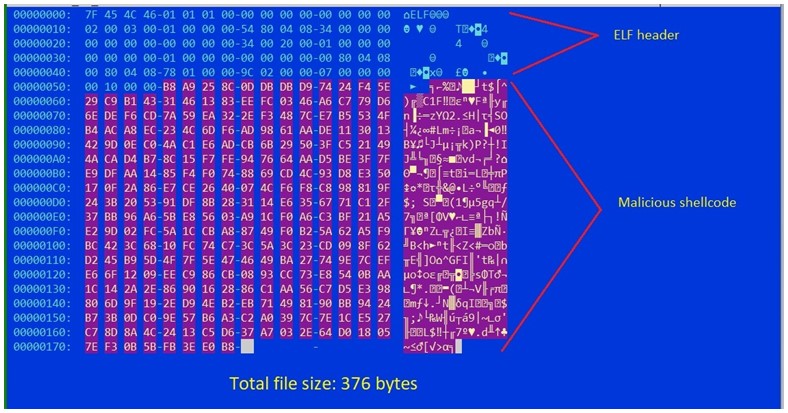

感染は 370バイトの ELF ファイルから始まり、これがエンコードされたシェルコードを含むドロッパーとなる。

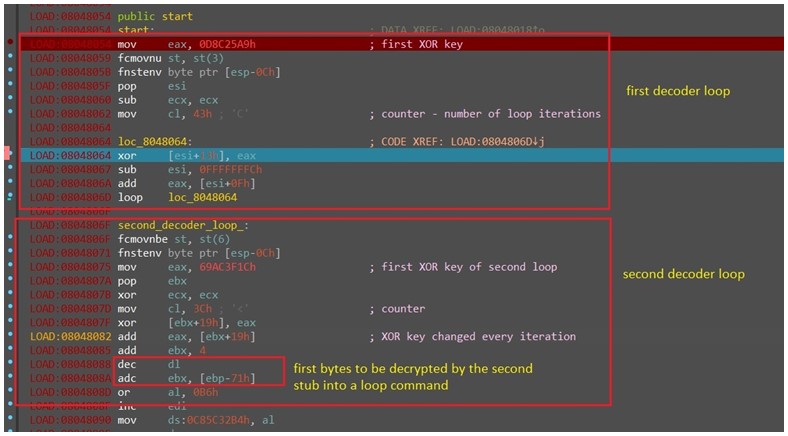

このエンコードは、以前 Mandiant が解析した、ポリモーフィック XOS のアディティブ・フィードバック・エンコーダ Shikata Ga Nai を用いて行われる。

同社のレポートには、「このエンコーダを使用して、マルウェアは複数のデコード・ループを実行する。そして、最終的なシェルコードのペイロードがデコードされ実行されるまで、1つのループが次の層をデコードしていく。エンコーダのスタッドは、動的な命令置換と動的なブロック順序に基づいて生成される。さらに、レジスタは動的に選択される」と詳述されている。

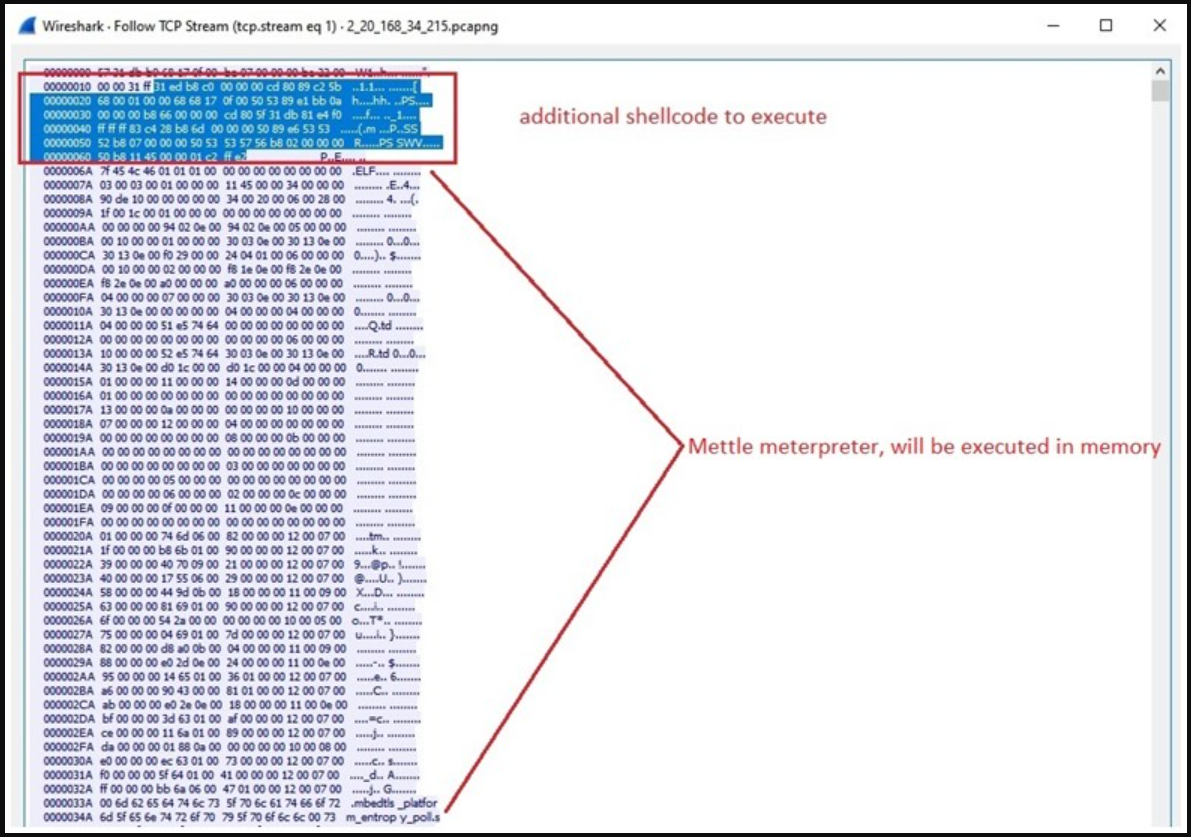

復号化が完了すると、シェルコードが実行され、マルウェアの Command and Control server (C2) に接続される。そして、保存されている追加のシェルコード (コマンド) を受け取り、メモリからダイレクトに実行していく。

これらのコマンドの1つは、Mettle をダウンロードして実行する。Mettle とは、攻撃者がホスト上で次のリモート・コントロールとコード実行のオプションを利用できるようにする、小型でポータブルな Metasploit Meterpreter ペイロードである。

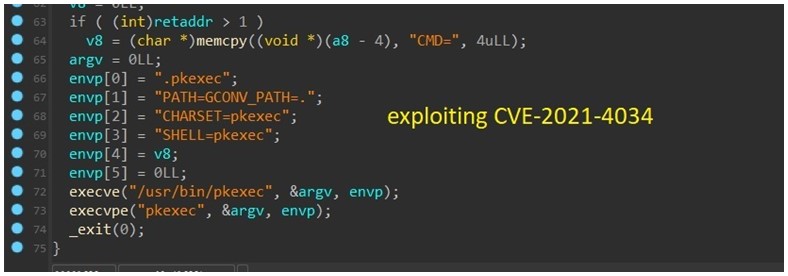

Mettle は、さらに小さな ELF ファイルを取得し、CVE-2021-4034 (別名:PwnKit) と CVE-2021-3493 を悪用して特権を昇格させ、最終段階のペイロードである暗号通貨マイナーをルートとしてダウンロードさせる。

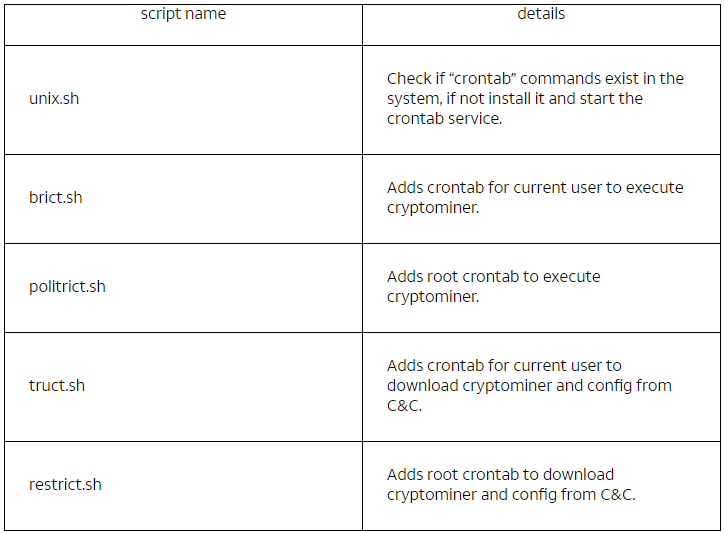

このクリプト・マイナーの永続性は、root ユーザー用に2つ、現在のユーザー用に2つ、合計で4つの cronjobs を追加する、5つのシェルスクリプトをダウンロードすることで実現される。

crontab は効果的な永続化メカニズムであり、ダウンロードした全ファイルを消去するため、マルウェアが発見される可能性が低くなる。暗号マイナーは XMRig 6.17.0 であり、匿名性に重点を置き、追跡が困難な Monero のマイニングに重点を置いている。

Shikitega の背後にいる脅威アクターは、ネットワーク・セキュリティ製品で警報が発せられる可能性をさらに減らすために、正規のクラウド・ホスティング・サービス上に C2 をホストする。

この方法は、より多くのコストを必要とし、法執行機関に追跡/特定されるリスクをオペレータに負わせる。しかし、侵害されたシステムにおいて、より優れたステルス性を提供することになる。

AT&T チームは、2022年に入ってから、Linux マルウェアが急増していることを報告している。そして、システム管理者に対して、利用可能なセキュリティ・アップデートの適用/全てのエンドポイントでの EDR の使用/最も重要なデータの定期的なバックアップなどの実施を推奨している。

今のところ、Shikitega は Monero のマイニングに重点を置いているように見える。しかし、長期的なスコープでみると、より強力なペイロードが有益であると、脅威アクターが判断している可能性も否定できない。

防御側の検出を回避するためのスティルス性ですが、時間を追うごとに洗練され、巧妙になってきています。断片化した数百バイトのファイルを、何度も繰り返してダウンロードし、最終的に結合してマルウェアとして機能させるとのことです。似たような戦ルアクとしては、2022年8月18日の「Winnti ハッキング・グループの戦略:Cobalt Strike を 154 分割して検出を回避」があります。よろしければ、ご参照ください。

You must be logged in to post a comment.