Over 19,000 end-of-life Cisco routers exposed to RCE attacks

2023/01/20 BleepingComputer — Cisco VPN ルーターが、リモート・コマンド実行のエクスプロイト・チェーン攻撃にさらされているが、インターネット上に 19,000台以上の製造終了 (EoL) ルーターが残されていることが判明した。先週に公開された2つの脆弱性を、脅威アクターが連鎖させることが可能となる。具体的に言うと、Cisco Small Business RV016/RV042/RV042G/RV082 ルーター OS 上で認証をバイパス (CVE-2023-20025) した後に、任意のコマンドを実行 (CVE-2023-20026?) できるのだ。

脆弱なルーターの Web ベースの管理インターフェイスに送信される、特別に細工された HTTP リクエストを介して、リモートで認証バイパスの脆弱性を悪用することで、未認証の攻撃者は root アクセスを取得できる。

Cisco は、CVE-2023-20025 の深刻度を Critical と評価し、同社の PSIRT (Product Security Incident Response Team) は、野放し状態になっている PoC エクスプロイト・コードを確認したとしている。

それにも関わらず、「この脆弱性に対応するソフトウェア・アップデートはリリースせず、今後もリリースする予定はない」と同社は述べている。また、現時点においては、このエクスプロイト・チェーンが攻撃に悪用されていることを示唆する証拠は、発見されていないとしている。

数千台のルーターが攻撃にさらされる危険性

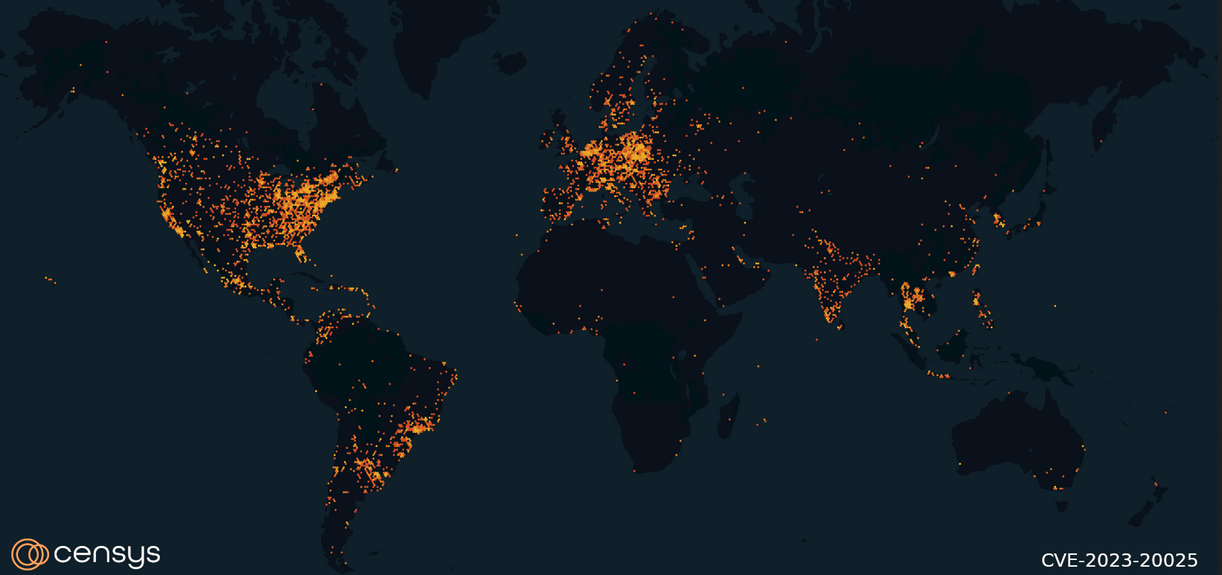

これらのルーターがパッチなしで放置されると判明した後に、インターネットでアクセス可能なルーターの台数を Censys が調査したところ、約 20,000台の RV016/RV042/RV042G/RV082 Cisco ルーターがオンラインであることが判明した。

Censys は、「WWW-Authenticate レスポンスヘッダに型番を含む HTTP サービスと、TLS 組織単位が一致する HTTPS サービスだけ検索した結果として、約 20,000台のホストが、この攻撃に対して脆弱だと疑われる指標を持つこと判明した。脆弱性のある4機種のうち、RV042 は 12,000台以上のホストがインターネットに公開されており、続いて RV082/RV042 は 3,500 台、RV016 は 784台が晒されている」と述べている。

Cisco は、「これらの脆弱性に対処する回避策はない。また、セキュリティ・アップデートは提供しない」と述べている。だたし、ユーザー側からは、Web ベースの管理インターフェースを無効にし、ポート 443/60443 へのアクセスをブロックすることで、攻撃から機器を保護し、悪用の試みを阻止できる。

そのためには、脆弱なルーターの Web ベースの管理インターフェースにログインし、Firewall > General と進み、Remote Management チェックボックスの OFF にする必要がある。Cisco からは、ポート 443/60443 へのアクセスをブロックするための、詳細な手順も提供されている。

上記の緩和策を実施した後も、影響を受けるルーターはアクセスが可能であり、LAN インターフェースからの設定も可能である。

2022年9月にも Cisco は、複数の EoL ルーターに影響する、深刻な認証バイパスの脆弱性を修正しないと述べており、ユーザーに対しては、サポート中の RV132W/RV160/RV160W ルーターへの切替を推奨している。

さらに同社は、その3カ月前の 2022年6月に、別のシリーズの EoL VPN ルーターの深刻な RCE (Remote Code Execution) 脆弱性にもパッチを適用しないと公表し、新しいモデルへの移行をユーザーに促していた。

新しいものに交換してほしいけど、EoL のルーターも放置できないという、難しい Cisco の立場ですね。もっとも危ないのは、ユーザー側で EoL ルーターを把握できていないというケースですが、文中のマップを見ると、日本は少ないようです。なお、原文では、任意のコマンドを実行の脆弱性が CVE-2023-2002 と記載されていましたが、Cisco のアドバイザリを見る限りでは、脆弱性 CVE-2023-20026 が正解だと思います。ただし、確信を持てる話ではありませんので、ご自身でご確認ください。よろしければ、Cisco で検索も、ご利用ください。

関連:2023/01/11:Cisco Router:CVE-2023-20025 などが FIX

You must be logged in to post a comment.