Critical ManageEngine RCE bug now exploited to open reverse shells

2023/01/20 BleepingComputer — 複数の Zoho ManageEngine 製品に影響を及ぼす、深刻な RCE (Remote Code Execution) の脆弱性が、攻撃に悪用されている。この脆弱性の悪用コードと詳細な技術分析を、Horizon3 のセキュリティ研究者たちが公開する2日前に、サイバーセキュリティ企業の Rapid7 が最初の悪用の試みを検知していた。Rapid7 は、「我々は、少なくとも 24種類のオンプレミス ManageEngine 製品に影響を与える、未認証のRCE 脆弱性 CVE-2022-47966 の悪用から生じる、さまざまな侵害に対応している。2023年1月17日 (UTC) の時点で、複数の組織にまたがる悪用を観測している」と述べている。

この脆弱性を発見した Shadowserver Foundation の研究者たちは、「複数の Zoho ManageEngine 製品 (SAML SSO が有効なもの) に影響を及ぼす、未認証の RCE 脆弱性 CVE-2022-47966 について、少なくとも 10件の IP からの、悪用の試行を検知している」と述べている。

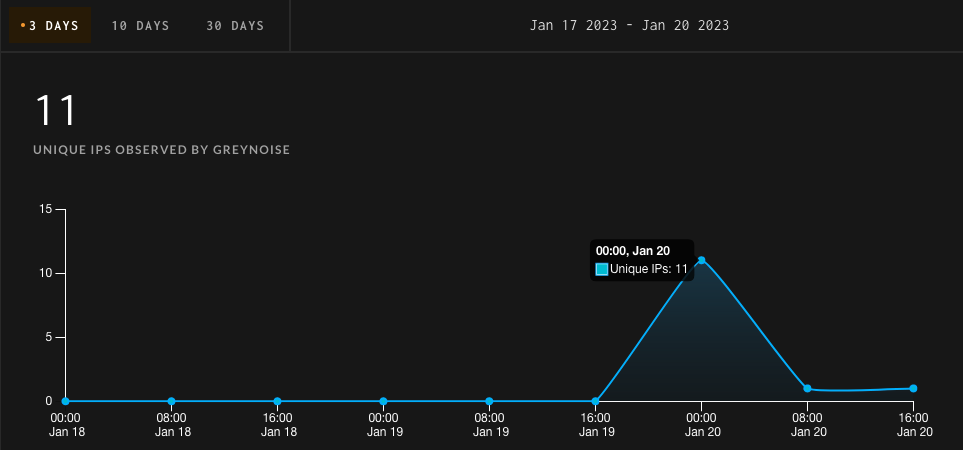

彼らの調査結果は、CVE-2022-47966 の悪用試行の追跡を 1月12日から開始した、脅威情報会社 GreyNoise でも確認されている。GreyNoise は、CVE-2022-47966 攻撃に対して脆弱な、インターネットに公開された ManageEngine インスタンスを標的とする、11件の IP アドレスを検出している。

これらの IP のうちの、少なくとも1つ (221.226.159.22) は、China Telecom Backbone 上の Linux サーバに割り当てられており、過去に Log4shell の脆弱性のパッチ未適用のサーバへの侵害を試みたものだった。

デバイスの侵入後のアクション

Rapid7 は、顧客の ManageEngine インスタンスへの攻撃に関して、侵害後のアクティビティも観測している。同社によると、脅威アクターは PowerShell スクリプトを使用して Microsoft Defender のリアルタイム保護を無効化し、C: \UsersPublic フォルダを Defender の除外リストに追加しているという。

さらに、この脅威アクターは、Windows Service Host サービスを装うリモート・アクセス・ツールなどのペイロードを追加で投入している。

これらのツールの1つは、Chisel という Golang プロトコル・トンネル化のツールである。具体的に言うと、Plink (PuTTY Link) コマンドライン接続ツールに類似し、リバース ssh トンネル (ファイアウォールを回避するためのリモートシェルを展開するもの) の作成で使用されているようだ。

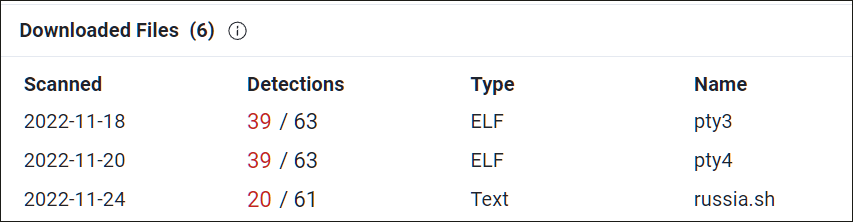

ShadowServer が発見し、BleepingComputer と共有した悪用の試みでは、脅威アクターは curl を使用して、モート・サーバー (106.246.224[.]219/hlmllmo) からファイルをダウンロードして実行したという。

残念ながら、このファイルは、すでにサーバ上に存在しないため、悪質な動作に関する情報はない。しかし、この IP アドレスは、VMware の脆弱性と Log4Shell の欠陥を利用して、侵害されたデバイスに Linux バックドアを配布した過去がある。

Rapid7 は、「ManageEngine のアドバイザリに記載されている製品は、エクスプロイト・コードが公開されており、すでに悪用が始まっている。これらの製品を使用している場合には、直ちにアップデートを実施し、パッチ未適用のシステムに侵入の兆候がないか、確認する必要がある」と警告している。

また、Horizon は、インターネットに公開された 8,300以上の ServiceDesk Plus/Endpoint Central インスタンスを発見し、公開されたインスタンスの約 10%が、攻撃に対して脆弱であると推定し、Spray and Pray 攻撃について警告している。

CISA/FBI は、以前にも共同勧告を発表し、国家に支援される脅威アクターが ManageEngine の欠陥を悪用し、ヘルスケアや金融サービスなどの、複数の重要インフラ部門の組織のネットワークに、Web シェルをドロップしているとを警告している。

この記事の元データを提供している Rapid7 の他にも、Horizon3/Shadowserver/GreyNoise なども、この脆弱性の悪用を追跡しているようです。それだけ、影響が大きいと捉えるべきインシデントなのでしょう。この後も、続報が出てくるかもしれませんね。この1年において、以下のインシデントが ManageEngine で発生しています。

2023/01/04:ManageEngine の脆弱性 CVE-2022-47523 が FIX

2022/07/01:ADAudit Plus のバグ:Active Directory アカウント侵害

2022/01/17:ManageEngine Desktop Central の深刻な脆弱性

You must be logged in to post a comment.