Massive ESXiArgs ransomware attack targets VMware ESXi servers worldwide

2023/02/03 BleepingComputer — VMware ESXi Server に存在する、2年前のリモート・コード実行の脆弱性を狙う攻撃者が、ランサムウェアを展開していると、管理者たちだけではなく、ホスティング・プロバイダや CERT-FR (French Computer Emergency Response Team) が警告している。この脆弱性 CVE-2021-21974 は、OpenSLP サービスにおけるヒープ・オーバーフロー問題に起因するものであり、未パッチのサーバの悪用に成功した未承認の攻撃者たちは、シンプルな攻撃を仕掛けることが可能になる。

CERT-FR は、「現時点の調査結果において、これらの攻撃キャンペーンでは、2021年2月23日にパッチが提供された、脆弱性 CVE-2021-21974 が悪用されているようだ。現時点で狙われているシステムは、ESXi Hypervisor 6.x/6.7 以前だと思われる」と述べている。

この攻撃を阻止するためには、まだアップデートされていない ESXi Hypervisor 上の、脆弱な OpenSLP (Service Location Protocol) サービスを無効にする必要がある。

CERT-FR は、直ちにパッチを適用することを強く推奨しているが、パッチ未適用のシステムをスキャンし、侵害の兆候を確認する必要があることを付け加えている。

CVE-2021-21974 が影響するシステムは以下の通りだ:

- ESXi70U1c-17325551 未満の ESXi 7.x

- ESXi 670-202102401-SG 未満の ESXi 6.7.x

- ESXi 650-202102101-SG 未満の ESXi 6.5.x

今日に、フランスのクラウド・プロバイダーである OVHcloud もレポートを発表し、VMware ESXi Server を標的とした大規模な攻撃の波と、Nevada ランサムウェア・オペレーションを関連付けている。

OVHcloud の CISO である Julien Levrard は、「専門家や当局によると、これらはNevada ランサムウェアに関連しており、CVE-2021-21974 を侵入ベクターとして使用しているようだ。これらの仮定を裏付けるために、いまも調査は進行中である。この攻撃では、主に 7.0 U3i 未満の ESXi Server がターゲットにされ、OpenSLP ポート (427) を介した侵害が生じているようだ」と述べている。

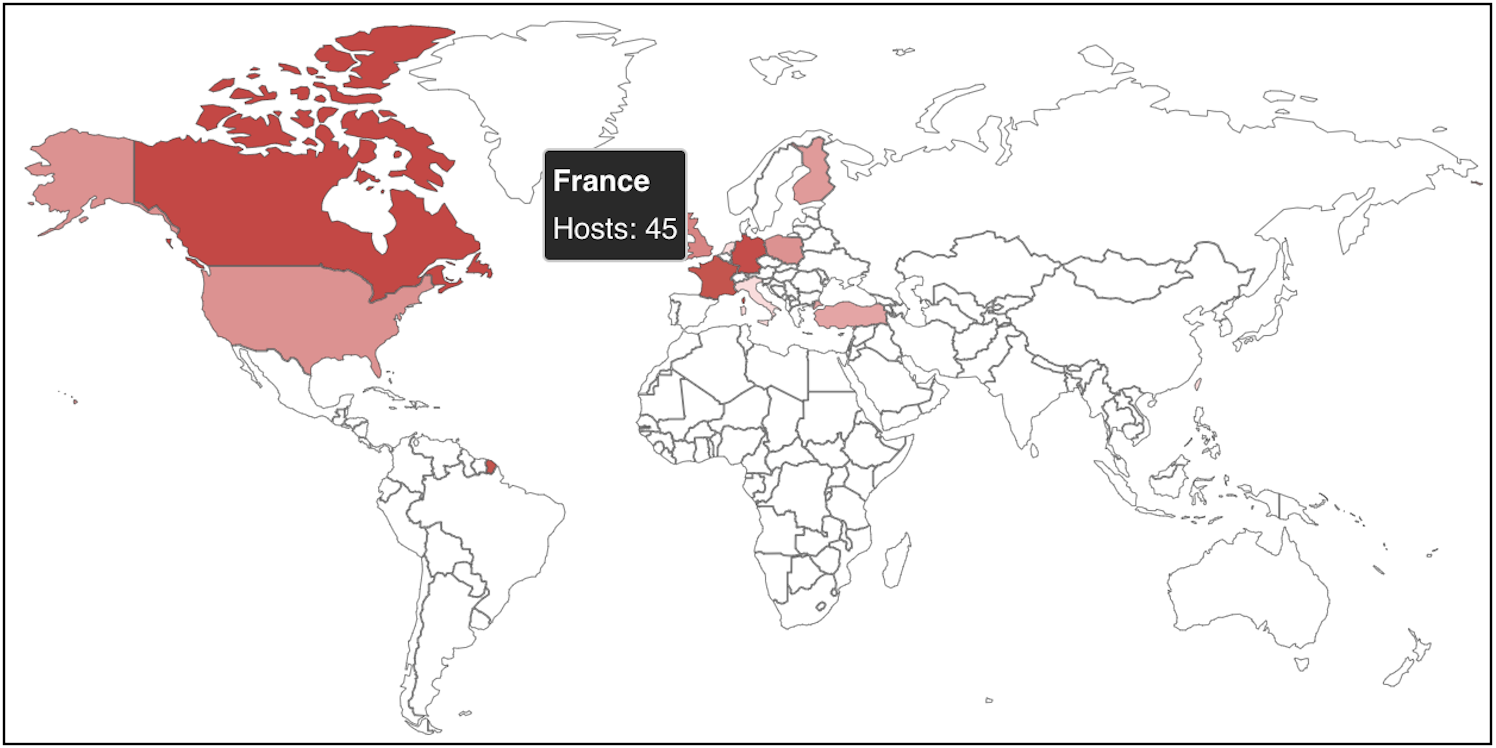

Shodan の検索結果が示すのは、このランサムウェア・キャンペーンにより、世界中で少なくとも 120台の VMware ESXi Server が、すでに侵害されている状況である。

新しい ESXiArgs ランサムウェア

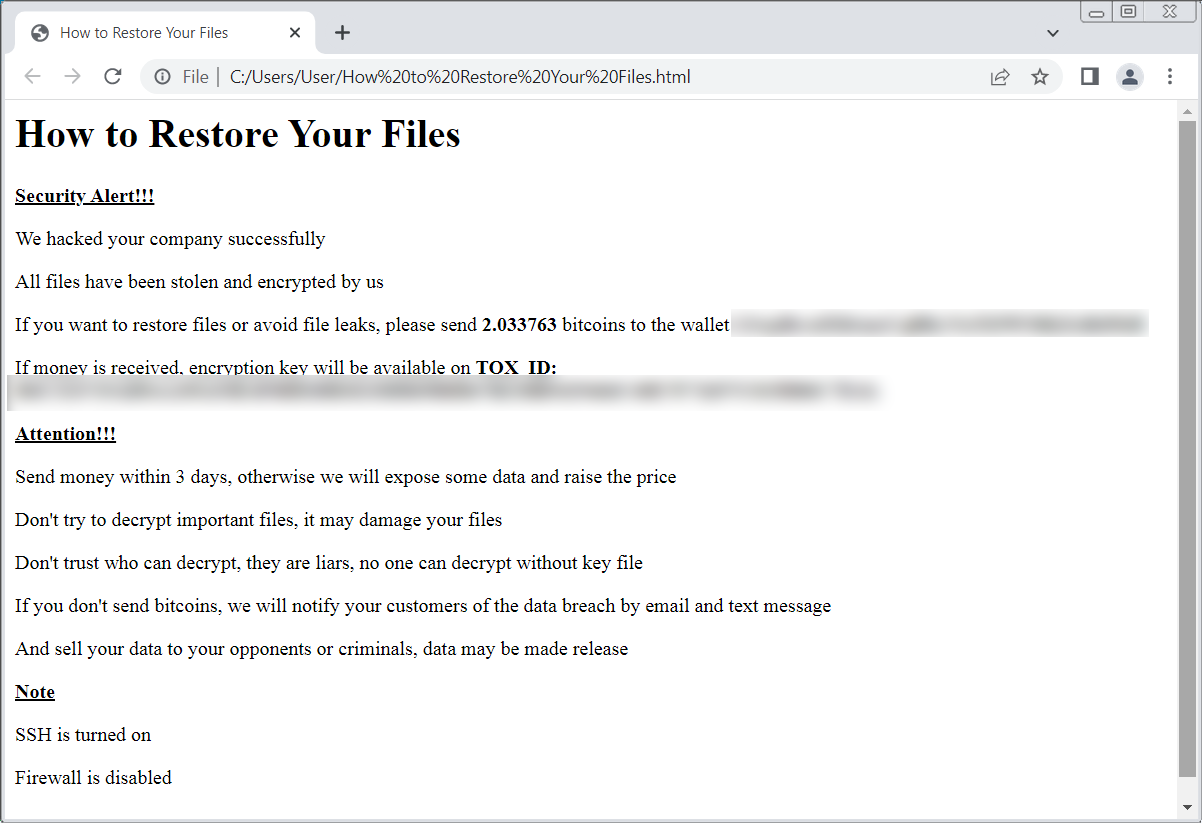

しかし、今回の攻撃の送付される身代金の請求書には、Nevada ランサムウェアとは関係は見られないため、新しいランサムウェア・ファミリーの犯行だと思われる。

およそ4時間前から、このキャンペーンの影響を受けた被害者が、BleepingComputer のフォーラムで攻撃を報告し始めている。彼らは、データの回復方法について助けを求め、また、詳しい情報を求めている。

このランサムウェアは、感染させた ESXi Server 上のファイルを、.vmxf/.vmx/.vmdk/.vmsd/.nvram などの拡張子で暗号化し、それらの暗号化したドキュメントとメタデータ (復号に必要と思われる) の入った .args ファイルを作成する。

この攻撃の背後にいる脅威アクターは、データを盗んだと主張している。しかし、ある被害者は、自身のケースでは盗まれていなかったことを、BleepingComputer フォーラムに報告している。

その管理者は、「調査の結果、データは侵害されていないことが判明した。我々のケースでは、攻撃されたマシンは 500GB 以上のデータを有していたが、通常の1日あたりの使用量は 2Mbps ほどである。過去 90日間のトラフィック統計を確認したところ、アウトバウンド・データ転送の証拠は見つからなかった」と述べている。

被害者は、ロックされたシステム上で、ransom.html や How to Restore Your Files.html という名の身代金要求メモを発見したこともあるそうだ。また、そのメモが平文ファイルだったという被害者もいる。

ID Ransomware の Michael Gillespie は、「現時点において ESXiArgs というランサムウェアを追跡しているが、サンプルが見つからない状況では、暗号化の弱点などについて判断する方法はない」と、BleepingComputer に語っている。

この記事を読む限りでは、ESXiArgs という新たなランサムウェアが、VMware ESXi Server 存在する未パッチの脆弱性 CVE-2021-21974 を狙って、大規模なキャンペーンを仕掛けているようです。このブログでは、まだ取り扱っていませんが、Nevada ランサムウェアの名前も、このところ見かけるようになっていました。ただし、Nevada と ESXiArgs は別物というのが、この記事の主張のようです。いずれにしても、ちょっと仕事が雑な ESXiArgs という感じがします

You must be logged in to post a comment.