Emotet malware attacks return after three-month break

2023/03/07 BleepingComputer — 2023年03月07日 (火) の朝の時点で、Emotet マルウェアの活性化が観測されている。このマルウェアは、3ヶ月間の休息を経て、再び悪意の電子メールを送信し、そのネットワークを再構築し、世界中のデバイスへの感染を広め始めている。Emotet は、悪意の Word/Excel 添付ファイルを隠し持つ子メールで配布される、悪名高いマルウェアである。それらの文書をユーザーが開いたとき、マクロが有効になっていると、Emotet DLL がダウンロードされ、メモリにロードされる。そして、ロードされた Emotet は静かに待機し、リモートの Command and Control (C2) サーバからの指示を待つ。

このマルウェアは、将来の Emotet キャンペーンの準備のために、被害者の電子メールや連絡先を盗み出し、Cobalt Strike などの追加のペイロードをダウンロードするだけれはなく、他のマルウェアをダウンロードすることで、一般的なランサムウェア攻撃につげることもある。

Emotet は、これまでにおいて、最も広く配布されたマルウェアとされていたが、徐々に減速し、直近のスパム・オペレーションは 2022年11月に確認されている。ただし、その際のスパム行為は、2週間しか続かなかった。

2023年に Emotet が復活

今日の時点で、サイバーセキュリティ企業 Cofense と、Emotet 追跡グループCryptolaemus は、Emotet ボットネットが電子メールの送信を再開したことを警告している。

Cryptolaemus は、「UTC 12:00 の時点で、ついに Emotet E4 スパムの送信が始まった。いまは、500MB を超える、きわめて巨大な Red Dawn テンプレートを見ている。現在、スパムのフローを確認している。ペイロードの URL とマクロの Septet だ」とツイートしている。

また、Cofense も、このスパム・キャンペーンが米国東部標準時の午前7時に始まったことを確認したが、現在のボリュームは低いと、BleepingComputer に述べている。彼らは、「私たちが最初にメールを見たのは、米国東部標準時の午前7時頃だった。彼らは再構築を続け、活用する新しい認証情報や、ターゲットとするアドレス帳を集めておち、現時点のボリュームは低いという状況だ」と付け加えている。

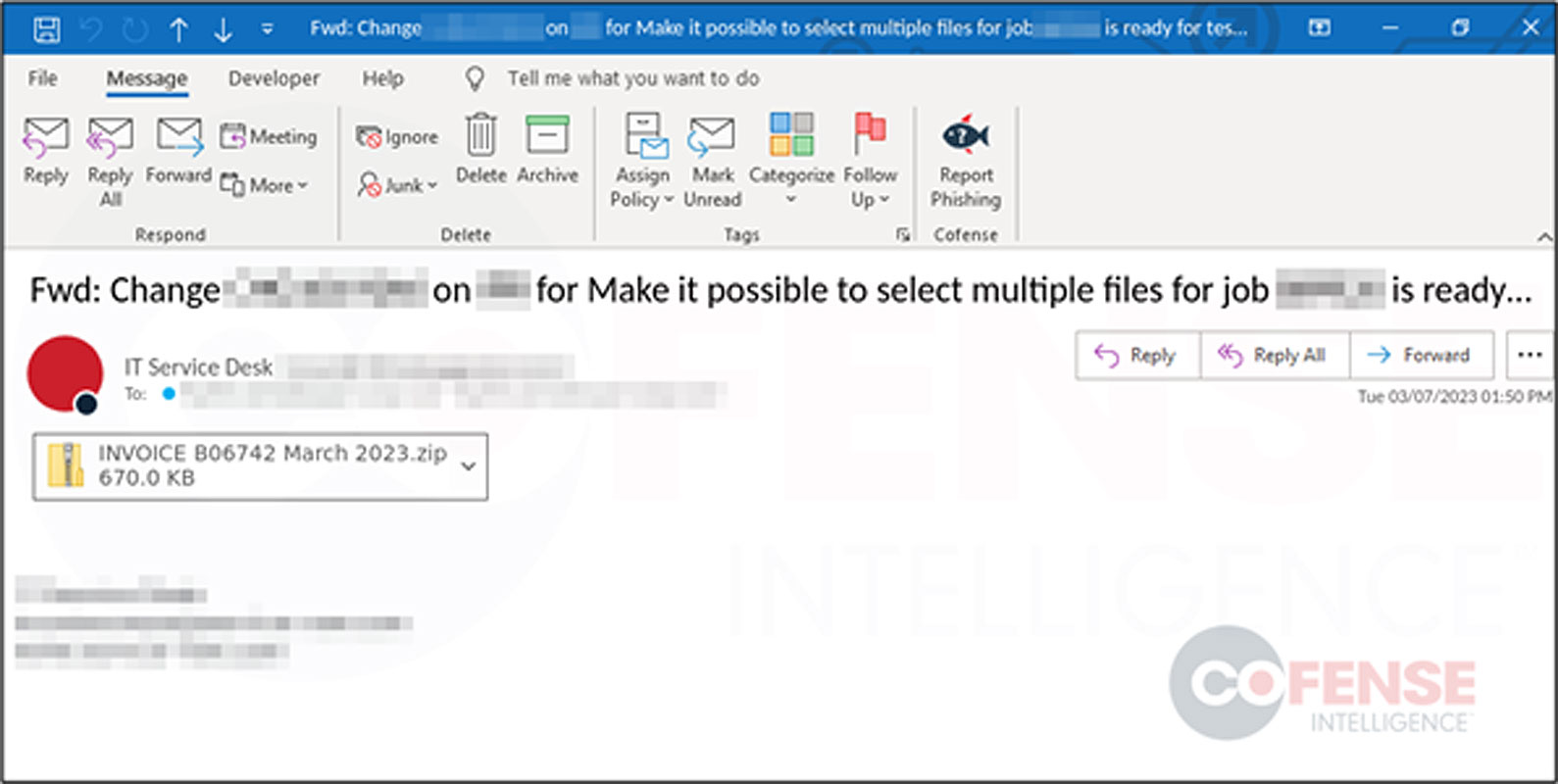

前回のキャンペーンのような、返信用チェーン・メールを使用するのではなく、今回は以下のように請求書を装うメールが利用されている。

Source: Cofense

これらのメールには、500MB を超える Wordドキュメントを取り込んだ、ZIP アーカイブが添付されている。つまり、未使用のデータで水増しされており、ファイル・サイズを大きくすることで、ウイルス対策ソリューションによる検出を難しくしている。

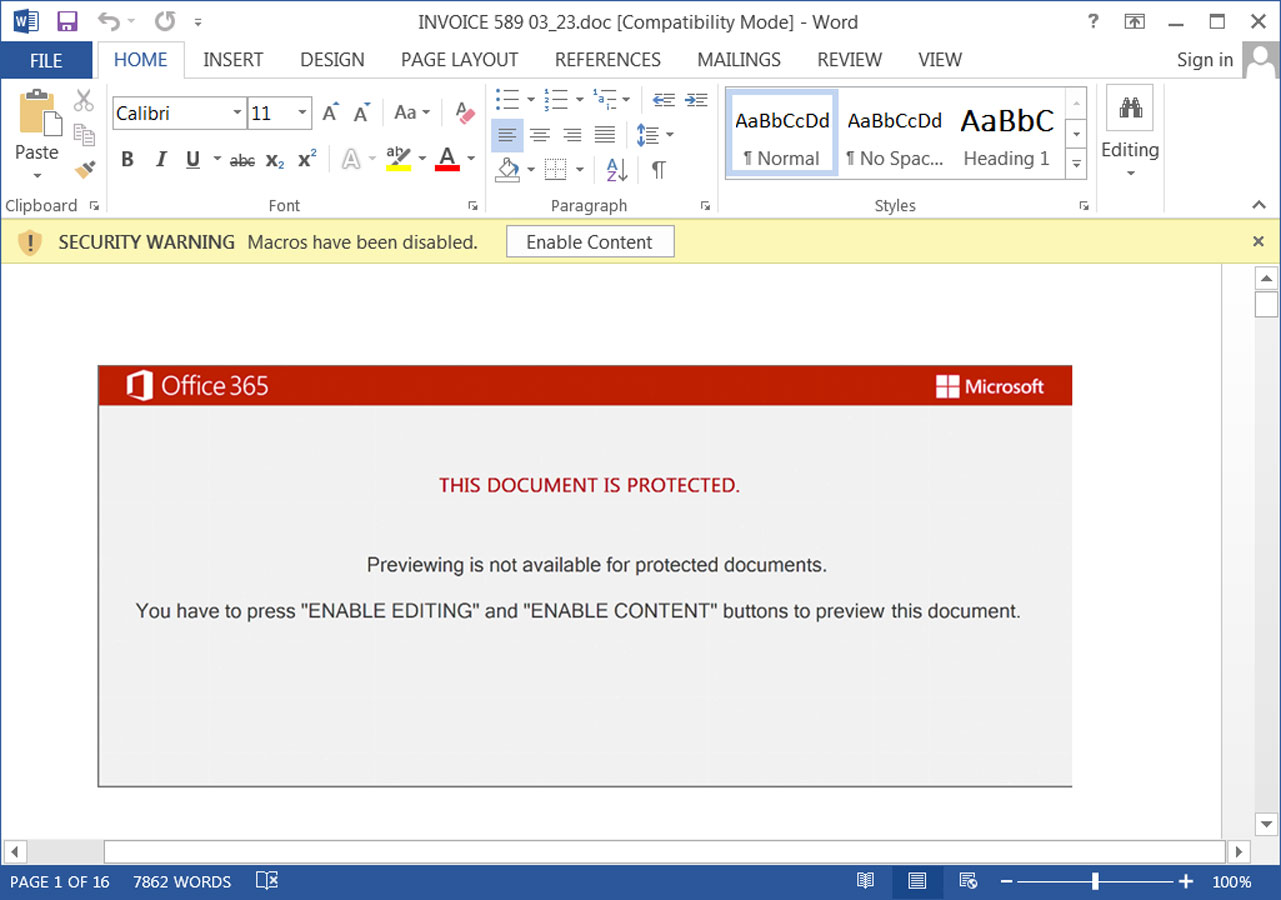

これらの Microsoft Word 文書は、Emotet の Red Dawn 文書テンプレートを使用しており、正しく表示するためには、文書上のコンテンツの有効化が必要だとユーザーに伝えている。

Source: BleepingComputer

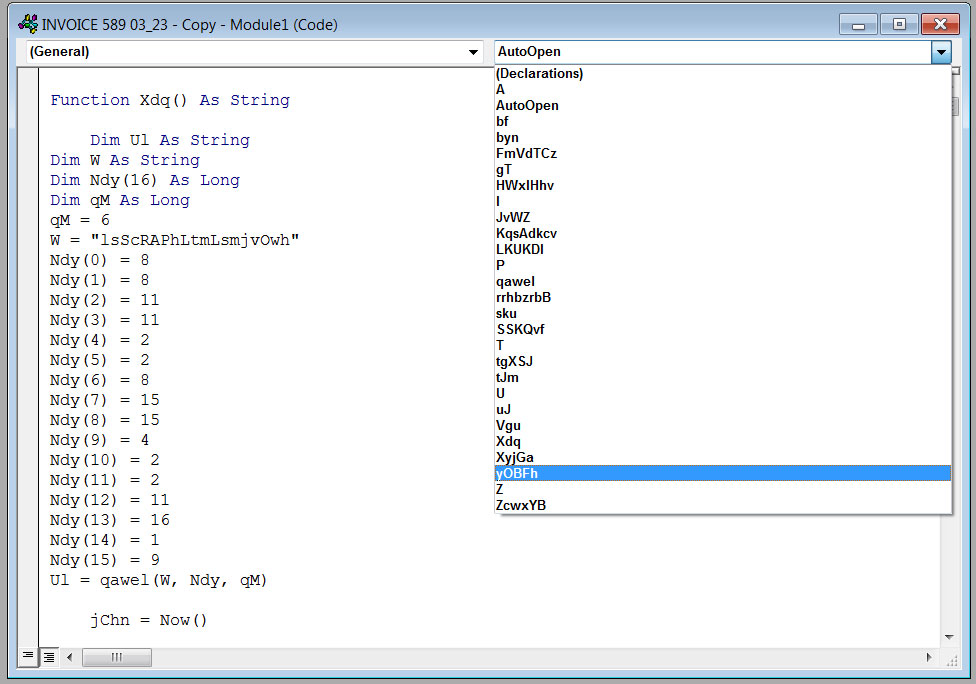

これらの文書には、危険なサイト (大半はハッキングされた WordPress ブログ) から Emotet ローダーを DLL としてダウンロードするための、マクロが乱立している。

Source: BleepingComputer

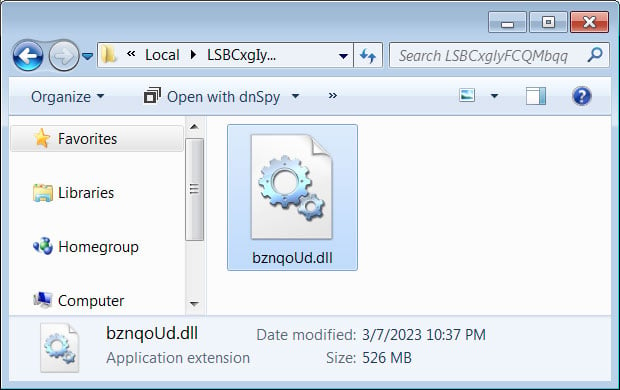

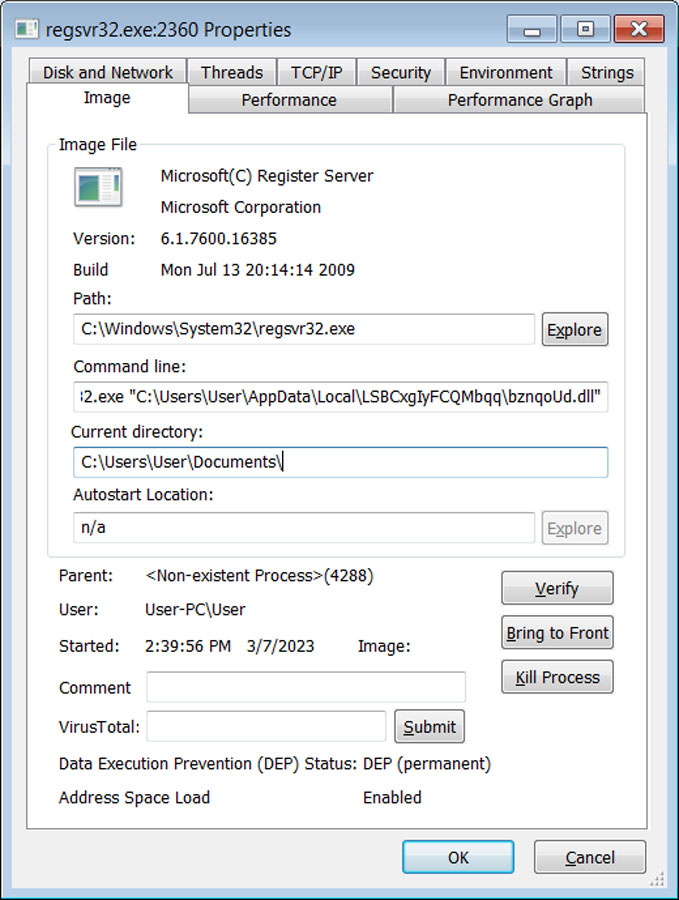

ダウンロードされ Emotet は、%LocalAppData% 以下のランダムな名前のフォルダに保存され、Regsvr32.exe により起動される。

Word 文書と同様に、Emotet DLL も 526MB になるように水増しされており、ウイルス対策ソフトウェアによる検出を妨げている。

VirusTotal のスキャンを用いると、この回避手法が成功していることが分かる。64件のエンジンのうち、1件のセキュリティ・ベンダーが検出しているだけであり、ベンダは Malware.SwollenFile としてのみ検出している。

Source: BleepingComputer

このマルウェアが実行されると、バックグラウンドで動作して C2 コマンドを待ち、デバイスに追加のペイロードをインストールする可能性が高いとされる。それらのペイロードは、他の脅威アクターによるデバイスへのリモートアクセスを可能にし、侵害したネットワーク内での拡散のために使用される。このような攻撃は、侵入したネットワーク上でのデータ盗難や本格的なランサムウェア攻撃へとつながっていく。

Cofense によると、現時点で追加のペイロードが投下されることはなく、将来のスパム・キャンペーンのためにデータを収集しているに過ぎないとのことだ。

最近の Microsoft の変更で救われる

Emotet は自身のネットワークを再構築しているが、最近の Microsoft におけるポリシー変更の効果により、いまの方法はあまり成功しないかもしれない。

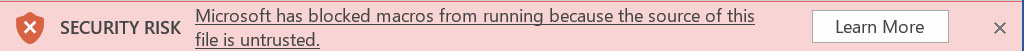

2022年7月に Microsoft は、インターネットからダウンロードした Microsoft Office 文書でのマクロを、デフォルトで無効化している。この変更により、Emotet のドキュメントを開いたユーザーに対しては、ファイルのソースが信頼できないため、マクロが無効になっているという、以下のメッセージが表示される。

Source: BleepingComputer

ANALYGENCE の senior vulnerability analyst である Will Dormann は、この変更は、電子メールを介して保存される添付ファイルにも影響すると、BleepingComputer に述べている。

Emotet の電子メールを受け取った大半のユーザーにとって、マクロを有効にするための協調的な作業を行わない限り、誤ってマクロを有効化することから、この機能が保護してくれるはずだと思われる。この変更により、他の脅威アクターたちは、Word/Excel 文書の悪用を諦め、Microsoft OneNote/ISO イメージ/JSファイル といった他のファイル形式を用いるようになった。

このキャンペーンが意図したとおりに進まなかった場合には、Emotet も別の添付ファイルへと、移行していく可能性は充分にある。

このところ鳴りを潜めていた Emotet ですが、2023年に入って最初のキャンペーンを展開し始めたようです。この記事を読む限り、本格的な攻撃には至らないようにも思えますが、油断は禁物です。まずは、大容量ファイルと VBA マクロの組合わせで、どこまで効果が得られるのかを、試しているのかもしれません。このところ、Microsoft Office 攻撃で用いられているのは、OnNote ファイルのようです。よろしければ、MoTW で検索も、ご利用ください。

2023/03/05:OneNote 感染:防止のための手順を詳述する

2023/02/07:OneNote ファイル経由で QBot をプッシュ

2023/01/21:OneNote ファイル:マルウェア配布が始まっている

You must be logged in to post a comment.