Mirai botnet targets 22 flaws in D-Link, Zyxel, Netgear devices

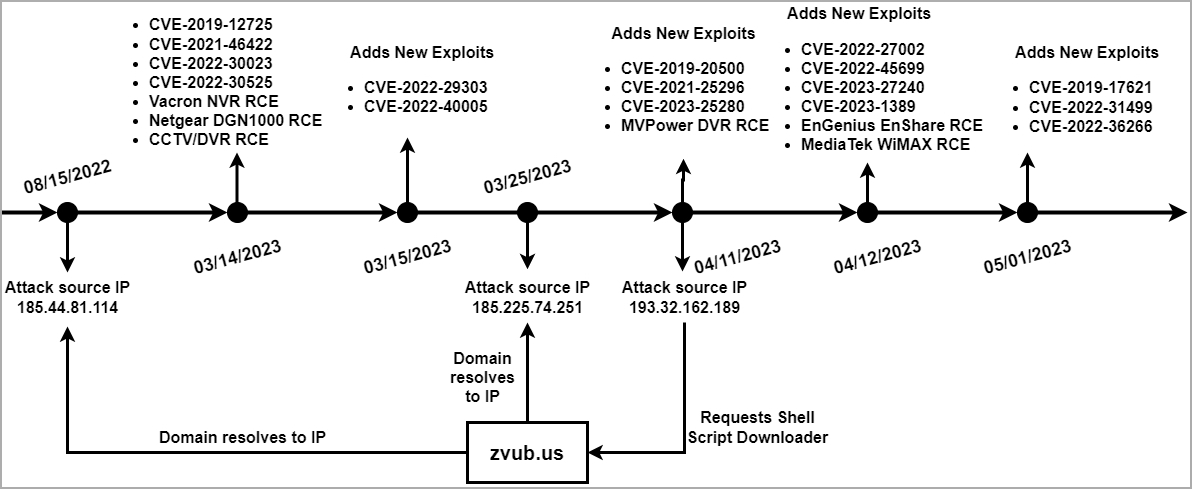

2023/06/22 BleepingComputer — Mirai ボットネットの亜種が、D-Link/Arris/Zyxel/TP-Link/Tenda/Netgear/MediaTek などのデバイスを制御し、分散型サービス拒否 (DDoS) 攻撃を実行するために、約 20件の脆弱性を標的にしているという。このマルウェアは、3月14日に始まり 4月と6月に急増している。そして、この2つの進行中のキャンペーンを調査していた、Palo Alto Networks Unit 42 の研究者たちにより発見されている。6月22日に発表されたレポートの中で研究者たちは、このボットネット開発者は、悪用可能な脆弱性に関するコードを追加し続けていると警告している。

このマルウェアは、ルーター/DVR/NVR/WiFi 通信ドングル/熱監視システム/入退室管理システム/太陽光発電モニターなどの、さまざまなコネクテッド・デバイスに存在する 22種類以上の既知のセキュリティ脆弱性を標的としている。

以下は、Unit 42 の研究者たちが確認した、最新バージョンのマルウェアが標的としている脆弱性と製品の完全なリストだ。

これらの脆弱性の1つである CVE-2023-1389 は、TP-Link Archer A21 (AX1800) WiFi ルーターに存在するものであり、4月下旬から Mirai マルウェアが悪用していることが、ZDI により報告されている。しかし、Unit 42 が報告した活動と、同じものを指しているかどうかは不明だ。

攻撃の詳細

この攻撃は、前述の脆弱性の1つを悪用することから始まり、外部リソースからシェル・スクリプトを実行するための、土台の構築へと推移していく。

このスクリプトは、armv4l/arm5l/arm6l/arm7l/mips/mipsel/sh4/x86_64/i686/i586/arc/m68k/sparc などをカバーするものであり、侵害したデバイスのアーキテクチャに一致するボットネット・クライアントをダウンロードする。

ボット・クライアントが実行された後に、このシェル・スクリプト・ダウンローダにより、クライアント上に残されたファイルが削除される。それにより、感染経路の証拠を一掃し、検出の可能性を低くしている。

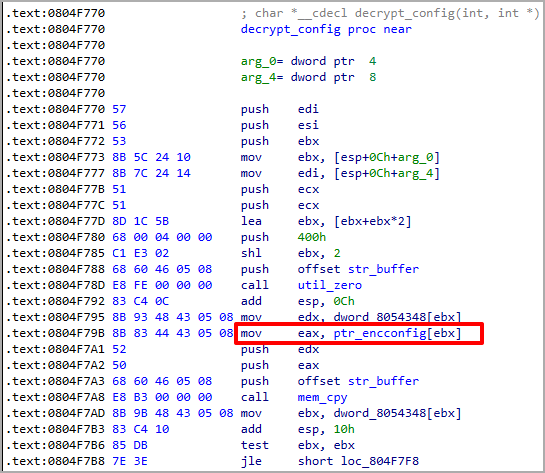

この亜種は、流通している標準的な Mirai 亜種とは、ボットネット・クライアント設定の取得方式が異なっている。具体的に言うと、文字列テーブルをセットアップする代わりに、”.rodata” セクション内の暗号化された文字列に、インデックスを介して直接にアクセスしている。

このアプローチは、暗号化された文字列テーブルの初期化をバイパスすることで、マルウェアにスピードとステルス性を与え、セキュリティ・ツールによる検出を困難にしている。

また、Unit42 は、この Mirai 亜種には telnet/SSH ログイン認証情報を総当たりで取得する能力がないため、オペレーターが手動で脆弱性を悪用することに、その配布方式は依存していると指摘している。

感染のリスクを下げるためには、デバイスのベンダーやメーカーから、入手可能な最新のファームウェア・アップデートを適用し、デフォルトのアクセス認証情報を強力でユニークなものに切り替え、必要なければリモート管理パネルへのアクセスを削除することが推奨される。

IoT デバイスにおけるボットネット・マルウェア感染の兆候としては、過度の過熱/設定や構成の変更/頻繁な切断/パフォーマンスの全体的な低下などが、当てはまるとされる。

Mirai が狙っているとされる 22件の脆弱性のうちの CVE-2023-1389 に関しては、2023/04/25 の「TP-Link Archer WiFi の脆弱性 CVE-2023-1389 が FIX:Mirai による悪用も検出」で、すでにお伝えしています。こちらの記事は、ZDI が主催する Pwn2Own で侵入が証明されたときの話となります。また、2023/05/26 には、「Mirai ボットネットが Zyxel Firewall をハッキング:修正済の CVE-2023-28771 を悪用」という記事もポストされていました。よろしければ、Mirai で検索も、ご利用ください。

You must be logged in to post a comment.