VMware vCenter Server bug disclosed last year still not patched

2022/10/11 BleepingComputer — 今日になって VMware は、vCenter Server の最新バージョン 8.0 が、2021年11月に公開された深刻な権限昇格の脆弱性に未対応であることを顧客に通知した。このセキュリティ脆弱性 CVE-2021-22048 は、CrowdStrike の Yaron Zinar と Sagi Sheinfeld が、vCenter Server の IWA (Integrated Windows Authentication) 機構の中で発見したものであり、VMware の Cloud Foundation hybrid cloud platform にも影響を与える。この脆弱性の悪用に成功した、管理者以外のアクセス権を持つ攻撃者は、パッチ未適用のサーバ上でより高い特権グループへと権限を昇格させることが可能になる。

この脆弱性を悪用する前提としては、標的となるサーバに隣接するベクター・ネットワークから、低い特権を持つ攻撃者が、ユーザーとのインタラクションを介するという、高複雑度攻撃の一部としてのみ悪用できると、VMware は述べている。しかし、NIST NVD の CVE-2021-22048 エントリでは、低複雑度攻撃ではリモートで悪用可能であるとされている。

それにもかかわらず、VMware は、この脆弱性の深刻度を “Important” と評価し、また、「ユーザーの支援を受けた攻撃者、もしくは、認証された攻撃者が悪用に成功すると、ユーザーデータおよび処理リソースの機密性/完全性が完全に侵害される」と指摘している。

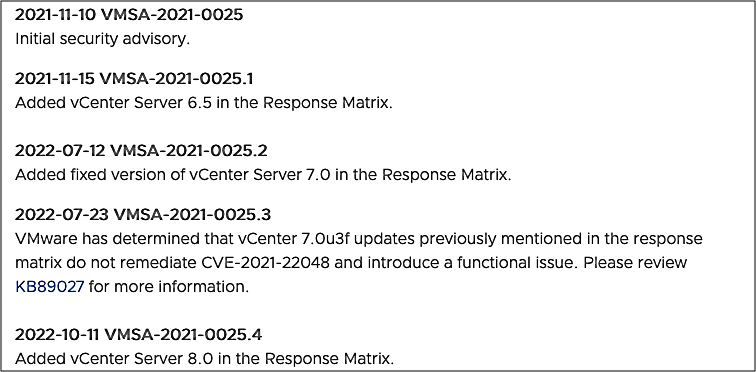

2022年7月に同社は、その当時の最新リリース (vCenter Server 7.0 Update 3f ) を実行しているサーバのみを対象に、この脆弱性に対応したセキュリティ・アップデートをリリースしている。しかし、脆弱性は修正されておらず、パッチ適用中に Secure Token Service (vmware-stsd) がクラッシュしたことで、11日後にパッチを撤回している。

VMware はアドバイザリに、「以前に、対応表で述べていた、vCenter 7.0u3f のアップデートが CVE-2021-22048 を改善せず、機能的な問題をもたらすと判断した」と記している。

パッチリリースまでのワークアラウンド

影響を受ける全製品へのパッチは未適用だが、VMware は、管理者が攻撃ベクターを除去するための回避策を提供している。VMware が推奨するのは、影響を受ける Integrated Windows Authentication (IWA) を、Active Directory over LDAPs 認証/Identity Provider Federation for AD FS (vSphere 7.0 のみ) に切り替え、攻撃を阻止する方法だ。

同社は、「Active Directory over LDAP 認証は、本脆弱性の影響を受けない。ただし、他の認証方法へ移行することを、我々は強く推奨する。Active Directory over LDAPは、ドメインの信頼を理解していないため、この方法に切り替えたユーザーは、信頼されたドメインごとに固有の ID ソースを設定する必要がある。その一方で、Identity Provider Federation for AD FS には、このような制限はない」と説明している。

VMware は、Active Directory over LDAPs への切り替えや (here and here)、Identity Provider Federation for AD FSへの変更に関する詳細な手順も提供している。

この脆弱性 CVE-2021-22048 に関しては、2021年11月10日の「VMware の vCenter Server の特権昇格の脆弱性:パッチに先行して回避策を提供」と、2022年7月12日の「VMware vCenter Server の脆弱性 CVE-2021-22048:公開から8ヶ月で FIX」という記事がありましたので、よろしければ、ご確認ください。なんとなく、腑に落ちない点が多い、VMware の対応ですね。

You must be logged in to post a comment.