Microsoft urges admins to patch on-premises Exchange servers

2023/01/26 BleepingComputer — 今日、Microsoft が公表したのは、オンプレミスの Exchange サーバに対する累積アップデート (CU: Cumulative Update) の適用であり、また、緊急のセキュリティ・アップデートに対しても、導入の準備を整えておくよう顧客に呼びかけた。Exchange サーバのアップデート・プロセスについて、同社は簡単だと述べているが、多くの管理者が同意しないかもしれない。具体的な手順として、アップデートをインストールした後には必ず、Exchange Server Health Checker スクリプトの実行を推奨しているという。

それにより、パフォーマンスに関連する一般的なコンフィグレーションの問題や、単純な Exchange 環境の設定変更で修正できる問題の検出が、容易になるという。なお、問題が見つかった場合には、このスクリプトが提供するリンクにより、実行すべき追加の手動タスクのためのガイダンスが参照できるようになる。

The Exchange Team は、「既知の脆弱性を悪用する攻撃から、Exchange サーバを防御するためには、サポートされる最新の CU をインストールする必要がある。—(本稿執筆時点では、Exchange Server 2019 の CU12/2016 の CU23/2013 の CU23 および最新版である 2023年1月の SU) — Exchange Server の CU と SU は累積的なものであり、利用可能な最新のものだけをインストールする必要がある。最新の CU をインストールし、その CU がリリースされた後に、SU のリリースについても確認が必要となる。もし、最新 SU がリリースされていなら、それをインストールする」と述べている。

さらに Microsoft は、Exchange サーバのアップデート・プロセスを改善していくために、Update Experience Survey を通じて情報を提供するよう、Exchange アドミニストレーターに求めている。

同社は、「このアンケートの目的は、ユーザーにおける Exchange Server 累積アップデート (CU) とセキュリティ・アップデート (SU) の経験を理解し、改善の方法を探し、それぞれのサーバを最新の状態に保つためである。このアンケートで収集した情報は、Microsoft の Exchange Server エンジニアリング・チームのみが使用し、アップデート・エクスペリエンス向上のためだけに使用する」と述べている。

Exchange サーバを狙う脅威アクターの目的として挙げられるのは、ユーザーのメールボックス内の機密情報窃取、および、ソーシャル・エンジニアリング攻撃のための企業のアドレス帳窃取、そして、組織内の Active Directory やクラウド環境への不正アクセスなどがある。

残念なことに、Exchange サーバは極めて人気の高い標的である。たとえば、サイバー犯罪グループ FIN7 では、Exchange サーバ侵入に特化した、Checkmarks と呼ばれるカスタム自動攻撃プラットフォームの開発に取り組んでいるほどだ。脅威情報企業 Prodaft によると、この FIN7 の新たなプラットフォームは、180万以上のターゲットをスキャンした後に、すでに 8,147社 (大半が米国内) のネットワーク侵入で使用されているとのことだ。

Exchangeサーバ数万台の保護が必要

正式なパッチがリリースされる2カ月前の、一連の攻撃で利用された ProxyLogon の脆弱性に対処するために、Microsoft は不定期の緊急セキュリティ更新プログラムを発行した。その後に、オンプレミス Exchange サーバに対しても、継続的なパッチ適用が必要になると管理者に要請し、今日の警告へといたっている。

2021年3月の時点においても、少なくとも 10 のハッキング・グループが、さまざまな目的で ProxyLogon のエクスプロイトを使用していたが、そのうちの1つが、Microsoft により Hafnium として追跡されている中国系脅威のグループである。

オランダの脆弱性開示研究所 (DIVD:Dutch Institute for Vulnerability Disclosure) は、Microsoft がセキュリティ更新プログラムを公開した1週間後に、ProxyLogon へのパッチが適用されていないサーバが 46,000台あることを発見し、このような攻撃に直面している組織が、膨大な量になっていることを示した。

さらに、直近では 2022年11月に Microsoft は、新たな Exchange バグ群である ProxyNotShell に対してもパッチを適用した。このバグにより、感染したサーバ上での特権昇格とリモートコード実行が可能になるが、実環境での悪用は2カ月前から検知されていた。そして、Exchange サーバのバックドアに用いられた PoC エクスプロイトは、ProxyNotShell のセキュリティ更新プログラムが発行された1週間後に、オンラインで公開された。

最後になるが CISA も連邦政府機関に対して、OWASSRF と呼ばれる Microsoft Exchange のバグへのパッチ適用を命じている。このバグは、ProxyNotShell の URL リライト緩和策をバイパスするゼロデイとしてランサムウェア集団に悪用され、クラウド・プロバイダー Rackspace が所有する、未パッチの Exchange サーバへの攻撃で悪用されている。

以上の経緯から、オンプレミス Exchange サーバに対して、最新の CU を導入すべきという、Microsoft のアドバイスが重要であることが分かる。なぜなら、意欲と資金のある脅威アクターからの攻撃に対して、緩和策を用いても一時的な保護に過ぎず、必ずしも防御できるとは限らないからだ。

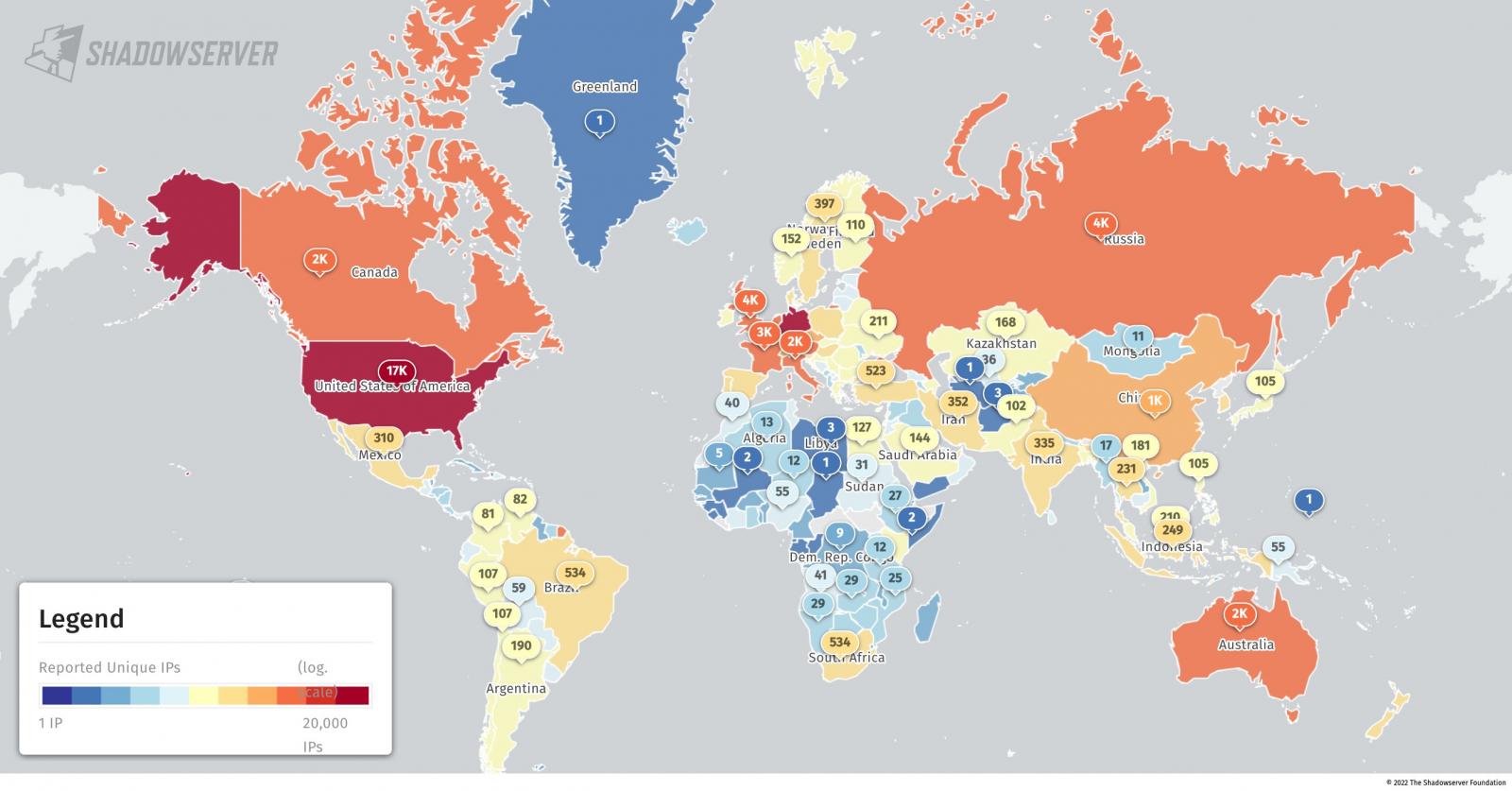

今月の初めに、Shadowserver Foundation のセキュリティ研究者たちは、オンラインで公開されている 6o,000 万台以上の Microsoft Exchange サーバが、リモートコード実行 (RCE) 脆弱性 CVE-2022-41082 (ProxyNotShell) を悪用する攻撃に対して、依然として脆弱であることを明らかにしている。

さらに悪いことに、Shodanで検索すると、オンラインで公開されている Exchange サーバは相当数に上り、2021年に最も悪用された脆弱性 ProxyShell と ProxyLogon に関しても、それらの欠陥を狙う攻撃から保護されていないサーバが、数千台も残っていることが判明した。

この、脆弱性 CVE-2022-41082 (ProxyNotShell) ですが、2022年9月から注目を集め続けています。おそらく、最近の Microsoft にとって、最も悩ましいインシデントなのだろうと思います。今年に入ってからだけでも、以下のような記事が提供されています。

2023/01/12:Cuba ランサムウェアも Exchange 侵害に参戦

2023/01/10:CISA KEB 警告 23/01/10:Exchange の脆弱性

2023/01/05:Microsoft と Rackspace:Exchange を巡って衝突?

2023/01/03:ProxyNotShell:60,000 台以上のサーバがパッチ未適用

よろしければ、Exchange で検索も、ご利用ください。

You must be logged in to post a comment.