XWorm Malware Exploits Follina Vulnerability in New Wave of Attacks

2023/05/12 TheHackerNews — 独自の攻撃チェーンを利用して、標的のシステム上に XWorm マルウェアを配信する、進行中のフィッシング・キャンペーンを、サイバー・セキュリティ研究者たちが発見した。この、MEME#4CHAN と命名されたキャンペーンで標的にされているのは、主にドイツの製造会社や医療クリニックだと、Securonix は述べている。セキュリティ研究者である Den Iuzvyk/Tim Peck/Oleg Kolesnikov は、「この攻撃キャンペーンは、被害者を感染させるために、かなり珍しいミーム充填 PowerShell コードと、それに続く重く難読化された XWorm ペイロードを使用している」と、The Hacker News と共有した新しい分析で述べている。

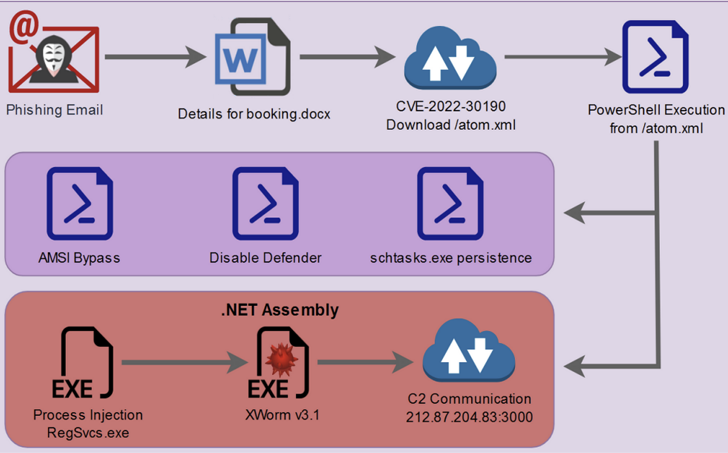

このレポートは、Elastic Security Labs の最新の調査結果をベースにしている。この調査で明らかになったのは、XWorm と Agent Tesla のペイロードを配信する、悪意のドキュメントを被害者に開かせるためのホテル予約のフィッシング・スキームを、脅威アクターたちが使用していることだ。

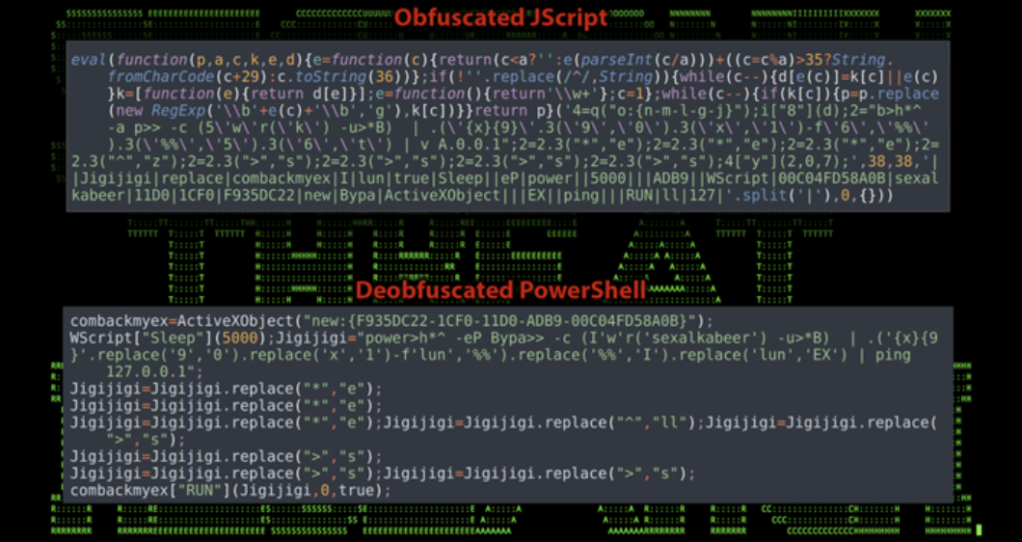

この、フィッシングから始まる攻撃では、とりの Microsoft Word 文書が配信される。この文書は、マクロの代わりに Follina 脆弱性 CVE-2022-30190 (CVSS:7.8)を悪用し、難読化された PowerShell スクリプトをドロップする。

続いて脅威アクターは、PowerShell スクリプトを悪用して、Antimalware Scan Interface (AMSI) を回避し、Microsoft Defender を無効化し、永続性を確立していく。そして最終的に、XWorm を含む .NET バイナリを起動させる。

興味深いことに、PowerShell スクリプトの変数の1つは “$CHOTAbheem” という名前で、これはインドのコメディ・アニメである、“Chhota Bheem” にちなんだものと見られている。

研究者たちは 「ざっと確認したところ、現時点で正確な帰属性は確認されていないが、この攻撃を行った個人またはグループは、中東/インドのバックグラウンドを持つ可能性がある。したがって、このようなキーワードが偽装として使われることもある」と、The Hacker News に述べている。

XWorm は、アンダーグラウンドのフォーラムで販売されているコモディティ・マルウェアであり、感染したホストから機密情報を吸い上げるための、あらゆる機能が搭載されている。このマルウェアは多機能のベンチなツールであり、クリッパー/DDoS/ランサムウェアなどの操作や、USB 経由での拡散、追加マルウェアをドロップなどを実現する。

この攻撃手法について Securonix は、過去にホスピタリティ業界を襲った TA558 と、同様のアーティファクトを共有していると述べているが、この脅威者の正確な出自は現在のところ不明だ。

研究者たちは、「Microsoft がデフォルトでのマクロの無効化を決定して以来、Microsoft Office 文書を悪用するフィッシング・メールは珍しいものとなっている。ただし、現時点においては、悪意の文書ファイルに対する警戒が、依然として重要である。つまり、マクロによる VBscript 実行に代えて、PowerShell スクリプトが用いられた今回のケースが、それを証明している」と述べている。

いまだに、Microsoft Office 文書を悪用するフィッシング・メールが有効なことを証明する事例です。ホテル予約を悪用するフィッシング・スキームだと、文中で指摘されていますが、被害者にとって唐突なメールではなければ、それを開いてしまう確率が高くなるのでしょう。2023/05/02 の「ScarCruft という北朝鮮の APT:感染チェーンに大容量 LNK ファイルを使用」でも、似たようなケースが紹介されていました。なお、脆弱性 Follina の悪用が流行ったのは、ちょうど1年前の 2022年5月でした。よろしければ、Follina で検索も、ご利用ください。

You must be logged in to post a comment.