Zyxel releases new NAS firmware to fix critical RCE vulnerability

2022/09/06 BleepingComputer — 今日、ネットワーク・デバイス・メーカーである Zyxel は、同社の NAS 製品3モデルに存在する深刻なリモートコード実行 (RCE) 脆弱性について、顧客に警告を発した。この脆弱性 CVE-2022-34747 は、CVSS v3 値 の9.8 であり Critical と評価されているが、その詳細は明らかにされていない。

同社のアドバイザリには、「Zyxel NAS 製品の特定のバイナリで、あるフォーマット文字列の脆弱性が見つかった。細工された UDPパケット を介して、攻撃者によるリモートコードの実行にいたる可能性がある」と説明している。

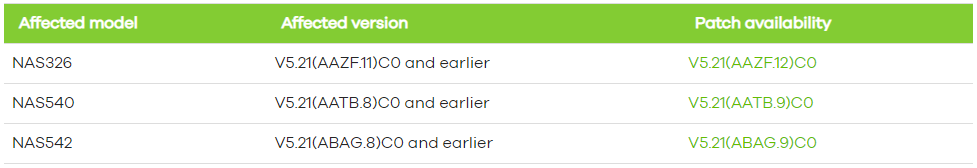

セキュリティ研究者である Shaposhnikov Ilya が、2022年6月に、この脆弱性を発見した。その結果として、数カ月にわたって Zyxel は、影響を受けるモデルのセキュリティ・アップデートを順次リリースしてきた。この脆弱性の影響を受ける NAS デバイスは、NAS326/NAS540/NAS542 であり、いずれもアクティブ・サポート期間内の製品である。また、脆弱性のあるファームウェアのバージョンは、NAS326 が V5.21(AAZF.11) C0 以前/NAS540 が V5.21(AATB.8) C0 以前/NAS542 が V5.21(AATB.8) C0 以下となっている。

同社は、影響を受ける各デバイスについて、ファームウェアの更新という形で、すでにセキュリティ・アップデートを公開しており、アドバイザリにはダウンロード・リンクが記載されている。

また、Zyxel の公式ダウンロード・ポータルにアクセスして、使用中のデバイス・モデルを入力し、結果として表示される最新のファームウェアをダウンロードすることも可能だ。

このリモートコード実行の欠陥により、ユーザー認証回避/特権の昇格/必要とされる前提条件の回避といった、さまざまな戦術が可能になる。この脆弱性を悪用することで、インターネットに公開された NAS デバイス上での、データの窃取や削除に加えて、ランサムウェアの展開が行われる可能性もある。

すべてのシナリオが悲惨だが、攻撃を成功させた攻撃者が収益化を考えるなら、最良の方法として提供されるのがランサムウェアである。

昨日の記事で、QNAP のゼロデイ脆弱性に対するパッチが、この週末に適用されたことを伝えたが、この脆弱性は DeadBolt ランサムウェアの新たな攻撃に利用されていた。2022年2月にも DeadBolt は、未知のエクスプロイトを活用して、ASUSTOR デバイスも標的にしていた。

このように、DeadBolt は、既知の脆弱性を悪用するだけではなく、文書化されていないセキュリティ・ギャップを見つけ出すほど有能なのだ。NAS デバイスを積極的に狙うランサムウェア集団としては、他に Checkmate と eChoraix があり、2022年には、それぞれが極めて活発な動きを見せている。

文中にもあるように、QNAP Photo Station のゼロデイ脆弱性が、Deadbolt に攻撃されました。Zyxel に関しては、いまのところ脆弱性情報のみの報道となっていますが、ランサムウェアなどの攻撃にいたらないと良いですね。これまでの Zyxel に関する記事としては、Firewall と VPN に関するものが大半となっています。よろしければ、Zyxel で検索も、ご利用ください。

You must be logged in to post a comment.