Fortinet says critical auth bypass bug is exploited in attacks

2022/10/10 BleepingComputer — 今日、Fortinet は、先週にパッチを適用した深刻な認証バイパスの欠陥が、野放し状態で悪用されていることを認めた。このセキュリティ上の脆弱性 CVE-2022-40684 は、管理インターフェイスの認証バイパスに起因するものであり、攻撃に成功したリモートの攻撃者に対して、FortiGate Firewalls/FortiProxy Web Proxies に加えて、FortiSwitch Manager (FSWM) のオンプレミス管理インスタンスへのログインを許してしまうものである。

今日に公開された Fortinet アドバイザリには、「FortiOS/FortiProxy/FortiSwitch Managerにおける、代替のパス/チャネルに起因する認証バイパス脆弱性 [CWE-288]に対して、未認証の攻撃者が特別に細工した HTTP/HTTPS リクエストを送信することで、管理インターフェイス上での操作を実現する可能性がある」と述べている。

同社は、10月6日 (木) に、この不具合に対応するセキュリティ・アップデートを公開した。また、一部の顧客に対しては、影響を受けるデバイスのリモート管理ユーザーインターフェイスを無効化するよう、緊急電子メール (同社では advanced communication と呼ぶ) で警告を発した。

10月7日に BleepingComputer が問い合わせた際に、Fortinet の広報担当者は、この脆弱性の活発な悪用関する質問にはコメントを拒否し、数日のうちに詳細な情報を共有すると仄めかしていた。非公開のアドバイザリを発行してから数日が経過した今日になって、脆弱性 CVE-2022-40684 の悪用による攻撃を、少なくとも1件は認識していることを、Fortinet はようやく認めた。

同社は、この脆弱性が悪用された事例を認識しており、デバイスのログにある侵害の指標 user=”Local_Process_Access” に対して、直ちにシステムを検証するよう推奨すると述べている。脆弱性 CVE-2022-40684 に対して、パッチを適用せずに放置した場合、この欠陥を悪用する攻撃に晒される Fortinet の脆弱性は以下のとおりとなる:

- FortiOS : 7.2.1/7.2.0/7.0.6/7.0.5/7.0.4/7.0.3/7.0.2/7.0.1/7.0.0

- FortiProxy : 7.2.0/7.0.6/7.0.5/7.0.4/7.0.3/7.0.2/7.0.1/7.0.0

- FortiSwitch Manager : 7.2.0/7.0.0

先週セキュリティ・パッチをリリースした Fortinet は、脆弱性が存在するデバイスを攻撃から守るために、FortiOS 7.0.7 または 7.2. 2以上、および、FortiProxy 7.0.7 または 7.2.1以上、FortiSwitch Manager 7.2.1 以上へアップデートを急ぐよう顧客に要請している。

PoC エクスプロイトの公開準備

Horizon3 Attack Team のセキュリティ研究者たちは、PoC エクスプロイト・コードを開発し、今週末にリリースすると発表している。

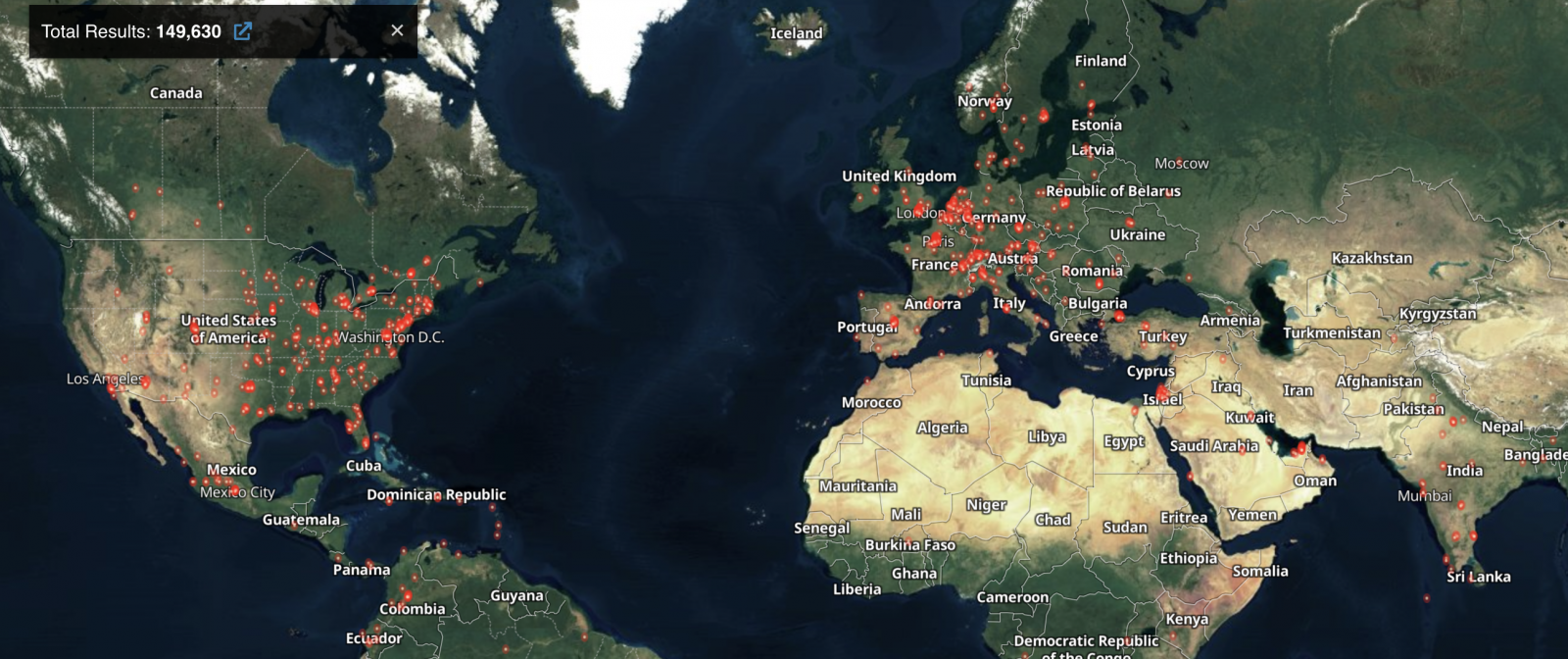

また、Shodan の検索によると、14万台以上の FortiGateファイアウォールがインターネットからアクセス可能であり、管理インターフェイスも公開されている場合、攻撃にさらされる可能性が高いとのことだ。

ワーク・アラウンドも用意

また、Fortinet は、セキュリティ・アップデートを直ちに導入できない顧客に対して、攻撃をブロックする方法を提供している。リモートからの攻撃者が、認証をバイパスして脆弱なデバイスにログインするのをブロックするために、管理者は HTTP/HTTPS 管理インターフェイスの無効化、もしくは、ローカルイン・ポリシーを用いることで、管理インターフェイスに到達する IP アドレスの制限を実施できる。

FortiOS/FortiProxy/FortiSwitch Manager の管理インターフェイスを無効にする方法、または、IP アドレスごとにアクセスを制限する方法の詳細については、10月10日 (月) に公開された Fortinet PSIRT アドバイザリに記載されている。

Fortinet は、「これらのデバイスを適時にアップデートできない場合には、アップグレードが完了するまで、インターネットに面した HTTPS 管理画面を、直ちに無効化する必要がある」と、一部の顧客に送信した通知で述べている。

この脆弱性は、Fortinet にとって、2021年9月8日の「Fortinet VPN アカウント 50万件が流出:脆弱性 CVE-2018-13379 に要注意」以来の大きな問題となっています。この後書きをまとめている9月15日の時点で、すでに PoC エクスプロイトが公開されたという記事がポストされています。とにかく、アップデートを急いでくださいとしか、言いようのない状況です。

You must be logged in to post a comment.