Ransom Cartel linked to notorious REvil ransomware operation

2022/10/18 BleepingComputer — 研究者たちは、新種のランサムウェア Ransom Cartel オペレーションを、暗号化器のコードの類似性に基づき、REvil ギャングと関連付けている。REvil は 2021年前半に頂点に達し、Kaseya MSP サプライチェーン攻撃で数千の企業を危険にさらし、コンピューター・メーカー Acer に $50 million の支払いを要求し、また、リリース前に盗み出したデバイスの設計図を使って Apple を恐喝している。ランサムウェア・ギャング REvil は、法執行機関からの強い圧力を受け、2021年10月に閉鎖された。そして、2022年1月にロシア当局は、このギャングのメンバー8人を逮捕し、金銭の差し押さえ、告訴を発表した。しかし 2021年12月には、REvil マルウェアとコードの類似性を持つ Ransom Cartel が、新しいランサムウェア活動が開始している。

ブランド再構築の可能性?

Palo Alto Network Unit 42 の最新レポートは、この2つのサイバー犯罪組織のつながりに注目し、TTP (techniques, tactics, and procedures) に共通点があとしているが、最も重要なのはマルウェア・コードに共通項があることだと指摘している。

REvil の暗号化マルウェアのソースコードは、ハッキング・フォーラムに流出したことがないため、同様のコードを用いる新プロジェクトは、リブランディングとしてのもの、もしくは、REvil の中心メンバーによるものと考えられる。

Ransom Cartel の暗号化ツールを分析したところ、その保存場所は異なるが、マルウェアに埋め込まれた設定の構造に類似性があることが判明した。Unit 42 が分析したサンプルによると、Ransom Cartel にはいくつかの設定値が欠けてる。つまり、このマルウェアのスリム化によるもの、もしくは、そのベースが REvil の初期バージョンであることが推測される。

Ransom Cartel のサンプルは、複数の公開鍵/秘密鍵のペアと、セッション秘密を生成しており、Kaseya 攻撃で用いられた REvil のシステムとの類似点が強調される。

Unit 42 の研究者 である Daniel Bunce と Amer Elsad のレポートでは、「どちらも、ファイルの暗号化に Salsa20/Curve25519 を使用しており、内部型構造体を除いて暗号化ルーチンのレイアウトに違いはない」と説明している。つまり、この新しいマルウェアの作者が、REvil オリジナルの難読化エンジンを所有していない可能性もある。

Ransom Cartel の活動

また、REvil と Ransom Cartel の TTP (techniques, tactics, and procedures) の間には、二重の恐喝攻撃/多額の身代金要求/被害者に身代金の支払いを迫るためのデータ漏洩サイトといった類似性がある。

しかし、Revil の攻撃には見られない Ransom Cartel の手法として、Windows Data Protection API (DPAPI) を悪用した認証情報の窃取というものがある。

この手法において Ransom Cartel は、DonPAPI というツールを使用し、Wi-Fi キー/RDP パスワード/Web ブラウザに保存された認証情報などを DPAPI ブロブをホストで検索し、マシン上でローカルにダウンロード/解読するという役割を担う。

これらの認証情報は、Linux ESXi サーバを侵害し、vCenter の Web インターフェイスを認証するために使用される。一連の攻撃の最後に、脅威アクター VM をシャットダウンし、関連するすべてのプロセスを終了させ、Vmware 関連ファイル (.log/.vmdk/.vmem/.vswp/.vmsn0 を暗号化する。

一般的に使用されていないツールである DonPAPI の存在は、Ransom Cartel の運営者が、経験豊富な脅威アクターであることを示している。

.png)

REvil に関連する別のランサムウェアの活動?

Ransom Cartel と REvil の間には強いつながりがあるが、現時点で REvil コードを使用しているランサムウェア・ギャングは彼らだけではない。2022年4月には、BlogXX と呼ばれるランサムウェア作戦が見つかったが、その暗号化装置は REvil の暗号化装置とほぼ同じものだった。

当時の研究者は BleepingComputer に対して、BlogXX の暗号化装置は REvil のソースコードからコンパイルされ、新たな機能も含まれていると語っていた。そのときに、セキュリティ研究者の R3MRUM は、「私の評価では、脅威アクターはソースコードを持っている。LV Ransomware のようなパッチ適用は行っていない」語っていた。

また、AdvIntel の CEO である Vitali Kremez は BleepingComputer に対して、BlogXX の暗号化ツールには、標的のアカウント認証情報を含む、新しい accs 設定オプションが含まれていると述べていた。

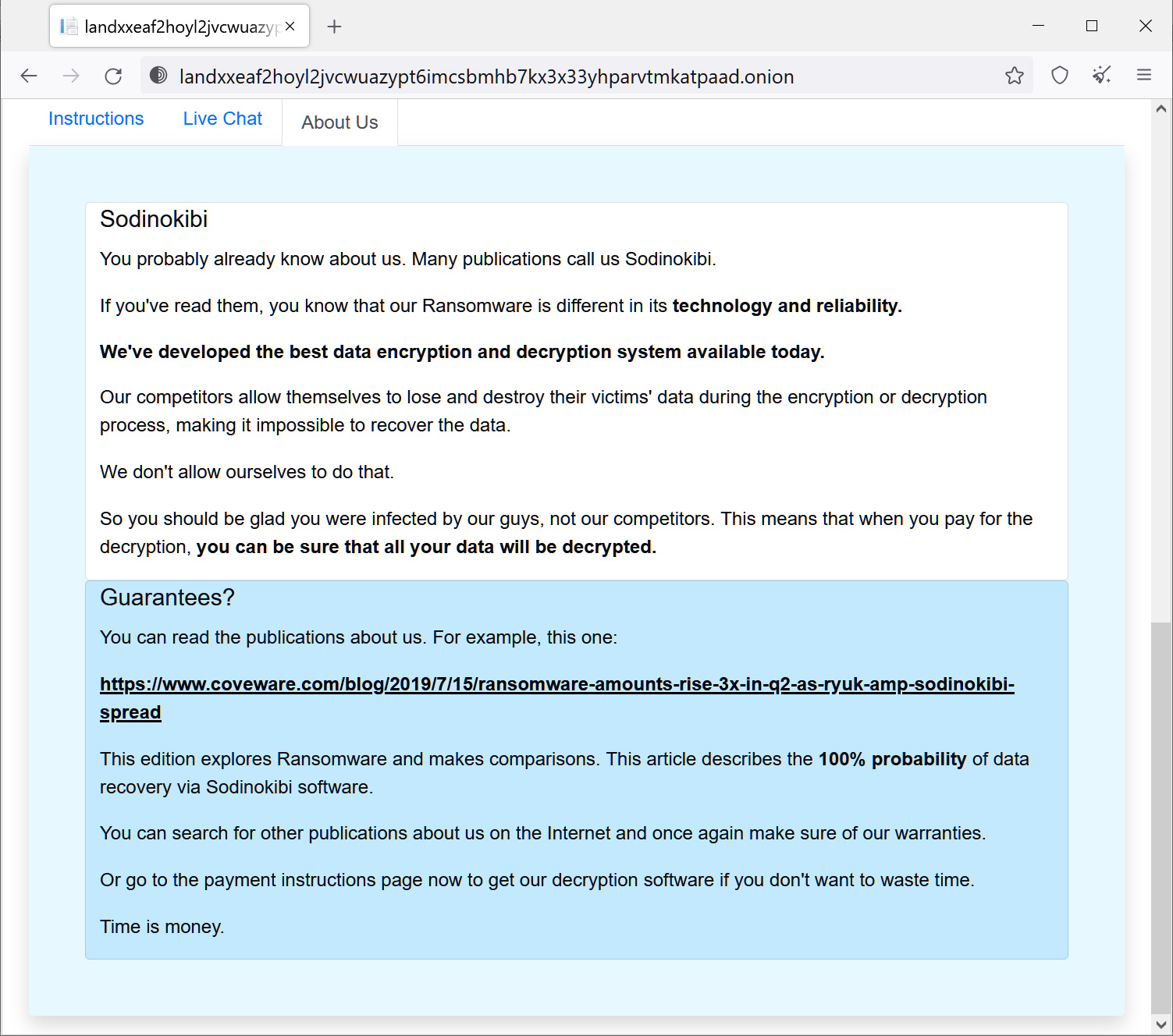

さらに、この新しいランサムウェア作戦は、同一のランサム・ノートを使用し、Tor に置かれた支払いサイトでは、REvil の別名である Sodinokibi が名乗られていた。

Source: BleepingComputer

つまり、Ransom Cartel とは異なり、BlogXX の歴史には REvil のリブランディングであることを、強く裏付ける要素が見いだされていた。

REvil の閉鎖後も、このギャングの古い Tor Web サイトが復活したが、そのときには、訪問者を BlogXX のデータリーク・サイトへとリダイレクトしていた。

これらのサイトは REvil の Web サイトとは全く異なるものだったが、古い Tor サイトが BlogXX サイトにリダイレクトされているという事実は、この新しいオペレーションが REvil の Tor プライベートキーをコントロールしていることを示していた。

Tor 秘密鍵は Revil のオリジナル・オペレータのみが所有しているため、この2つのギャングの間に強いつながりがあることが示される。

BlogXX や Ransom Cartel が、REvil のリブランドであるという確たる証拠は見つかっていないが、少なくともオリジナルのメンバーの一部が、これらの新しいランサムウェア・オペレーションの背後にいることは明らかだ。

文中にもあるように、ロシア当局によりが REvil ランサムウェア・ギャングは壊滅しましたが、2022年4月30日の「REvil の復活は本物:新たなマルウェア・サンプルから確認された継承の証拠とは?」では、すでに復活が告げられていました。ロシアでは、ウクライナ侵攻による国民の動員が始まっています。このような状況で、一度は犯罪組織として摘発された Revil のメンバーが、ロシア当局との何らかの取引により、活動を再開させても不思議ではありません。よろしければ、REvil で検索も、ご利用ください。

You must be logged in to post a comment.