Proof-of-Concept released for critical Microsoft Word RCE bug

2023/03/06 BleepingComputer — この週末に、Microsoft Word に存在する、深刻なリモート・コード実行の脆弱性 CVE-2023-21716 の PoC エクスプロイトが公開された。この脆弱性の CVSS 値は 9.8 と評価されているが、Microsoft は2月の Patch Tuesday のセキュリティ・アップデートで対処し、いくつかの回避策も提供している。この脆弱性を悪用するために必要な、特権やユーザー操作がないため、つまり、攻撃の複雑性が低いため、上記のような評価となっている。

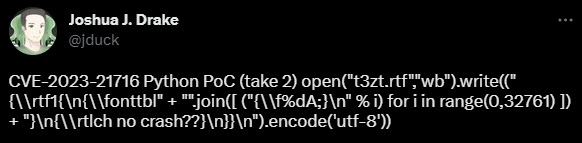

ツイート・サイズの PoC

昨年にセキュリティ研究者の Joshua Drake は、Microsoft Office の “wwlib.dll” に存在する脆弱性を発見し、Microsoft に対して、PoC エクスプロイト・コードと技術アドバイザリを送った。この脆弱性の悪用に成功したリモートの攻撃者は、悪意の “.RTF” ドキュメントを開いた被害者と同レベルの権限で、コードを実行できるようになる。

悪意のファイルを被害者に配信する方法は、電子メールに添付するのが簡単だが、他にも多くの方法が存在する。Microsoft が警告するのは、悪意の RTF ドキュメントを開かなくても、プレビュー・ペインにファイルを読み込むだけで、侵害が開始されるという点だ。

Microsoft Word の RTF パーサーには、ヒープ破損の脆弱性があり、過剰な数のフォント (\f###)” 含む、フォントテーブル (\fonttbl) を取り扱うときに、この問題が引き起こされると、研究者は説明している。

Drake によると、メモリ破壊が発生した後に追加の処理があり、脅威行為者は “適切に細工されたヒープ・レイアウト” を用いることで、このバグを悪用した任意のコード実行を可能にするという。

研究者による PoC には、このヒープ破損の問題を示しているが、コード実行を実証するための、Windows で Calculator アプリの起動のところで止まっている。この PoC の初期版は、コメントを含めて十数行だったが、2022年11月の Microsoft に報告の以降においては、いくつかの行を削られ、すべてがツイートに収まるようになった。

source: Joshua Drake

現時点において、この脆弱性が悪用されている兆候はなく、この問題が利用される可能性は低いと、Microsoft は評価している。しかし、このような深刻な脆弱性は、脅威アクターたちの注目を集める。そして、高度な技術を持つ脅威アクターは、修正プログラムをリバース・エンジニアリングして、それを活用する方法を見つけ出そうとする。一般的な傾向として、エクスプロイト・コードが利用可能になると、より多くの攻撃者が、その脆弱性を利用するようになる。

今回の Joshua Drake の PoC は、悪用が可能であることを示すだけで、それを証明するものではないため、本格的な悪用が可能であるかどうかは不明である。しかし、この Microsoft Word におけるリモート・コード実行は、きわめてニーズが高いものであり、電子メールを介した広範なマルウェア配布につながるものでもある。同様の脆弱性が、Microsoft Excel の Equation Editor にも存在し、すでにパッチが適用されているが、現在でも一部のキャンペーンで利用されている。

回避策が裏目に出る可能性

この脆弱性の影響を受ける、Microsoft Office 製品の全リストは、CVE-2023-21716 に関する Microsoft のアドバイザリに記載されている。

修正プログラムを適用できないユーザーに対して Microsoft は、プレーン・テキスト形式で電子メールを読むことを推奨していが、その結果から生じる不都合 (画像やリッチコンテンツの欠如) により、採用される可能性は低いだろう。

別の回避策としては、Microsoft Office File Block ポリシーを有効化し、出どころが不明または信頼できない RTF ドキュメントを、Office アプリが開くのを阻止する方法もある。

ただし、この方法は、Windows Registry を変更する必要がある。そして、Registry Editor の使い方を誤ると、深刻な問題が引き起こされ、OS の再インストールが必要になるという難点がある。さらに、“exempt directory” が設定されていない場合には、あらゆる RTF ドキュメントを開くことができなくなる危険性もある。

現時点では、完全なエクスプロイトが入手できず、理論的なものだけが存在している。ただし、Microsoft が提供する、セキュリティ更新プログラムをインストールすることが、この脆弱性に対処するための、最も安全な方法であることに変わりはない。

Microsoft の RTF に存在する脆弱性 CVE-2023-21716 を標的とする、PoC エクスプロイトが公開されたとのことです。ただし、それは理論を証明するところで留まっていて、そのまま悪用できるものではないようです。とは言え、脅威アクターたちが群がってくるのは、時間の問題だと思われます。Microsoft は、2月の Patch Tuesday のセキュリティ・アップデートで対処していますので、ご確認ください。

You must be logged in to post a comment.