Fortinet zero-day attacks linked to suspected Chinese hackers

2023/03/16 BleepingComputer — Fortinet のゼロデイ脆弱性 CVE-2022-41328 を悪用してマルウェアを展開するという、政府機関に対する一連の攻撃の背景には、中国のハッカー集団の存在があるようだ。先週に Fortinet が開示したように、この脆弱性の悪用に成功した脅威アクターは、パッチ未適用の FortiGate ファイアウォール・デバイス上で、不正なコード/コマンドを実行することで、マルウェア・ペイロードを展開できるとされる。さらに、このマルウェアの分析を進めることで、データの流出/侵害デバイス上でのファイルのダウンロードと書き込み/細工された ICMP パケット受信によるリモートシェルのオープンといった、サイバースパイ活動にも利用可能なことが判明した。

これまでに発見されたインシデントでは、顧客の FortiGate デバイスが FIPS ファームウェアの整合性連動エラーでシャットダウンし、操作不能に陥ることも確認されている。

このデバイスは、FIPS 対応システムの標準的な手法である、ネットワーク侵入を防ぐために起動を停止した。FortiGate のパストラバーサルの脆弱性 CVE-2022-41328 の悪用により、このファイアウォールは侵入を許していたが、それと同時にシャットダウンしたことで、FortiManager デバイスから発生した攻撃だと捉えられていた。

政府組織/大規模組織のネットワークに対する高度な標的型攻撃であり、攻撃者は FortiGate デバイスの OS をリバースエンジニアリングするという、高度な能力を披露していると、Fortinet は述べている。

同社は、「この攻撃は高度な標的型攻撃であり、政府などが標的にされている状況が示唆される。この攻撃には、FortiOS とハードウェアを深く理解することが必要となる。カスタム・インプラントの分析により、FortiOS の様々な部分をリバースエンジニアリングするだけの高度な能力を、この脅威アクターが有していることが示唆される」と述べている。

中国のサイバースペイへのリンク

Mandiant の最新レポートによると、この攻撃は 2022年半ばに発生し、同社が UNC3886 として追跡している、中国系脅威グループによるものだと推測されている。

Mandiant の CTO である Charles Carmakal は、「最近の、中国のスパイ活動による被害者は、DIB/政府/テレコム/テクノロジーなどの分野である。彼らを発見することが、信じられないほど困難であることを考えると、大半の組織において、自ら特定することは不可能だ。中国のキャンペーンが、数年にわたる侵入となることも珍しくはない」と指摘している。

Fortinet と Mandiant による共同調査の結果として、UNC3886 は Fortinet のデバイスに侵入した後に、そのアクセスを継続するために、Python ベースの Thincrust バックドアと ICMP ポートノック・パッシブ・バックドアという、2種類の新しいマルウェア株を用いていたことが分かったという。

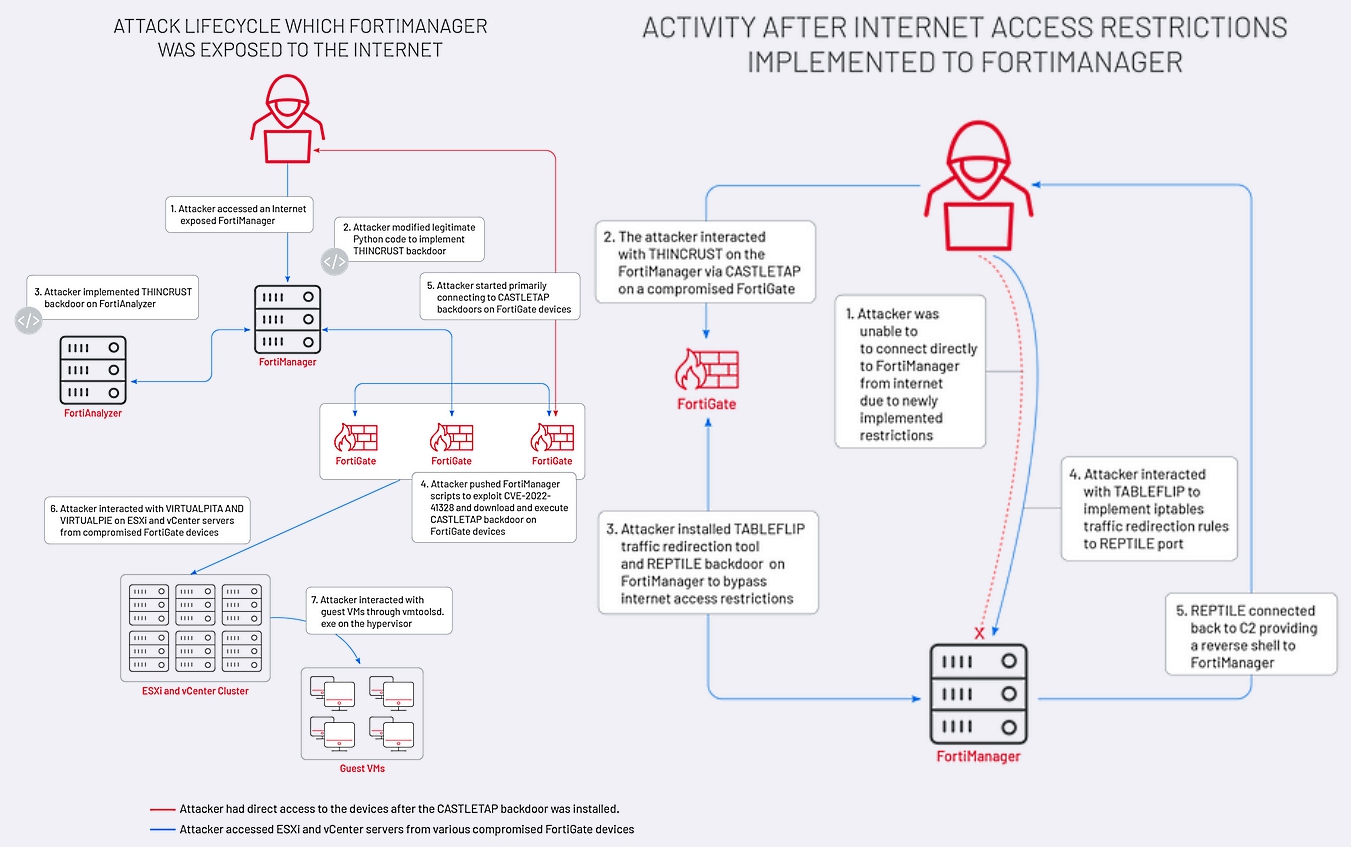

まず、この脅威アクターは、インターネットからアクセスできる FortiManager デバイスにアクセスし、ゼロデイ脆弱性 CVE-2022-41328 を悪用してファイルを書き込み、ネットワーク内を横方向に移動できるようにしたとされる。

続いて、Thincrust バックドアにより FortiManager/FortiAnalyzer デバイスに侵入した後に、FortiManager スクリプトを使用し、さらには Castletap を使用して、複数の FortiGate ファイアウォールにバックドアを設置した。

その後に攻撃者は、ESXi/vCenter に接続し、VirtualPita/VirtualPie バックドアを設置し、侵害したハイパーバイザーとゲストマシンを保持しながら、悪その質な活動を検出されないようにした。

インターネットからのアクセスを制限するように設定されたデバイスに対して、この攻撃者はトラフィック・リダイレクト (Tableflip) と、パッシブバックドア (Reptile) をインストールし、Castletap を使ってバックドアを設置した FortiGateフ ァイアウォールから移行していった。

Google Cloud の Mandiant Cyber Espionage Analysis の責任者である Ben Read は、「これらのデバイスを標的とすることは、ハードターゲットにアクセスしようとするスパイグループにとって、今後も有効な手法であると考えられる。その利点としては、インターネットからアクセスできるため、侵入のタイミングをコントロールできることが挙げられる。また、VPN デバイスやルーターが悪用されるケースでは、通常の受信接続が大量にあるため、紛れ込むことが容易である」と付け加えている。

この記事で指摘されている脆弱性については、2023/03/13 の「Fortinet FortiOS の深刻な脆弱性 CVE-2022-41328:政府機関への攻撃で悪用される」で詳しく解説されています。このところ、Fortinet 関連の脆弱性情報が多いように思えます。よろしければ、以下の記事を、ご参照ください。

2023/03/08:脆弱性 CVE-2023-25610 が FIX

2023/02/24:CVE-2022-39952:Shodan 検索結果

2023/02/17:FortiNAC/FortiWeb の脆弱性が FIX

2023/01/04:FortiADC/FortiTester 脆弱性が FIX

You must be logged in to post a comment.