Why You Should Be Using CISA’s Catalog of Exploited Vulns

2022/03/11 DarkReading — 2021年11月に Cybersecurity and Infrastructure Security Agency (CISA) は、積極的に悪用される脆弱性のリスクを軽減することを目的とした、義務的運用指令 (Binding Operations Directive 22-01) を発表した。この指令には、CISA が管理する、すでに悪用されている脆弱性のカタログ (Known Exploited Vulnerability Catalog) が添付されており、強制的な是正期限が記載されている。基本的には、該当する機関や組織に対して、迅速な修正を要求するものである。

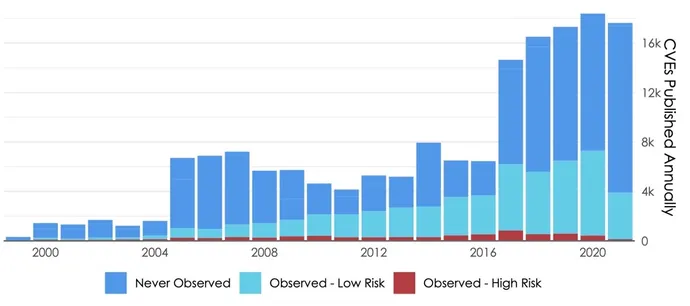

私見だが、CISA は正しい方向へむけて、賢く動いていると思う。Cyentia Institute の最近の調査から、いくつかの統計と図表を用いて、その理由を説明していく。Kenna Security との共同研究である、Prioritization to Prediction のチャートは、このような指令が必要だと、CISA が捉えた理由を示している。CVE リストで公に報告され、収集される脆弱性の数は、ここ数年で劇的に増加している。このグラフを作成したのが 2021年の年末だったので、昨年に公表された脆弱性が、初めて2万件を突破したことは示されていない。

Figure 1: Number of vulnerabilities added to the CVE List annually with proportions that are observed and exploited. Source: “Prioritization to Prediction, Vol. 8”

このように脆弱性が増加の背景には、大量のソフトウェアが次々と生み出されているとう流れがある。また、そのようなソフトウェアのために、安全なコードを書くことの難しさも原因となっている。ただし、2017年ごろの脆弱性の急増の原因は、膨大な CVE 採番のリストを通じて、効率の良い報告が行われるようになったこにある。とは言え、現実的な結果として、セキュリティのための組織や体制は、評価と修正を要求する脆弱性の洪水に常に圧倒されている。

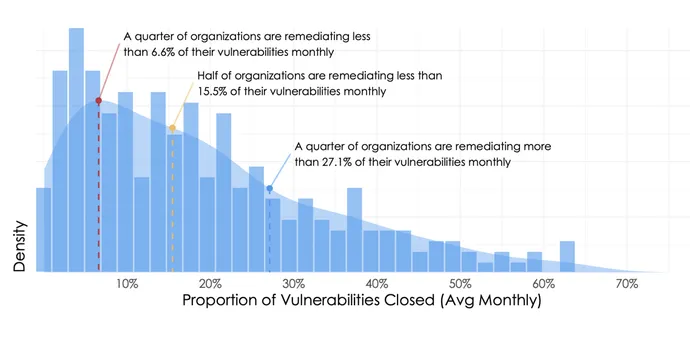

残念ながら、多くの企業が、この洪水の中で溺死している。以下の図は、Prioritization to Prediction Vol 8 に掲載されているものだが、ほとんどの組織の環境全体においては、月次ベースで脆弱性の4分の1以下しか修正されていないことが分かる。新たな脆弱性が出現しないのなら、いずれは追いつくことができるはずだ。しかし、図1を参照すれば、脆弱性の管理者には疲れを癒す時間がないことが分かる。

私たちが、長年にわたって分析してきたデータの中で、唯一の救いは、組織における全ての脆弱性を修正する必要がないということだ。本当にリスクをもたらすものだけを、修正すればよいのだ。しかし、それはいくつあるのだろう?

図 1に、異なる色のセグメントがあることに気づいたかもしれない。それぞれの棒グラフの高さは、公表された脆弱性の数に対応している。水色 (青と赤の間) は、私たちが調査した数百の組織が管理する、プロダクション環境で観測された公表済み CVE の割合を示している。赤色の部分は、既知のエクスプロイト・コードが存在する脆弱性、または、エクスプロイトが野放し状態の脆弱性 (別名:高リスク) を示している。図2が示すように、修復能力は限られているため、赤色の (悪用された) 脆弱性を、優先的に修正することは理にかなっているはずだ。

Figure 2: Distribution of vulnerability remediation capacity among organizations. Source: “Prioritization to Prediction, Vol. 8“

私も、そう思う。それこそが、先ほど「CISA は BD22-01 で賢明な行動をとった」と述べた理由である。CISA の修正すべき脆弱性のカタログは、網羅的であることを要求していない (その必要もない) 。そのフォーカスは、重大なリスクを伴う脆弱性へと向けられている。

この記事を書いている時点で、CISA のカタログには 377件の悪用される脆弱性が含まれている。これは、CVE リストで公開されている約 17万件の脆弱性のうち、ごく一部 (0.22%) に相当する。これは、少なすぎるのだろうか? 多すぎるのか? 正確なのか? もっと簡単な、問いから始めよう。それは、悪用される全ての脆弱性を代表しているのだろうか?

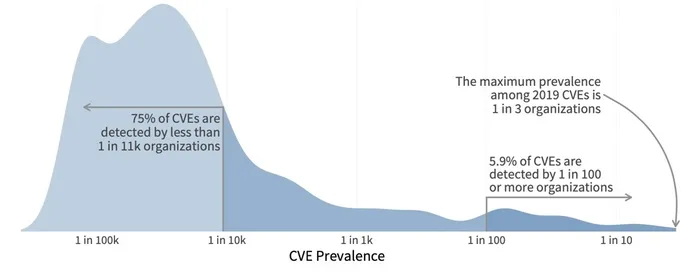

これは難しい問題だ。前巻の「優先順位付けから予測へ」では、公開されている全 CVEの 2.5% を標的とした悪用の活動が確認されていた。この比率に基づけば、カタログは現在の 10倍以上の規模になるはずだ。しかし、このカタログを非難する前に、野放しのエクスプロイトについて、多数の組織を標的とした広範な攻撃と、イコールではないことを心に留めておいてほしい。最後に、この点を明確にし、エクスプロイト活動の広がりについて、有益な統計データを提供するチャートを示す。

Figure 3: Prevalence of exploitation in the wild targeting published CVEs. Source: “Prioritization to Prediction Vol. 6“

仮の前提として、少なくとも 1% の組織に対して悪用が試みられる脆弱性は、あなたの会社にとっても重大なリスクになるとしよう。図3によると、悪用された CVE の約6%が、この閾値を越えている。

ここで、ナプキンの裏書き計算に戻ろう。CVE の 2.5% が実際に悪用され、そのうちの 6% がリスクの閾値超えた場合、あなたの組織にとって重大なリスクを表す値は、0.15% (2.5% x 6%) になる。 これは、CISA のカタログにある CVE の割合 (0.22%) に、きわめて近いものとなる。 そして、最も重要であり、励みになるのは、ほとんどの組織の一般的な修復能力 (〜15%) よりも、はるかに低いことである。

つまり、論点は、最もリスクの高い脆弱性を特定し、優先順位をつける組織の能力に帰結するのだ。CISA のカタログは、悪用されないための万全の対策だろうか? しかし、リスクベースの脆弱性管理の波に溺れることなく、その波に乗ろうとする組織にとっては、素晴らしい出発点となる。

たしかに、この CISA の悪用脆弱性のリストは、とても良い試みだと思います。すべての脆弱性を摘み取っていければ、それが理想なのでしょうが、2021年だけで 20,000件も検出されていることを考えると、現実的な解だとは思えません。そもそも、そこには、使っていないソフトウェアも含まれるわけですから、実際に動いているソフトウェアの、リスクの高い脆弱性からパッチを当てていきたいですよね。そこで、この CISA のリストが登場するわけですが、単に警告するだけではなく、米連邦機関に対して強制力を持つ問題として、取り扱っている脆弱性という点に真摯さを感じます。タイトルにあるように、素晴らしい出発点になるはずです。それと、Cyentia Institute と Kenna Security の Prioritization to Prediction Vol.1〜Vol.8 は良いですね。