A Large-Scale Supply Chain Attack Distributed Over 800 Malicious NPM Packages

2022/03/29 TheHackerNews — RED-LILI と呼ばれる脅威アクターが、約800の悪質なモジュールを公開したが、NPM (Node Package Manager) パッケージ・リポジトリを標的として進行中の、大規模なサプライチェーン攻撃キャンペーンに関与していることが明らかになった。イスラエルのセキュリティ企業である Checkmarx は、「一般的に、攻撃者は匿名の使い捨ての NPM アカウントを使用し、そこから攻撃を開始する。今回の攻撃者は、NPM アカウントの作成プロセスを完全に自動化し、パッケージごとに1つの専用アカウントを開設していたようであり、新しい悪意のパッケージを一括して発見することを難しくしていた」と述べている。

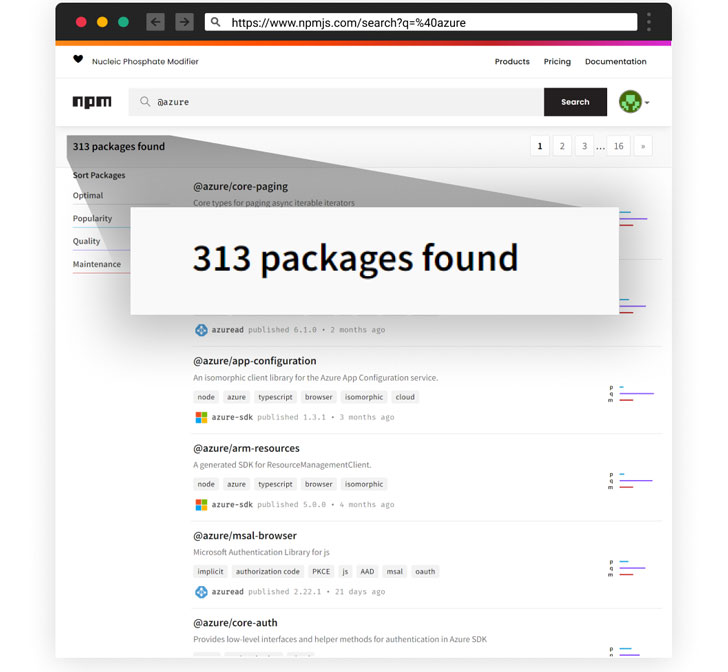

この調査結果を裏付ける、JFrog と Sonatype による最近の報告は、依存関係の混乱やタイポスクワッティングなどを悪用し、Azure/Uber/Airbnb などの開発者を標的とする数百の NPM パッケージについて詳述している。

RED-LILI の手口に関する詳細な分析によると、2022年2月23日に最初の証拠が見つかり、1週間後には悪意のパッケージがバースト的に公開されたとされる。

Checkmarx が Factory と表現した、不正なライブラリを NPM にアップロードする自動化プロセスでは、カスタム Python コードと Selenium などの Web テスト・ツールが組み合わされ、レジストリにおけるユーザー作成プロセスの複製に必要な、ユーザー・アクションがシミュレートされていた。

NPM が設けているワンタイム・パスワード (OTP : one-time password) 認証のバリアを突破するために、攻撃者は Interactsh というオープンソース・ツールを活用し、サインアップ時に NPM サーバーが提供する電子メールアドレスに送信される OTP を抽出し、アカウント作成リクエストを効果的に成功させていた。そして、この新しい NPM ユーザー・アカウントを用いて、1つのアカウントにつき1つだけ、悪意のパッケージを自動で作成/公開する。

研究者たちは、「サプライチェーン攻撃者は、そのスキルを向上させ、防御側を苦しめるため、この攻撃は、彼らの進歩の新たな一里塚となりる。この攻撃者は、複数のユーザー名でパッケージを配布することで、防御者が相関関係を構築することを困難にし、すべてのユーザーを “一撃 ” で倒せるようにする。それにより、もちろん、感染の可能性は高くなる」と述べている。

この RED-LILI という脅威アクターですが、NPM (Node Package Manager) パッケージ・リポジトリを標的として、悪意のパッケージを物量作戦で展開するという、新手の TPP を持つようです。守る側も、攻める側も、自動化がキーワードになってきそうな感じです。よろしければ、2021年11月7日の「Node.js NPM パッケージにバックドア:2200万回/週も DL される人気のライブラリ」、2022年2月22日の「25 種類の 悪意の JavaScript ライブラリ:NPM 公式パッケージ・レジストリ」、3月17日の「人気の NPM Package が抗議活動:ファイル破壊などでロシア/ベラルーシを狙い撃ち」なども、ご参照ください。