BlackByte ransomware abuses legit driver to disable security products

2022/10/05 BleepingComputer — BlackByte ランサムウェア・ギャングは、研究者たちが “Bring Your Own Driver” と呼ぶ新しい手法を用いて、各種のセキュリティ・ソリューションで使用される 1,000以上のドライバを無効化し、保護の回避を可能にするという。このグループに起因する最近の攻撃には、特権昇格/コード実行の脆弱性 CVE-2019-16098として追跡されている、Micro-Star の MSI Afterburner RTCore64.sys ドライバのバージョンが関与している。

この脆弱性の悪用に成功した BlackByte は、各種の EDR (Endpoint Detection and Response) や Anti-Virus 製品のドライバを無効化し、正常に動作しないようにする。そして、対象となる脆弱なドライバに対して有効な証明書で署名し、システム上の高権限で実行することで、Bring Your Own Vulnerable Driver (BYOVD) 方式は有効となる。

最近の BYOVD 攻撃の顕著な例としては、Dell の脆弱なドライバを悪用した Lazarus の事例と、Genshin Impact ゲームの anti-cheat ドライバ/モジュールを悪用した未知のハッカーの事例がある。

攻撃の詳細

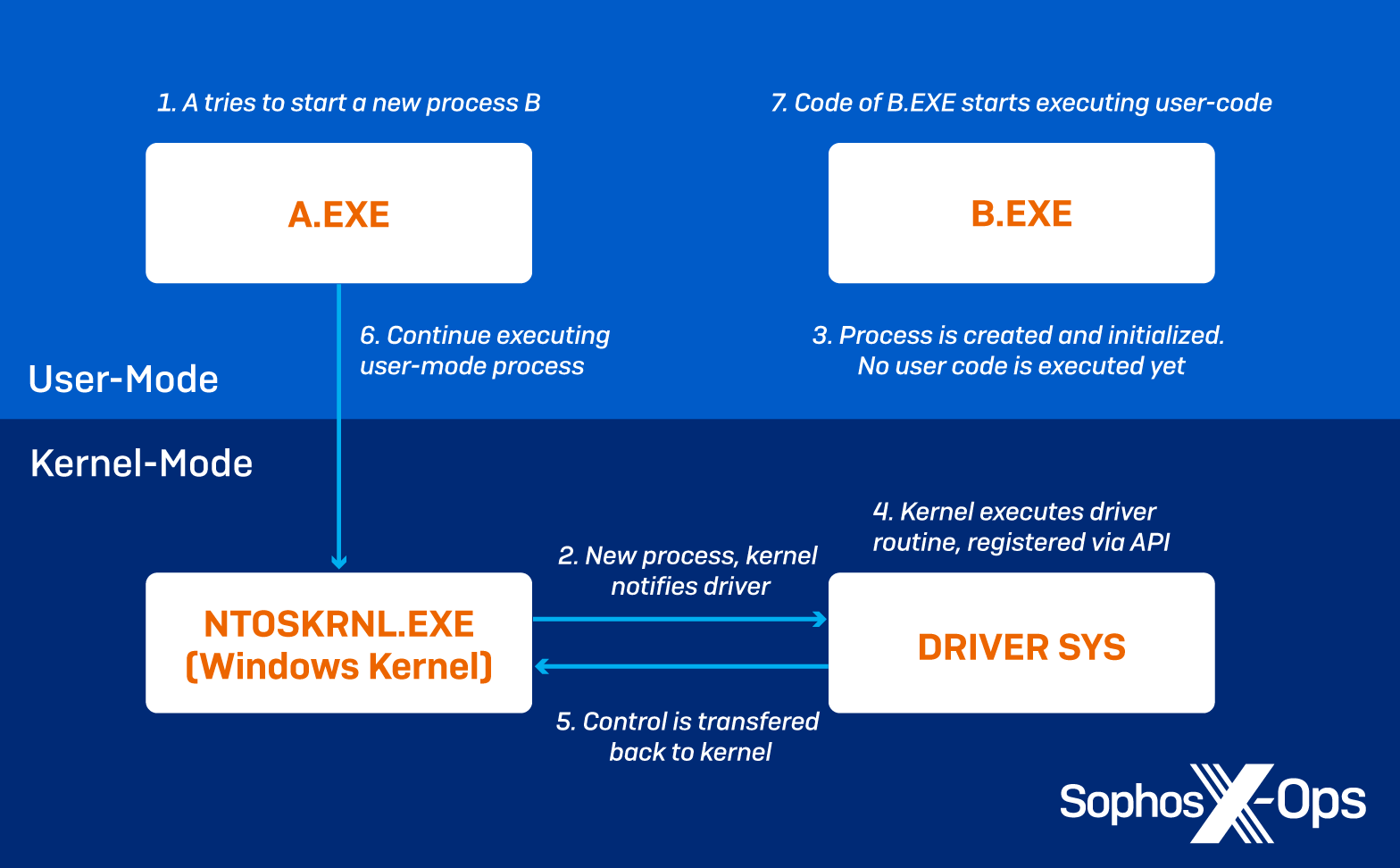

サイバー・セキュリティ企業 Sophos のセキュリティ研究者たちは、悪用された MSI グラフィックス・ドライバは、ユーザーモード・プロセスから直接アクセスできる I/O 制御コードを提供しているため、カーネルメモリ・アクセスに関する Microsoft のセキュリティ・ガイドラインに違反していると説明している。

それにより、攻撃者はシェルコードやエクスプロイトを使用せずに、カーネルメモリ内のコードの読取/書込/実行が可能になる。

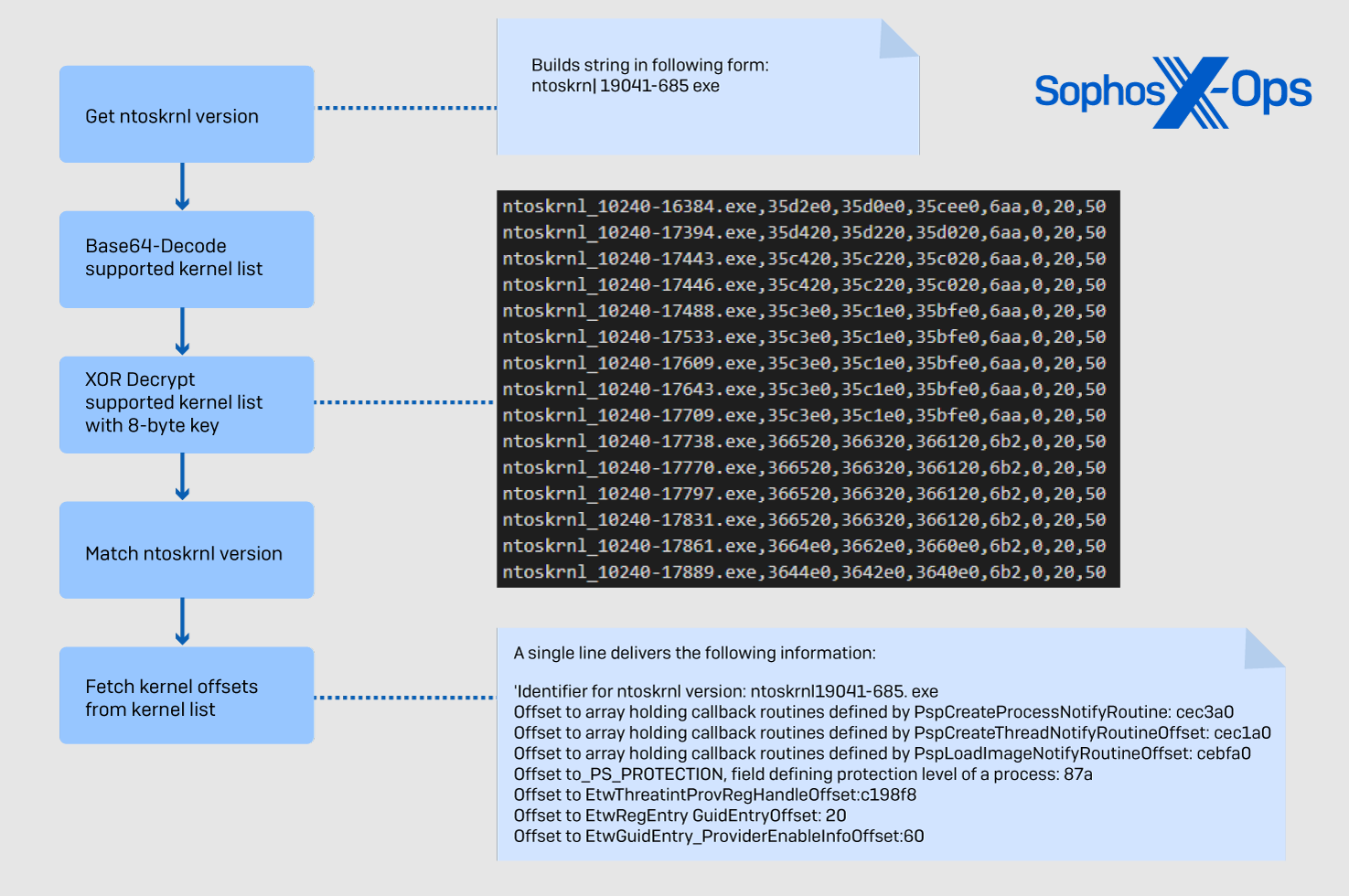

攻撃の第一段階において BlackByte は、カーネル ID に一致する正しいオフセットを選択するために、カーネル・バージョンを識別しする。

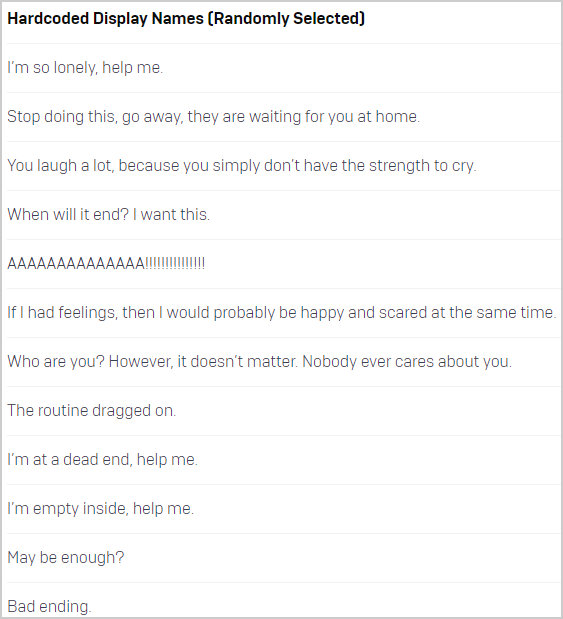

続いて、RTCore64.sys を “AppDataRoaming” にドロップし、ハードコードされた名前と、ランダムに選択された表示名を用いてサービスを作成する。

続いて攻撃者は、このドライバの脆弱性を悪用し、セキュリティツールのプロセスに対応するカーネル通知ルーチンを削除する。そして、取得したコールバック。アドレスから、対応するドライバ名を導き出し、AV/EDR ツールの機能をサポートする、標的ドライバ 1,000件のリストと比較する。この段階で見つかった、一致するドライバは、コールバック関数のアドレスを保持する要素をゼロで上書きすることで削除されるため、対象となるドライバは無効化される。

また Sophos は、ターゲット・システム上のデバッガ実行の兆候を探って攻撃を終了させるなどの、セキュリティ研究者たちの分析を回避するために、BlackByte が採用している手法などを紹介している。

また、BlackByte マルウェアは、Avast/Sandboxie/Windows DbgHelp Library/Comodo Internet Security が使用する hooking DLL のリストをチェックし、それらが見つかった場合には攻撃を終了させるとのことだ。

システム管理者は、特定の MSI ドライバをアクティブなブロック・リストに追加することで、BlackByte の新しいセキュリティ回避策に対処できる。

さらに、管理者は、すべてのドライバイン・ストール・イベントを監視し、頻繁に精査し、ハードウェアと一致しない不正なインジェクションを見つけ出す必要があるという。

MSI Afterburner ですが、impress によると、「ビデオカードのオーバークロックに使われるソフト。ビデオカードを始めとしたPCパーツを扱う、台湾のメーカーであるMSIが無料で提供している。MSIと名前は付いているが、他社のビデオカードでも使用可能だ (もちろん自己責任で)」と説明されています。そして、Microsoft のセキュリティ・ガイドラインに違反し、脆弱性 CVE-2019-16098 が存在する MSI Afterburner ドライバを操作し、バックドアを仕込むという流れのようです。それが、Bring Your Own Device に引っ掛けた名称の、Bring Your Own Vulnerable Driver 攻撃というものなのでしょうか?

You must be logged in to post a comment.