Microsoft updates mitigation for ProxyNotShell Exchange zero days

2022/10/05 BleepingComputer — Microsoft は、ProxyNotShell と呼ばれ、CVE-2022-41040/CVE-2022-41082 として追跡される、最新の Exchange ゼロデイ脆弱性に対する緩和策を更新した。最初の推奨事項に関しては、2 つのバグを悪用する新しい攻撃方法が研究者たちが示し、容易な回避策を提示したことで、不十分さが証明されている。

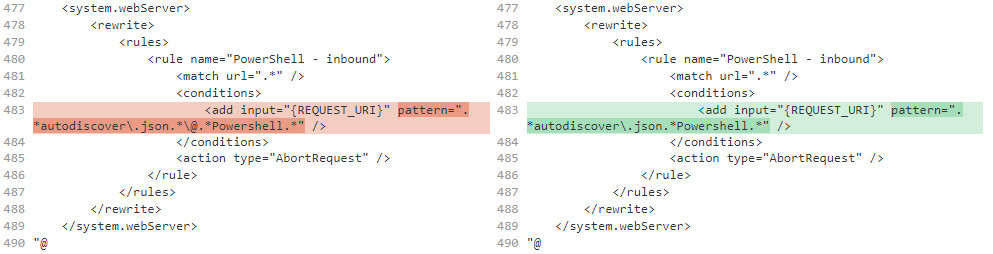

URL Rewrite ルールの改善

3週間前に Microsoft に報告された、SSRF (server-side request forgery) の脆弱性 CVE-2022-41040 は権限昇格を可能にし、CVE-2022-41082 と連鎖することで、オンプレミスの Exchange Server 上でリモートコード実行を引き起こす。これらのセキュリティ問題を悪用するには認証が必要であり、その深刻度スコアは High と評価されている。

8月に検出されたのは、このバグチェーンを悪用して China Chopper Web シェルをインストールし、Active Directory の偵察とデータ流出に関与した脅威アクターである。そして 10月3日に Microsoft は、これらの既知の攻撃を防止するための緩和策を発表した。しかし、提案された URL ブロック・ルールはあまりにも特殊であり、敵対者は新たな攻撃で Exchange の脆弱性を悪用する可能性を残している。

その点を、複数のセキュリティ研究者が指摘し、パッチが利用可能になるまでの間で用いる、より制限の少ない一時的な解決策を推奨した。この提案を検討した Microsoft は、更新された緩和策として採用した。以下は、当初の推奨事項 (赤色) と、改善された推奨事項 (緑色) との主な相違点である。

source: BleepingComputer

3つの緩和策

火曜日に Microsoft は、改善された URL Rewrite ルールを含むかたちでアドバイザリを更新し、それらを Exchange Server の顧客が確認し、提供される3つの緩和オプションからの採用が可能なことを発表した。

Exchange Emergency Mitigation Service (EEMS) が有効な顧客は、Exchange Server 2016/2019 で更新された URL Rewrite 緩和策の恩恵を、自動的に受けることができる。

3つ目の方法としては、EOMTv2 スクリプト (Ver 22.10.03.1829) に、URL Rewrite ルールの改良を用いるものだ。インターネット接続されたマシンでは自動的に更新されるが、EEMS を有効にしていない Exchange Server では再起動する必要がある。

3つ目の方法は、以下の手順に従って、以前に作成されたルールを手動で削除し、改善されたルールを追加することである。

- IIS Manager を開く。

- デフォルトの Web サイトを選択する。

- Feature View で URL Rewrite をクリックする。

- 右側の Action パネルで、Add Rule(s) をクリックする。

- Request Blocking を選択して [OK をクリックする。

- 文字列 “.autodiscover.json.Powershell.*” を追加する。(引用符を除く)

- Using で Regular Expression を選択する。

- How to block で Abort Request を選択して OK をクリックする。

- ルールを展開し、パターン: .autodiscover.json.Powershell.* を含むルールを選択し、 Conditions の Edit をクリックする。

- Change the Condition 入力を {URL} から {REQUEST_URI} に変更する。

- さらに Microsoft は、非管理者ユーザーによる リモート PowerShell アクセスを、無効化することを推奨している。この操作は5分で完了し、その対象としては、1人〜複数人のユーザーを選択できる。

Microsoft は、オンプレミス Exchange Server を使用している顧客に対して、これらの緩和策を提供している。したがって、ハイブリッド展開をしている企業も、危険にさらされている可能性に留意する必要がある。

さらに、Exchange Server をパブリック Web で公開している組織は、より高い攻撃リスクに直面する。これらの組織の中には、政府機関/金融機関/教育機関などがあり、国家レベル・ハッカー/サイバー犯罪者にとって魅力的なターゲットとなっている。

9月30日に「Microsoft Exchange に2つの深刻なゼロデイ脆弱性:積極的な悪用を検出」という記事をポストしましたが、その続報が出てきました。前回の記事の後書きに記しましたが、CVE-2022-41040/CVE-2022-41082 が割り当てられました。この脆弱性は、ベトナムの GTSC というセキュリティ会社が見つけ出し、それを Trend Micro の Zero Day Initiative が報じて、後追いで CVE が採番されるという流れでした。今日の記事の URL Rewrite ルールの解説と、緩和策の解説に加えて、前回の記事もご参照ください。

You must be logged in to post a comment.