Automotive giant DENSO hit by new Pandora ransomware gang

2022/03/14 BleepingComputer — 自動車部品メーカーの DENSO は、3月10日に新たなランサムウェア Pandora のサイバー攻撃を受け、その際に盗み出されたとされるデータの流出が開始されたことを認めた。DENSO は、世界最大級の自動車部品メーカーであり、Toyota/Mercedes-Benz/Ford/Honda/Volvo/Fiat/General Motors などのブランドに対して、電気/電子/パワートレイン制御などの様々な専用部品を供給している。同社は日本で事業を展開しているが、世界中に 200社以上の子会社と、168,391人の従業員を擁し、2021年の売上高は $44.6 billion となっている。

DENSO がランサムウェア Pandora に襲われる

今週末に DENSO は、BleepingComputer と共有した声明の中で、2022年3月10日にドイツの企業ネットワークが侵害されたことを確認した。同社は、不正アクセスを検知した後に即座に対応し、他のネットワーク機器から侵入者を切り離し、影響をドイツ部門のみに留めたとしている。

DENSO が発表した報道発表文には、「2022年3月10日にドイツのグループ会社のネットワークが、第三者により不正アクセスされたことを確認した。不正アクセスを検知した後に DENSO は、不正アクセスを受けた機器のネットワーク接続を速やかに遮断し、他のデンソー施設に影響がないことを確認した。全ての生産工場/設備は通常通りに稼動しており、今回のセキュリティ・インシデントによるサプライチェーンの混乱は想定されていない」と記されている。

DENSO のサプライチェーンに混乱が生じれば、世界中の複数の施設での自動車の生産において、ドミノ倒し的な影響が生じ、チップ不足やウクライナの工場閉鎖で苦境に立たされている業界を直撃することになる。

DENSO は、今回のサイバー攻撃による業務への影響はないとしているが、新たなランサムウェア集団 Pandora は、ネットワーク侵害の際に盗み出したとする 1.4TB のファイルの、流出を開始している。

.jpg)

Bleeping Computer が確認した流出データのサンプルは、発注書/技術回路図/非開示契約書などである。現時点では、流出したファイルが、先日の事件で盗まれたものかどうかは確認できていない。DENSO は現地の捜査当局に流出したことを報告しているため、もし流出したファイルが本物であれば、そのコピー/共有/公開は、同社の知的財産権に対する侵害にあたる。

Pandora は、独自の暗号化ツールを持つランサムウェア集団だが、攻撃が検知される前に DENSO のネットワーク上で、ファイルの暗号化に成功したかどうかは不明である。あるセキュリティ研究者は、数ヶ月前にダークウェブ・マーケットでネットワーク・アクセスのリストを見たと主張し、盗まれた認証情報について DENSO に警告を発している。

イニシャル・アクセス情報の購入が可能なシナリオであるにもかかわらず、現時点において同社は、侵入された方法を公表していない。DENSO へのサイバー攻撃は、自動車メーカーや、著名な自動車部品メーカーに対する攻撃としては、2022年に入ってからの3件目となる。

この2月には、世界最大の自動車メーカーである Toyota が、日本の 14ヶ所の施設で生産停止を余儀なくされたが、その原因は、主要サプライヤーの1社で壊滅的な IT 障害が発生したことにある。先週には Bridgestone が、2月下旬に Lockbit グループによるランサムウェア攻撃を確認し、その結果として、南米と北米の一部の事業がダウンタイムに見舞われたとメディアに伝えている。

Pandora ランサムウェアとは何者か?

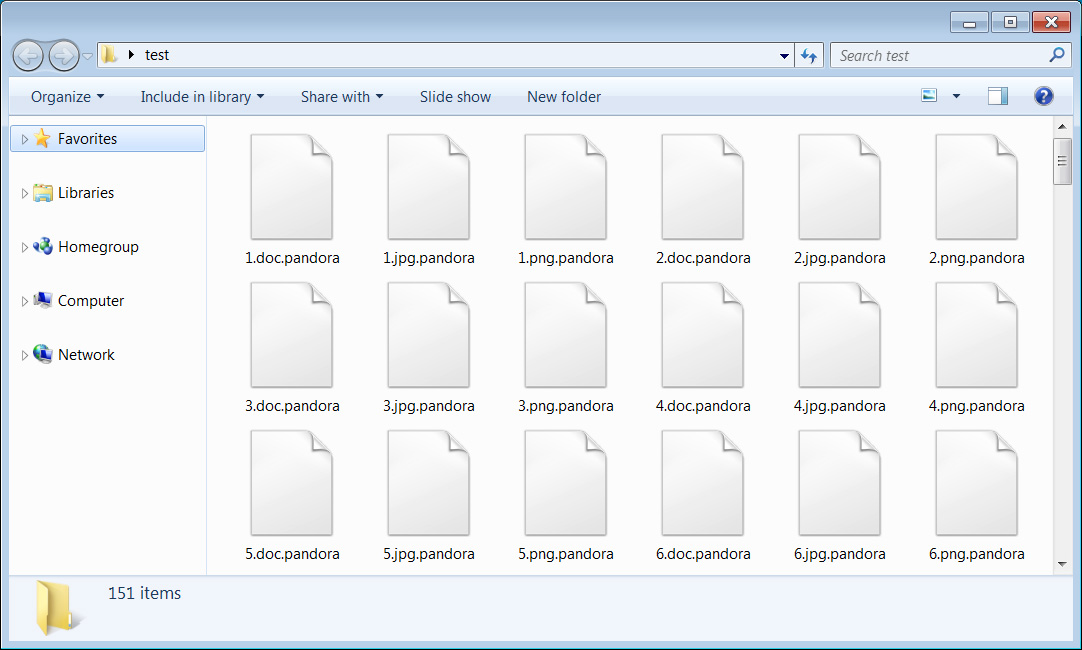

Pandora とは、2022年3月に登場した新しいランサムウェアであり、企業ネットワークを狙い、データを盗んで暴露するという、二重の恐喝攻撃を行うものだ。脅威アクターはネットワークにアクセスすると、暗号化されていないファイルを盗み出しながらネットワーク内を横方向へ移動し、新たな恐喝のための情報を窃取する。デバイスを暗号化する際に、このランサムウェアは、以下のように暗号化されたファイル名に .pandora という拡張子を付加する。

Source: BleepingComputer

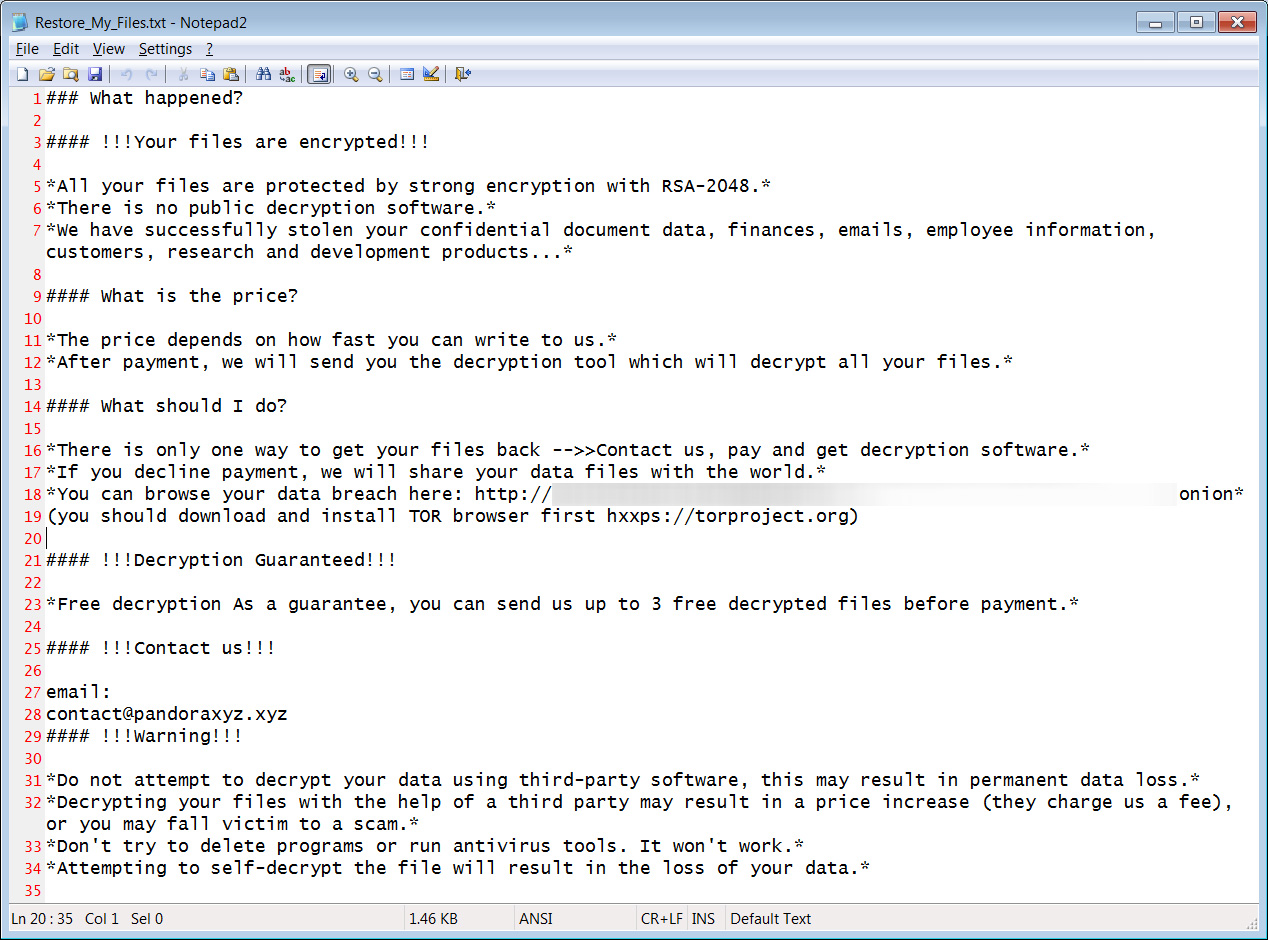

Pandora ランサムウェアは、ファイルの暗号化を完了すると、Restore_My_Files.txt という名前のランサム・ノートを、すべてのフォルダーに作成する。これらのランサム・ノートは、デバイスに何が起こったかを説明し、被害者が身代金交渉を行うための電子メールアドレスを含んでいる。

Source: BleepingComputer

また、身代金請求書には、このランサムウェア・ギャングが二重の恐喝キャンペーンを行うために使用する、データ漏洩サイトへのリンクが含まれている。このランサムウェアの活動は最近に始まっているため、どのように企業ネットワークにアクセスし、身代金として要求する金額も不明だ。

セキュリティ研究者である pancak3 は、コードの類似性やパッカーの使用状況などから、Pandora は Rook ランサムウェアのリブランディングであると見ている。Pandora ランサムウェアのサンプルは、VirusTotal で Intezer により Rook として検出されており、コードの類似性が示されている。

さらに、セキュリティ研究者の Arkbird は、Pandora で使われているパッカーが、LockFile/AtomSilo 以前のリブランドである NightSky と同じであることを発見した

また、2021年9月にハッカーフォーラムで流出した、Babuk ランサムウェアのソースコードを元に、Rook は構築されているとみられている。不思議なことに、Rook は 202年12月にも DENSO のものとされるデータを公開しているが、同社が同じランサムウェアに2度襲われたかどうかは定かではない。このランサムウェアの運営は、セキュリティ・コミュニティがリブランドと呼ぶ方法で、法執行や各国政府からの制裁を回避するのが一般的である。

しかし、脅威の主体がマルウェアのコード/ツール/戦術を完全に変更しない限り、ブランドを変更しても容易に検出され、以前のランサムウェア運営者と関連付けられてしまう。Pandora が Rook のリブランドである場合、このランサムウェアの他のバージョンで見られたように、さらに別の名前にリブランドされるまで、しこの名前で運営されることが予想される。

Pandora というランサムウェアは、この記事で初めて見ました。また、Rook も同様ですが、NightSky に関しては、1月11日の「Night Sky ランサムウェアによる Log4j バグの悪用:VMware Horizon のハッキングが開始された」と、1月26日の「VMware Horizon への Log4Shell 攻撃:悪名高いアクセス・ブローカーが参戦」で取り上げられていました。これだけを見ると、なにやら Log4j と VMware に関連しているのかと思いがちですが、そのように断定する材料は、いまのところ何も無いようです。また、NightSky のパッカーが、LockFile/AtomSilo と同じだという点も興味深いですね。よろしければ、LockFile で検索も、ご利用ください。

You must be logged in to post a comment.