Over 4,000 Sophos Firewall devices vulnerable to RCE attacks

2023/01/17 BleepingComputer — インターネットに接続される 4,000 台以上の Sophos Firewall に存在する、深刻なリモートコード実行 (RCE) の脆弱性 CVE-2022-3236 を狙って、サイバー攻撃が発生する可能性があることが判明した。Sophos Webadmin/Sophos Firewall の User Portal に存在する、このコードインジェクションの脆弱性は 2022年9月に公開され、複数の Sophos Firewall バージョンに対するホットフィックスがリリースされた (正式な修正プログラムは3カ月後の2022年12月に発行)。

その当時から同社は、南アジアからの攻撃に対して、この RCE の脆弱性が放置されていると警告していた。

自動更新がデフォルトで有効になっているため、管理者がオプションを無効にしていない限り、すべての影響を受けるインスタンス (v19.0 MR1/19.0.1 以前) に対して、9月のホットフィックスがロールアウトされている。

Sophos Firewall インスタンスの旧バージョンに対して、脆弱性 CVE-2022-3236 に対する修正を適用するには、手動でアップグレードする必要がある。

脆弱なソフトウェアにパッチを適用できない管理者は、User Portal および Webadmin への WAN アクセスを無効にすることで、攻撃対象領域を取り除くことも可能だ。

数千台のデバイスが依然として脆弱

VulnCheck の脆弱性研究者である Jacob Baines が、Sophos Firewall デバイスをインターネット上でスキャンしたところ、88,000 以上のインスタンスのうち、約 6% に相当する 4,000以上のインスタンスで、ホットフィックスに未対応のバージョンを実行しており、脆弱性 CVE-2022-3236 攻撃が可能であることが判明した。

Jacob Baines は、「インターネットに接続されている Sophos Firewall の 99% 以上が、CVE-2022-3236 に対する正式な修正バージョンにアップグレードされていない。しかし、約 93% はホットフィックスの対象となるバージョンを実行しているため、このファイアウォールのデフォルトの動作である、自動的なホットフィックスのダウンロードと適用が行われるようになっている。ただし、管理者が無効にしている場合は、脆弱な状況に置かれている。具体的に言うと、4,000以上のファイアウォール (インターネット接続 Sophos Firewall の約6%) において、ホットフィックス未適用のバージョンが実行されており、脆弱性が残っている」と述べている。

幸いなことに、すでにゼロデイとして悪用されているにもかかわらず、CVE-2022-3236 の PoC エクスプロイトは公開されていない。

しかし、Baines は、Trend Micro の Zero Day Initiative (ZDI) が共有する技術情報から、このエクスプロイトを再現することが可能であり、脅威者が再現するのも時間の問題だと思われる。

このような状況になると、このエクスプロイトの完全に動作するバージョンを作成した脅威アクターたちが、彼らのツールセットを強化することで、新たな攻撃の波が押し寄せる可能性が高くなる。

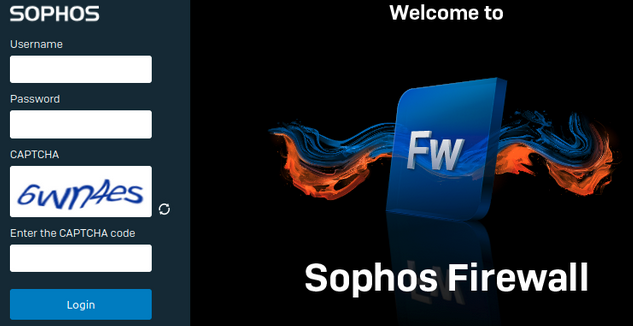

また Baines は、Sophos Firewall がデフォルトにおいて、Web クライアントに対して 認証 CAPTCHA を要求していることが、大量攻撃の妨げになる可能性が高いとも述べている。この制限を回避して脆弱なコードに到達するためには、攻撃者は自動 CAPTCHA ソルバを組み込む必要がある。

以前にも Sophos Firewallのバグが攻撃の標的に

このような脆弱性が頻繁に悪用されていることを考えると、Sophos Firewall のバグへのパッチ適用は極めて重要なことである。

2022年3月に Sophos は、User Portal および Webadmin モジュールにおいて、認証バイパスおよび任意のコード実行攻撃を可能にする、深刻な脆弱性 CVE-2022-1040 に対してパッチを適用している。しかし、DriftingCloud として追跡されている中国の脅威グループが、Sophos がパッチをリリースする約3週間前の3月初旬から、南アジアの組織に対してゼロデイ攻撃で悪用していた。

XG Firewall の SQL インジェクションのゼロデイ脆弱性も、2020年初頭から脅威アクターにより悪用され、トロイの木馬マルウェア “Asnarök” が配布されたことで、ユーザー名やパスワードなどの機密データが盗み出された。このゼロデイ脆弱性の悪用により、Windows の企業ネットワークに、Ragnarok ランサムウェアのペイロードも配信された。

この Sophos の脆弱性ですが、2022/09/23 の「Sophos Firewall の深刻な脆弱性 CVE-2022-3236 が FIX:積極的な悪用を検知」で、お伝えしていますが、未だに 4,000 台以上が脆弱な状態に置かれているようです。Sophos に関しては、以下のトピックがあります。

2022/06/17:ゼロデイ脆弱性 CVE-2022-1040:中国の APT が悪用

2022/03/31:CISA 警告:悪用脆弱性リストに Sophos を追加

2022/03/27:脆弱性 CVE-2022-1040 が FIX:認証回避による RCE

You must be logged in to post a comment.