Researchers Uncover Classiscam Scam-as-a-Service Operations in Singapore

2022/08/08 TheHackerNews — Classiscamと呼ばれる巧妙な Scam-as-a-Service が、ヨーロッパでの拡大から1年半以上を経過した後に、シンガポールに潜入している。Group-IB は The Hacker News と共有したレポートの中で、「正当な買い手を装った詐欺師が、出品物から商品を購入するよう売り手に依頼し、支払いデータを盗むことが最終目的である」と述べている。同社は、このオペレーターについて、「上手に組織化された、技術的に高度な詐欺師の犯罪ネットワーク」と呼んでいる。

Classiscam が発見されたのは 2019年の夏であり、COVID-19 発生の余波によるオンライン・ショッピングの増加に乗って活動を拡大したが、スポットライトを浴びたのは1年後だったという、ロシア・ベースのサイバー犯罪組織だ。

パンデミック時に、最も広く使われた詐欺スキームだと言われる Classiscam は、不動産賃貸/ホテル予約/オンライン銀行振込/オンライン小売/ライドシェア/荷物配送などに関する、マーケット・プレイスやサービスを利用する人々をターゲットにしている。

最初のターゲットは、ロシアで人気のある求人やマーケットプレイスのユーザーであり、その後に、ヨーロッパや米国へと対象を移行した。そして、現在は、ブルガリア/チェコ/フランス/カザフスタン/キルギス/ポーランド/ルーマニア/ウクライナ/ウズベキスタン/米国などで、90以上の犯罪グループが Classiscam サービスを利用しているとみられている。

一連の詐欺行為は、ヨーロッパ/独立国家共同体 (CIS)/中東の 64カ国にまたがり、攻撃で悪用されたブランドは 169件にのぼる。2020年4月〜2022年2月に Classiscam を活用した犯罪者たちは、少なくとも $29.5 million の不正な利益を得たと言われている。

このキャンペーンで注目すべき点は、作戦の調整/フィッシング/詐欺ページの作成などに Telegram のボットやチャットを多用している点だ。

以下は、その仕組みのコア部分である。詐欺師たちは、人気のマーケットプレイス・サイトなどに、大幅に値引きしたゲーム機/ノートパソコン/スマートフォンなどの、おとり広告を掲載する。

このオンラインストアを通じて、被害者候補が販売者 (脅威者アクター) にコンタクトを取ると、Classiscam のオペレーターは、WhatsApp や Viber といった第三者のメッセージング・サービスでチャットを続けさせ、不正な支払いページへのリンクを送信し、取引を成立させる。

このスキームには、管理者/作業者/発信者というレイヤが存在する。管理者は、新規会員の募集/詐欺ページの作成の自動化/新規アカウントの登録などを担当するが、勧誘サイトにアカウントを作成し、おとり広告を掲載するのは作業員である。

盗まれた金額の 70%〜80% を受け取る作業者は、プラットフォームのチャットシステムを通じて被害者と連絡を取り、購入した商品に対する支払い得るための、フィッシングリンクを送信する役割も担っている。

Classiscam 詐欺のスキームにおいて、作業者は重要な役割を担っており、その役割はフィッシング・リソースにトラフィックを集めることにある。

フィッシング URL は、Telegram ボットにより生成され、それぞれの Web サイトの支払いページを模倣し、そっくりなドメインでホストされている。しかし、この場合には、ボットの餌となる製品へのリンクを、作業員は送信する必要がある。

研究者たちの指摘によると、「この詐欺師は、正規の販売者と最初に接触した後に、販売者のオファーに関する情報をもとに、公式の Web サイトと URL を模倣することで、独自のフィッシング・リンクを生成する」とのことだ。

このフィッシング・ページには、被害者の銀行口座の残高を確認するオプションも含まれるため、最も価値のあるカードの特定も試みられる。さらに、返金の要求に際しては、電話により二重に被害者をだまそうとするケースもある。このような電話は、プラットフォームの技術サポート装うアシスタント作業者により行われる。

この場合、被害者は詐欺のための支払いページに誘導され、カード情報を入力し、SMS で受信したパスワードを入力して確認することになる。しかし、返金される代わりに、同じ金額が再び被害者のカードから引き落とされという。

上記の手口は、買い手 (被害者) がフィッシングの支払いリンクを受け取り、金銭を詐取される、売り手詐欺の一例だが、買い手詐欺も存在する。

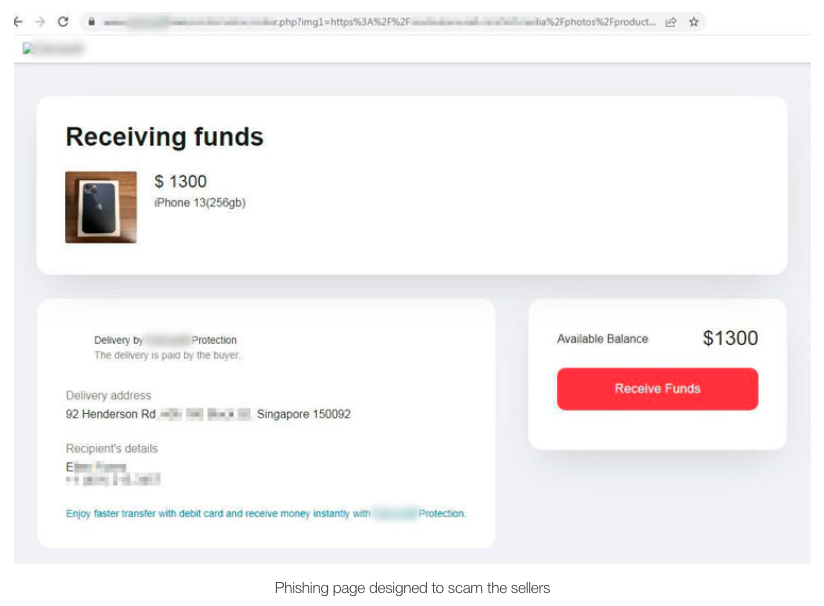

これは、顧客を装う詐欺師が正規の販売者に接触し、偽装マーケット・プレイスからの確認という理由で、支払いのためのフォームを送信するものである。しかし、販売者が銀行カード情報を入力すると、商品代金に相当する金額が、販売者の口座から引き落とされる仕組みになっている。

Classiscam の攻撃インフラ全体は、200のドメインで構成されており、そのうち 18 ドメインは、シンガポールのユーザーを騙すために作成されたものだ。この犯罪ネットワークのサイトとしては、シンガポールの引越し会社や、ヨーロッパ/アジア/中東の銀行/マーケットプレイス/食品/暗号ブランド/配送業者などを装うものがある。

Group-IB の Ilia Rozhnov は、「Classiscam は、その名の通り、従来の詐欺よりも遥かに複雑な手口を駆使している。これまでとは異なり、Classiscam は完全に自動化されており、広く拡散する可能性がある。詐欺師は無尽蔵のリンク集を、いつでも作ることが可能だ。検出と捜査を困難にするために、この不正ドメインのホームページは、常にローカルの一覧広告プラットフォームの、公式サイトにリダイレクトされる」と述べてる。

なんと言うか、至れり尽くせりの Scam-as-a-Service ですね。このブログを、as-a-Service で検索すると、そちら系のものがズラズラと出てくるので、面白がってはいけませんが面白いですよ。そして、今回は新顔の Scam-as-a-Service の登場です。2021年に RaaS が出てきたときに、ナルホドと思いましたが、オモテの世界の as-a-Service とは比較にならないペースで、その後も新種が続々と出てきています。止まらない分業化と、強化されるエコシステムという話です。

You must be logged in to post a comment.