SOVA Android Banking Trojan Returns With New Capabilities and Targets

2022/08/15 TheHackerNews — Android バンキング型トロイの木馬 SOVA は、バンキング・アプリ/仮想通貨取引/ウォレットなどの、200以上のモバイルアプリを標的とするために、積極的にアップグレードが続けられている。そして、ターゲットとなるアプリの数は、開発当初の 90から増加している。

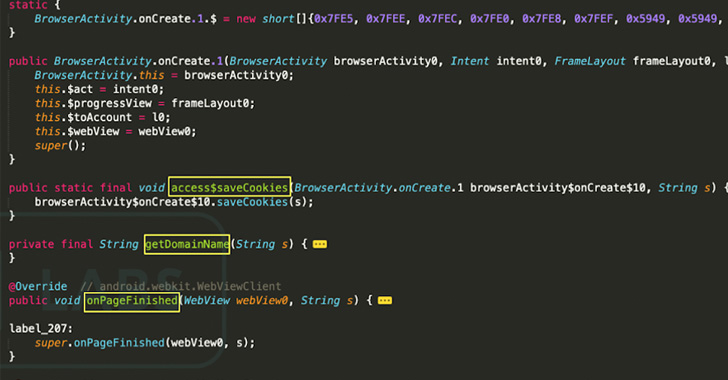

イタリアのサイバーセキュリティ企業 Cleafy の最新の調査結果によると、このマルウェアの新しいバージョンは、2要素認証 (2FA) コードの傍受やクッキーの窃取を行う機能を搭載し、ターゲットをオーストラリア/ブラジル/中国/インド/フィリピン/英国などに拡大している。

ロシア語でフクロウを意味する SOVA は、2021年9月に米国とスペインの金融/ショッピング・アプリへ攻撃を仕掛けたことで発見されている。SOVA は、Android の Accessibility サービスを利用したオーバーレイ攻撃により、認証情報を窃取していたことが確認されている。

このトロイの木馬は、1年足らずの間に、スペイン/イタリアのオンライン・バンキングや暗号通貨ウォレットのユーザーを標的とする、MaliBot という別の Android マルウェアの基盤としても機能するようになった。

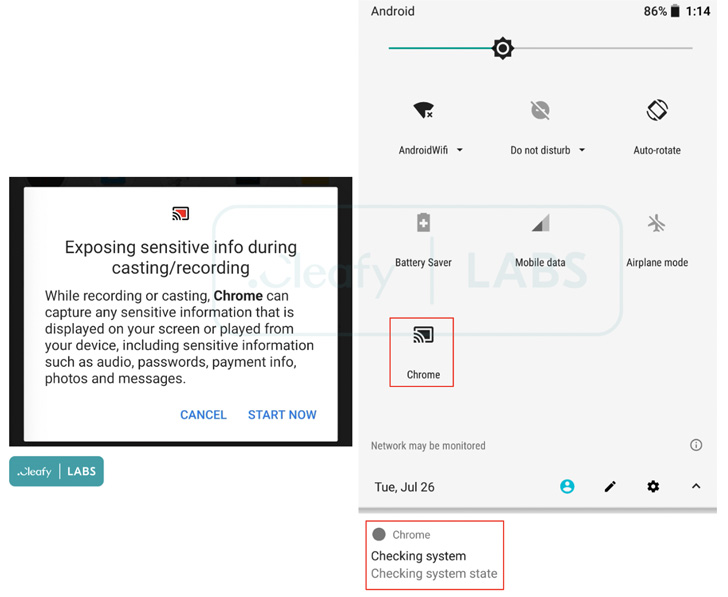

Cleafy により v4 と名付けられた SOVA の最新亜種は、Amazon/Google Chrome などの正規アプリを模した偽のアプリに身を潜め、ユーザーにインストールさせるように仕向ける。その他にも、スクリーンショットのキャプチャ/デバイス画面の録画などの、注目すべき改良が施されている。

Cleafy の研究者である Francesco Iubatti と Federico Valentini は、「脅威アクターは、これらの機能と Accessibility サービスと組み合わせることで、ジェスチャーが行えるようになる。その結果として、感染したデバイスから不正行為を実行することが可能になる。この手法は、Oscorp/BRATA などの、他の Android バンキング・トロイの木馬で既に確認されている」と述べている。

SOVA v4 は、Binance/Trust Wallet から、口座残高やシード・フレーズなどの機密情報の収集を試みている点でも注目されている。さらに、以前には、このマルウェアの標的となっていた、ロシアとウクライナを拠点とする 13の銀行アプリは、SOVA v4 では全て削除されている。

さらに厄介なのは、このアップデートにより、マルウェアはその幅広いアクセス権限を活用して、被害者をホーム画面にリダイレクトさせ、「このアプリは保護されている」というトースト・メッセージを表示することで、アンインストールを回避するようになっていることだ。

このバンキング型トロイの木馬は、現段階で既に機能が充実しているが、次のアップデートでは、ランサムウェア・コンポーネントを組み込むことが予想されている。このコンポーネントは現在開発中であり、感染したデバイスに保存されている全てのファイルを AES で暗号化し、ファイル名の拡張子を .enc に変更することを目的としている。

SOVA は、この機能強化により、モバイルの脅威の中で、最も手ごわい存在になると考えられている。

研究者たちは、「Android のバンキング型トロイの木馬では、まだランサムウェア機能は一般的でないため、非常に興味深いものだ。これは、モバイル端末が、個人/企業のデータを格納する、メイン・ストレージとして広く利用されるようになったことに起因している。この近年で生じた機会を、強力に活用している」と述べている。

Android バンキング型トロイの木馬と聞いて思い出すのは、2022年4月8日の「Google Play に粘着する SharkBot バンキング RAT は次世代型:テストが終わると蠢き出す」です。そこには、「SharkBot は、認証情報やクレジットカード情報を盗むことも可能であり、また、検出の複雑化により発見を遅らせるなどの、複数の機能を搭載している」と記されていました。しかし SOVA には、その上を行く怖さがあります。

You must be logged in to post a comment.