Winnti hackers split Cobalt Strike into 154 pieces to evade detection

2022/08/18 BleepingComputer — 中国の Winnti は、APT41 または Wicked Spider とも呼ばれるハッキング・グループであり、昨年の成果として、少なくとも 80の組織を標的にし、少なくとも 13の組織のネットワーク侵入に成功した。このハッキング・グループの活動を追跡してきた、Group-IB の研究者たちによると、2021年は Wintti が最も激しく動いた1年であったという。

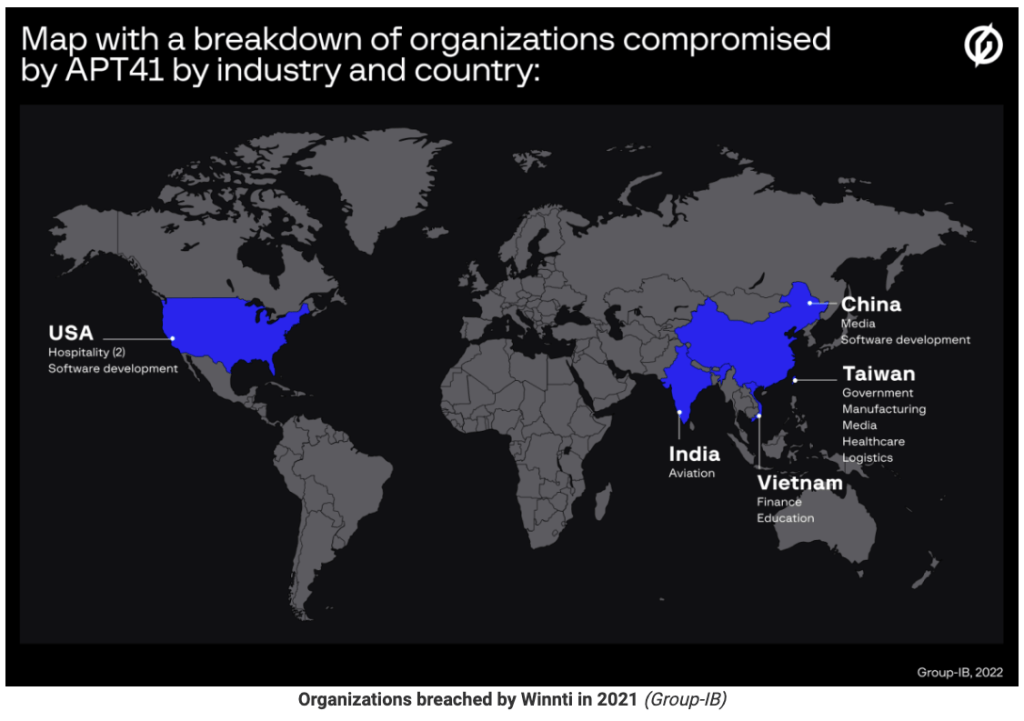

研究者たちは Wintti について、米国のホスピタリティ企業/ソフトウェア開発企業や、インドの航空会社、台湾の政府/製造業/メディア企業を狙い、さらには、中国のソフトウェアベンダーをもターゲットにしていたとのことだ。

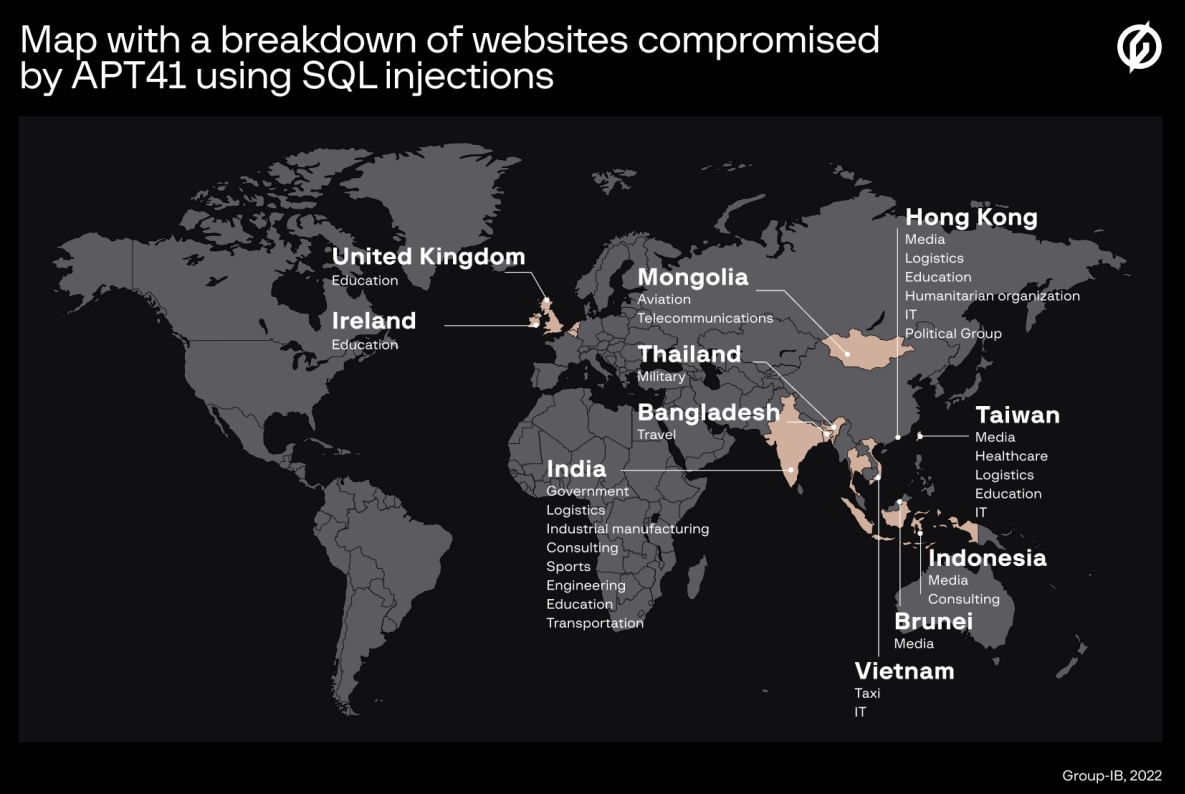

また、Wintti はキャンペーンを促進するために、英国/アイルランド/香港の大学サイトや、タイの軍事ポータルサイト、インド政府の各種サイトも侵害している。

これらのキャンペーンの一環として、Winnti は、フィッシング/水飲み場/サプライチェーン攻撃を実施し、また、多数の SQL インジェクションなどを仕掛けるという、さまざまな悪意のアクティビティを使用している。

この脅威アクターは、標的ネットワークにおける脆弱性の発見、ネットワーク内での横展開を行うために、Acunetix/Nmap/SQLmap/OneForAll/subdomain3/subDomainsBrute/Sublist3r/Cobalt Strike などを混合して使用していた。

Cobalt Strike Beacon ビーコンを隠す

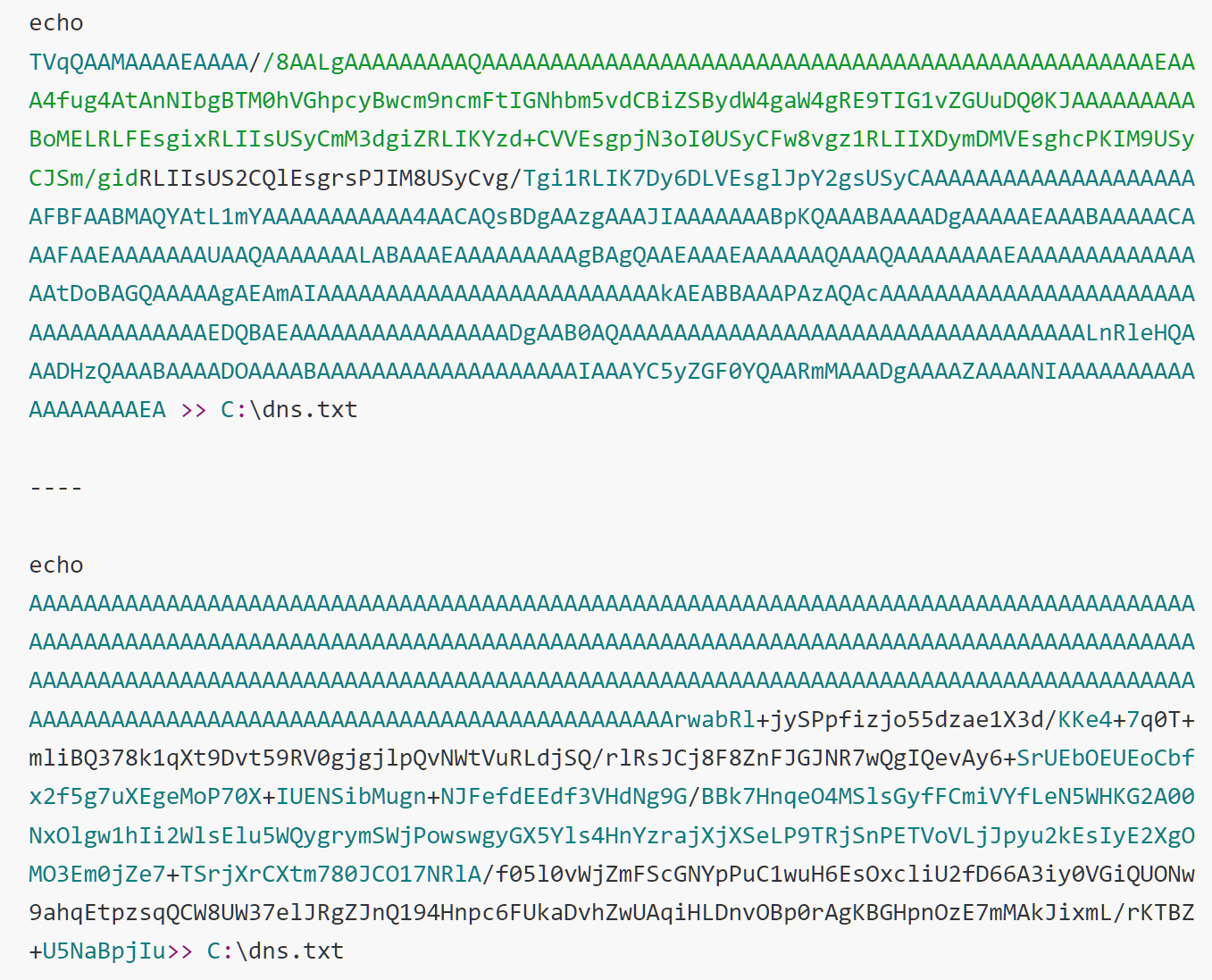

Wintti における独自の Cobalt Strike Beacon 展開方法は、ソフトウェアによる検出を回避するために、ホスト上のペイロードを難読化する点にある。

Group-IB のレポートによると、このハッカーはペイロードを base64 でエンコードし、それを 775文字で構成される多数の小片に分割し、以下の dns.txt という名前のテキストファイルへ向けてエコー送信しているとのことだ。

この動作を154回繰り返して、ペイロードをファイルに書き込むたケースもあったが、Winnti はチャンク・サイズを 1024文字に増やして、繰り返し回数を減らしている。

Cobalt Strike の実行ファイルを再構築して起動するために、脅威アクター以下に示すように、Certutil LOLBin を使用している。

certutil -decode C:\dns.txt C:\dns.exe

certutil -hashfile C:\dns.exe

copy C:\dns.exe C:\WINDOWS Filterdns.exe

move C:\dns.exe C:\windowsGuide.exe

Winnti による Cobalt Strike 展開に関するもう1つのユニークなアプローチは、Microsoft/Facebook/Cloudflare を模倣した、106以上のカスタム SSL 証明書を持つリスナーを使用していることだ。

これらの証明書により、C2 サーバー上のリスナーが、仕掛けられた Beacon からの接続のみを受け入れることが保証され、詮索好きな研究者や好奇心旺盛なハッカーは外に閉め出される。

アジアに合わせた作業時間

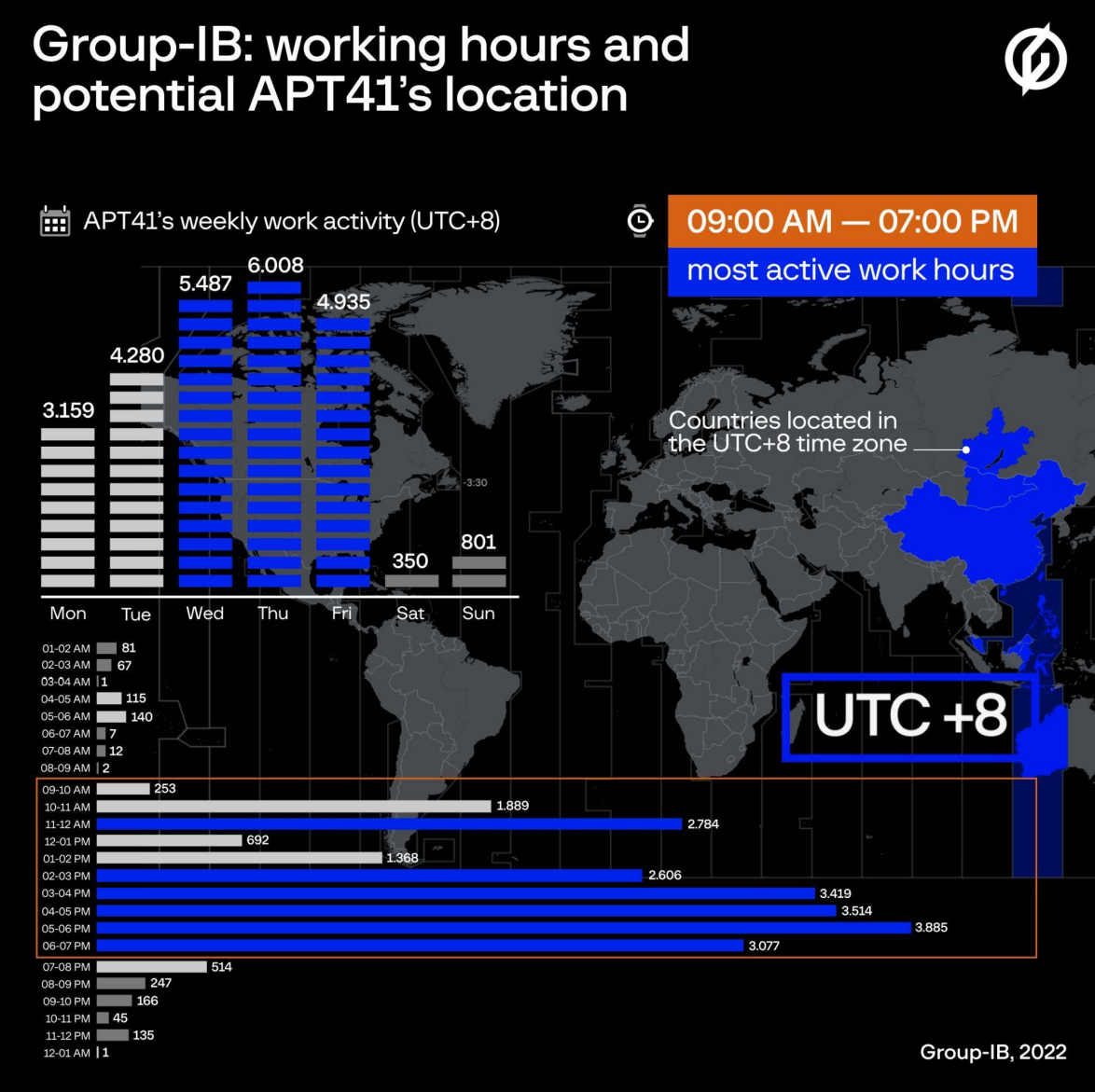

この脅威の集団の活動を、長期にわたって追跡してきた Group-IB は、ハッカーの勤務時間から、おおよその居場所を推定できるようになったという。このグループは、UTC+8 タイムゾーンで、午前9時に作業を開始し、午後7時ごろに終了する。

したがって、マレーシア/シンガポール/ロシア/オーストラリア/中国のターゲットに対して、リアルタイムで活動するのに適したハッキング・グループであると言える。

また、Winnti は、週末に作業を行うことは稀であるが、日曜日に若干の作業が行われるときもある。おそらく、人手の足りない IT チームが、気づきにくい時間帯で作業を行うためと思われる。

影に潜む存在

研究者たちが Winnti の活動を執拗に追跡しても、この中国の洗練されたグループは上手く隠れ、サイバー・スパイ活動を淡々と続けている。しかし、Group-IB の報告書は、ハッキング。グループの TTP (Tactics, Techniques and Procedures) を概説し、Winnti の逃走の状況を確認し、そのギャップを埋め始めている。

2022年1月には、大規模なユーザー組織に対して、Winnti が野放し状態で展開している、高度な UEFI ファームウェア・インプラント MoonBounce を、Kaspersky の研究者たちが発見した。

また、2022年3月には Mandiant が、Cisco と Citrix のエクスプロイトの悪用に成功した Winnti が、米国6州の政府ネットワークを侵害したことを報告した。

さらに、2022年5月の Cybereason のレポートでは、2019年頃から進行していた一連のオペレーションをマッピングし、これまでは未知とされてきた Winnti の武器庫と TTP について、多くのことが明らかにされた。

Cobalt Strike のチャンク・サイズが 775文字から 1024文字に緩められたとのことですが、検出を回避するために、ここまで徹底するとはたいしたものです。中国の APT41 は Winnti または Wicked Spider と呼ばれているようです。これまでの記事として、2021年10月6日の「中国の国家支援 APT41 グループ:高スティルス性マルウェアを大量に展開している」と、2022年3月8日の「中国 APT41 動きを捕捉:米国州政府のネットワークをゼロデイ脆弱性で狙っている」がありますので、よろしければ、ご参照ください。

You must be logged in to post a comment.